ELTEX (21)

Коммутаторы и межсетевые экраны компании Eltex

Коммутаторы доступа и маршрутизаторы как, правило имеют довольно большую пропускную способность, например, у MES2348B она равна 123 Гбит/с.

Но это относиться к объему, который устройство способно пропустить через себя. С физическим портами коммутатора всё обстоит всё печальней, максимум на что мы можем рассчитывать – 10 Гбит/с через SFP+ порты. Но даже этого может быть мало, так как по сути 10 Гбит/с это десять пользователей по 1 Гбит/с и всё, канал забит полностью. Хотя, как правило, такого не происходит, но пиковая нагрузка от 48 пользователей, может быть даже выше 10 Гбит/с, а это означает проблемы с пингом и доступностью сервисов сети.

Для решения этой проблемы была создана технология LAG – Link Aggregation Channel и протокол LACP – Link Aggregation Control Protocol.

В этой статье мы рассмотрим настройку LAG на двух MES2348B

Очень часто перед системным администратором встает проблема – внутри сети есть некий ресурс, это может быть WEB-сервер или почтовый сервер, не важно. Важно другое с одной стороны нужно предоставить доступ к сервису из сети Интернет, с другой стороны защитить его межсетевым экраном, как минимум.

Так как ресурс находится за межсетевым экраном, то назначить ему внешний ip-адрес невозможно. Тут и приходит на помощь технология трансляции сетевых адресов – NAT, а точнее DST-NAT.

Сегодня мы рассмотрим проброс портов (DST-NAT) на ESR-200

В предыдущей статье – мы рассмотрели настройку ESR-200 для предоставления доступа к сети Интернет и через ЛВС, и через WIFI-роутер. Был рассмотрен идеальный вариант, когда до роутера дотянут прямой кабель и он подключен непосредственно в порт ESR-200.

К сожалению, это не всегда возможно физически. Сегодня мы как раз рассмотрим сценарий, при котором мы вынуждены включать WIFI-роутер в обычный, неуправляемый коммутатор, к которому подключены ПК нашей ЛВС.

Беспроводные сети WIFI сегодня используются повсеместно. Отсутствие проводов, необходимых для подключения устройства к Интернету позволяет сэкономить на прокладке кабелей и обслуживании, но вместе с тем привносит проблемы безопасности, всё-таки WIFI считается небезопасной сетью.

Поэтому прежде всего защищать стараются не саму сеть WIFI, а от доступа к ЛВС из сети WIFI. Для этого можно использовать межсетевой экран ESR-200.

В первой части – ссылка, мы рассмотрели настройку ESR-200 для предоставления доступа к сети Интернет пользователям ЛВС.

Сегодня мы рассмотрим распространенный сценарий подключения к интернету через локальную сеть и WIFI-маршрутизатор. При таком способе подключения главное позаботиться о том, чтобы устройства из ЛВС и устройства из сети WIFI не видели друг друга.

Сегодня мы настроим маршрутизатор ESR-200-FSTEC в качестве шлюза для доступа к сети интернет. Тем не менее, всё сказанное, применимо и к ESR-200.

Сразу хочу отметить, что в отличии от обычной версии ESR-200 версия FSTEC не имеет встроенного сервера BRAS (Broadband Remote Access Server), поэтому максимум, что вы можете сделать, это запретить определенным ip-адресам выходить в интернет, весь остальной функционал, например, белые/черные списки сайтов, фильтрация по URL и так далее, для вас будет недоступен.

Описанное в этой статье подразумевает, что ESR-200 сброшен до заводских настроек.

Почти все ЛВС так или иначе используют технологию VLAN. Здесь мы не будем рассматривать плюсы данной технологии, для ознакомления могу порекомендовать эту статью.

В этой статье мы рассмотрим, как получить доступ к устройству, находящемуся в VLAN из GNS3 и наоборот.

Сегодня мы рассмотрим создание GRE-туннеля между ESR-200 и Mikrotik в GNS3.

В рамках этой статьи я не буду рассматривать, что такое GRE и зачем он нужен.

Тем кто не в курсе, что это такое, рекомендую вот эту статью и, видео что внутри, в них все очень подробно и доступно рассмотрено.

Обратите внимание – версия ESR-200-FSTEC не поддерживает IPSEC, поэтому для таких устройств я не рекомендую использовать GRE в открытых сетях, например, для связи сетей через Internet.

VPN поддерживается в Сервисных маршрутизаторах ESR.

В версиях Серисных криптомаршрутизаторов ESR-ST осуществлена поддержка алгоритмов шифрования по ГОСТ 28147-89, ГОСТ Р 34.12-2015.

DHCP-сервер является важнейшим сервисом любой большой ЛВС. Прописывать вручную ip-адреса на каждом устройстве в сети из 100 и более ПК превращается в сущий кошмар для системного администратора, поэтому без DHCP-сервера не обойтись. Как правило используется один DHCP-сервер. Со сроком аренды ip-адреса 1 день он нормально справляется со своими функциями.

Но, иногда, возникает потребность в непрерывном функционировании сети, когда даже час простоя может обернуться миллионными убытками. В этом случае необходимо резервировать всё критически важные сервисы сети.

Тут нам на помощь и приходит failover. Этот механизм позволяет добавить резервный DHCP-сервер, на который, в случае аварии, будет осуществлено автоматическое переключение.

В его основе лежит дублирование, в нашем случае DHCP-серверов, которые, как правило соединяются отдельным кабелем и обмениваются по нему служебной информацией, а так же, с заданной периодичностью, проверяют доступность друг — друга. Как только одно из устройств отключается или выходит из строя, второе берёт на себя его функции, таким образом, что пользователь даже не замечает, что что-то произошло.

В этой статье мы рассмотрим настройку failover для DHCP-сервера на ESR-200.

В предыдущей статье мы рассмотрели настройку DHCP-сервера на MES2324B, сегодня мы настроим DHCP-сервер на ESR-200.

Далее я предполагаю, что GNS3 у нас настроен согласно предыдущей статьи. Если нет, то скачать файл с проектом вы можете тут.

Одним из самых распространённых вопросов при настройке оборудования компании Eltex является — как настроить DHCP?

Как правило провайдер предоставляет клиенту доступ в интернет через маршрутизатор, который в свою очередь выдает ip-адрес через DHCP.

В этом материале мы рассмотрим, как настроить DHCP- сервер на примере MES2324B.

Подробнее …

В предыдущей части, мы успешно объединили три коммутатора в стек. Все у нас работает, но тут не всё так гладко, как хотелось бы – у нас коммутаторы соединены последовательно, если отключаются верхний или нижний – ничего страшного. Но если отключается средний, то стек разваливается на две части и устройства включенные в каждый из коммутаторов не видят друг – друга.

В этой части мы рассмотрим преобразование топологии стека в кольцо. Я подразумеваю, что стек настроен согласно предыдущей части.

В предыдущем материале мы рассмотрели объединение в стек двух MES2348B

В стеке может находиться до 8 устройств одного типа. В этой статье мы добавим в стек еще один коммутатор – MES2348B

Коммутаторы MES 23XX можно объединить в Стек (STACK). При объединении одно из устройств становиться главным – Master. Второе – backup, а при наличии более двух устройств, одно из них станет резервным — backup, а остальные slave.

Объединить устройства можно только через порты 10GB – XG1-XG4, при этом эти порты становятся и аплинками между коммутаторами.

При настройке стека я подразумеваю, что оба устройства сброшены до заводских настроек, как это сделать читайте в этой статье.

Eltex MES2324B представляет собой коммутатор доступа – это устройство, предназначенное для подключения конечных пользователей, а именно ПК и серверов к ЛВС.

Теоретически данный материал может быть использован для настройки любого коммутатора доступа серии MES, но проверялся только на коммутаторах MES2324B и MES2348B.

Время на прочтение

8 мин

Количество просмотров 42K

Добрый день, коллеги! В этой статье я попытался создать шаблон базовой настройки коммутаторов Eltex MES 23XX для использования в корпоративных сетях, имеющих вспомогательные сервисы администрирования и мониторинга. Разумеется, невозможно описать весь функционал коммутатора или рассмотреть все системы, применяющиеся для обслуживания сетей передачи данных. Но базовые настройки мы разберем.

Итак, всё начинается с имени устройства. Имя можно назначить любое, но оно должно нести информацию, помогающую администратору ориентироваться в своей сети. Такие имена, как switch1, sg1231fa или qwerty, неинформативны. Подробные, например ekb-malisheva51-floor.13-serv3-shkaf5-unit27, неудобны в работе. Лучше краткий вариант имени с указанием местоположения, например ekb-tower-lan1, поскольку остальные сведения можно указать в схемах сетей, системах мониторинга и баннерах.

hostname ekb-tower-lan1

Теперь займемся локальной учетной записью с полными правами (на учетной записи admin обязательно нужно изменить пароль) и паролем к привилегированному режиму:

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

Включаем SSH, протокол удаленного управления с шифрованием:

ip ssh server

Затем – баннеры. Их применяют при получении удаленного доступа:

-

предупреждающий баннер при попытке входа. Он используется для уведомления того, кто осуществляет попытку подключения, о том, что несанкционированные подключения незаконны и расцениваются как попытка взлома;

-

приветственный баннер после успешной аутентификации. В нем можно разместить любую информацию от сведений о местоположении и назначении устройства до картинки из символов.

Особенность настройки баннера: необходимо выбрать разделительный символ, с которого баннер начнется, и которым закончится. При этом выбранный символ не должен использоваться в самом баннере:

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

Далее нам потребуется сервер AAA. В небольших сетях такие решения не применяются (и для доступа на оборудование используется локальная учетная запись), но в крупных корпоративных или провайдерских сетях они незаменимы для создания гибких и масштабируемых политик доступа (часто с привлечением доменных политик Active Directory). ААА (Authentication, Authorization, Accounting) – три независимых друг от друга процесса, которые выполняются при предоставлении доступа пользователю к устройству:

-

Authentication – определение наличия пользователя и проверка правильности введенного пароля, аутентификация по логину и паролю;

-

Authorization – определение уровня прав пользователя, какие команды ему позволено выполнять и на каких устройствах;

-

Accounting – логирование всех действий пользователя на AAA-сервере.

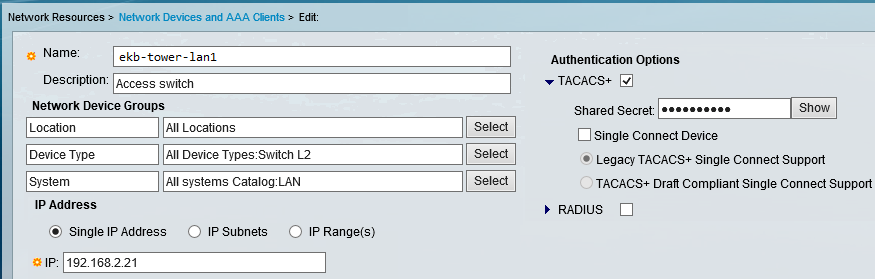

Самые распространенные протоколы ААА – TACACS+ и Radius, причем TACACS+ считается более надежным. На сервере ААА создается объект для каждого узла в сети:

На узле сети задается соответствующая конфигурация: назначаются основной и резервный серверы ААА. Также указывается порядок проверок учетных записей: сначала c помощью сервера ААА, а если он недоступен, то через локальную базу в конфигурации устройства:

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

Осталось настроить интерфейс SVI для удаленного доступа. Разумеется, в корпоративных сетях для сегментации сетей используются VLAN. Пусть в нашем примере VLAN для управления сетевым оборудованием будет 15:

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

После успешного входа мы получаем оба баннера:

Теперь нужно регламентировать все внешние подключения к коммутатору, настроив доступ к так называемой плоскости управления. В своем варианте я разрешаю узкому кругу хостов и подсетей удаленный доступ по SSH и мониторинг по SNMP. В результате возможность подключения по Telnet и HTTP будет заблокирована:

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

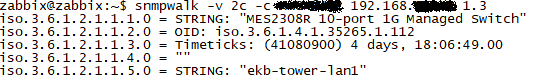

Кстати об SNMP. Используем самый простой вариант с SNMPv2c, без шифрования:

snmp-server server

snmp-server community ******** ro

И можем сразу переходить к мониторингу. Zabbix отлично подходит для этой задачи:

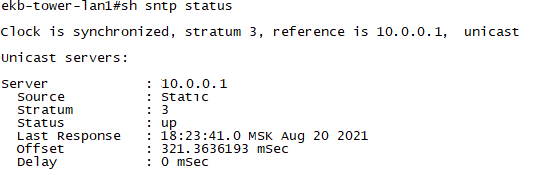

Следующий шаг – настройка точного времени и отправка логов на Syslog-сервер. Для анализа событий в сети необходимо иметь единую точку отсчета времени, поэтому на всех узлах сети нужно настроить синхронизацию времени по протоколу NTP:

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

Осталось сформировать удобочитаемые логи:

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

Разумеется, система анализа логов в крупной сети – сложный, комплексный продукт. В примере же я использую простую демонстрацию:

2021-08-27T10:04:26+03:00 ekb-tower-lan1 COPY - TRAP - The copy operation was completed successfully 192.168.2.21 27/08 14:04:26.726

2021-08-27T10:04:26+03:00 ekb-tower-lan1 GCLI - CMD-EXEC - source:10.0.0.2 destination:192.168.2.21 user:eltex_user cmd:wr 192.168.2.21 27/08 14:04:26.788

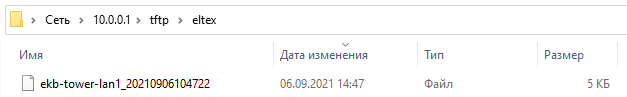

Еще один важный элемент конфигурации — её автоматическое сохранение на стороннем ресурсе. Есть различные подходы к этой задаче — использование готовых коммерческих или свободно распространяемых решений, например NOC, автоматизированная выгрузка конфигураций и их размещение, например, на GitHub, использование встроенных инструментов для использования FTP/TFTP-хранилищ. Мы рассмотрим автоматическую выгрузку конфигурации после ее сохранения на TFTP-сервер, размещенный в корпоративной сети (Eltex позволяет такжеиспользовать SCP). Для этого необходимо в конфигурации указать адрес TFTP-сервера, действие для выгрузки, и путь на сервере (я так же добавляю имя устройства, а коммутатор при формировании файла добавит в название временную метку):

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

В результате, после сохранения файла, мы получим отчет в логе устройства, и новый файл на TFTP-сервере:

Пора настроить порты. Начнем с порта доступа. Не углубляясь в параметры безопасности, зададим принадлежность VLAN, защиту от BPDU при появлении постороннего коммутатора, быстрый переход порта в состояние передачи и выключим LLDP (пользователям необязательно знать, какое именно оборудование мы используем в своей сети):

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

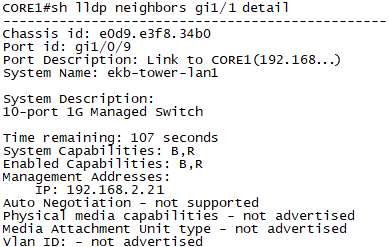

Порт для соединения с другими сетевыми устройствами (uplink) настраивается в режиме trunk с запретом на прохождение native vlan и формированием полноценной выдачи информации по протоколу LLDP:

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Теперь соседнее устройство будет знать о нашем коммутаторе чуть больше:

Соберем нашу конфигурацию в один шаблон, который можно легко адаптировать под простую архитектуру локальной сети:

hostname ekb-tower-lan1

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

ip ssh server

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

snmp-server server

snmp-server community ******** ro

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Пример базовой конфигурации для MES 23XX (я формировал ее на примере MES2308), использующей распространенные сервисы по обслуживанию сетей передачи данных, готов. Спасибо за внимание!

Подключение к консоли коммутатора

Консольный порт расположен с фронтальной стороны коммутатора. Для подключения необходим обычный консольный кабель и USB2COM переходник, если на ноутбуке или ПК отсутствует COM-порт. В настройках терминальной программы, например, PuTTY, необходимо выбрать соответсвующий serial-порт и выставить скорость 115200. Конфигурация по-умолчанию не содержит никаких учетных записей и сразу можно приступать к настройке, перейдя в привилегированный режим командой enable. Переходите в режим конфигурации командой conf и задайте hostname.

console>

console>enable

console#conf

console(config)#hostname mes2124p

mes2124p(config)#

Обновление прошивки Eltex MES

На сайте eltex.nsk.ru на странице коммутатора есть ссылка на архив с крайней версией прошивки, которую рекомендуется установить. Для начала необходимо установить на ноутбуке tftp-сервер, например, tftpd32. Распаковать архив прошивки в любой каталог, который будет указан в качестве корневого для tftp-сервера. Далее нужно прописать ip-адрес на любом интерфейсе коммутатора.

mes2124p(config)#int gi1/0/23

mes2124p(config-if)#ip address 1.0.0.2 255.0.0.0

mes2124p(config-if)#exit

mes2124p(config)#exit

mes2124p#

Прописать на ноутбуке адрес из той же подсети 1.0.0.1 255.0.0.0, подключиться в настроенный порт и проверить доступность.

mes2124p#ping 1.0.0.1

Pinging 1.0.0.1 with 18 bytes of data:18 bytes from 1.0.0.1: icmp_seq=1. time=7 ms

18 bytes from 1.0.0.1: icmp_seq=2. time=1 ms

18 bytes from 1.0.0.1: icmp_seq=3. time=8 ms

Скопировать прошивку на коммутатор.

copy tftp://1.0.0.1/mes2000-1145.ros image

Выбрать новую прошивку для загрузки.

mes2124p#sh bootvar

Image Filename Version Date Status

----- --------- ------------------- --------------------- -----------

1 image-1 1.1.36 17-Feb-2015 16:46:12 Active*

2 image-2 1.1.45[5bb753fb] 30-May-2016 12:24:53 Not active"*" designates that the image was selected for the next boot

mes2124p#boot system image-2

mes2124p#sh bootvar

Image Filename Version Date Status

----- --------- ------------------- --------------------- -----------

1 image-1 1.1.36 17-Feb-2015 16:46:12 Active

2 image-2 1.1.45[5bb753fb] 30-May-2016 12:24:53 Not active*"*" designates that the image was selected for the next boot

Сохранить конфигурацию командой write и перезагрузить командой reload.

Особенности новой версии ПО

Начиная с версии 1.1.40 для MES2124P реализовано автоматическое отключение/включение вентиляторов в зависимости от температуры встроенного датчика. Реализованы следующие пороги температуры:

<=50: вентиляторы выключены;

45-60: включен правый вентилятор;

>=55: включены оба вентилятора.

Для MES2124P revB и revC автоматическая регулировка скорости вращения вентиляторов в зависимости от температуры.

Организация удаленного доступа к коммутатору и подключение в существующую сеть

Предполагается, что все коммутаторы в существующей сети уже настроены, в сети настроен MSTP, порты, которыми соединены коммутаторы ЛВС настроены для работы в режиме trunk.

Выполняется начальная конфигурация MSTP, где количество инстансов и название региона идентичны настройкам коммутатора, к которому будет подключаться eltex mes.

spanning-tree mode mst

spanning-tree bpdu filtering

spanning-tree mst configuration

instance 1 vlan 1-4094

name abc

revision 1

exit

Создается vlan управления коммутатора и прописываются сетевые настройки. В случае небольшой сети vlan для управления может быть один для всего оборудования.

mes2124p(config)#vlan database

mes2124p(config-vlan)#vlan 111 name management

mes2124p(config-vlan)#exit

mes2124p(config)#int vlan 111

mes2124p(config-if)#ip address 192.168.10.100 255.255.255.0

mes2124p(config-if)#exit

mes2124p(config)#ip default-gateway 192.168.10.1

Настраивается транковый порт, которым eltex mes будет подключаться к вышестоящему коммутатору. В конкретном примере это 24 медный порт, но можно использовать любые, в том числе и combo-порты.

mes2124p(config)#int gi1/0/24

mes2124p(config-if)#switchport mode trunk

mes2124p(config-if)#switchport trunk allowed vlan add all

mes2124p(config-if)#description uplink

Принципиальное отличие от коммутаторов cisco в том, то в IOS можно указать только «switchport mode trunk» и сразу в порту будут разрешены все vlan без ограничения. Здесь же в отсутствии строки «switchport trunk allowed vlan add» разрешен только первый (1) vlan, через который передаются нетегированные фреймы. «all» в конфигурации порта заменяется на список всех созданных на коммутаторе vlan’ов.

Теперь надо проверить работу mstp и убедиться что роль «Root» есть на аплинке.

mes2124p#sh spanning-tree active*********************************** Process 0 ***********************************

Spanning tree enabled mode MSTP

Default port cost method: long

Loopback guard: DisabledGathering information ..........

###### MST 0 Vlans Mapped:CST Root ID Priority 28672

Address 00:15:63:00:5d:80

The IST ROOT is the CST ROOT

Root Port gi1/0/24

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

IST Master ID Priority 28672

Address 00:15:63:00:5d:80

Path Cost 220000

Rem hops 18

Bridge ID Priority 32768

Address a8:f9:4b:a6:4a:c0

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Max hops 20

Name State Prio.Nbr Cost Sts Role PortFast Type

--------- -------- -------- -------- ------ ---- -------- -----------------

gi1/0/23 enabled 128.71 200000 Frw Desg No P2P Intr

gi1/0/24 enabled 128.72 200000 Frw Root No P2P Intr###### MST 1 Vlans Mapped: 1,111

Root ID Priority 28672

Address 00:15:63:00:5d:80

Path Cost 220000

Root Port gi1/0/24

Rem hops 18Bridge ID Priority 32768

Address a8:f9:4b:a6:4a:c0

Interfaces

Name State Prio.Nbr Cost Sts Role PortFast Type

-------- -------- -------- --------- ---- ---- -------- ----------

gi1/0/23 enabled 128.71 200000 Frw Desg No P2P Inter

gi1/0/24 enabled 128.72 200000 Frw Root No P2P Inter

Если настройки MSTP выполнены некорректно, например, имя региона не совпадает с именем региона на соседнем коммутаторе или оно написано в другом регистре (abc не идентично ABC), то статус будет как в примере ниже. В общем случае, необходимо перепроверить настройки на соседних коммутаторах.

mes2124p#sh spanning-tree active*********************************** Process 0 ***********************************

Spanning tree enabled mode MSTP

Default port cost method: long

Loopback guard: DisabledGathering information ..........

###### MST 0 Vlans Mapped:CST Root ID Priority 28672

Address 00:15:63:00:5d:80

Path Cost 200000

Root Port gi1/0/24

This switch is the IST master

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32768

Address a8:f9:4b:a6:4a:c0

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Max hops 20

Name State Prio.Nbr Cost Sts Role PortFast Type

--------- -------- -------- -------- ------ ---- -------- -----------------

gi1/0/23 enabled 128.71 200000 Frw Desg No P2P Intr

gi1/0/24 enabled 128.72 200000 Frw Root No P2P Bound (RSTP)###### MST 1 Vlans Mapped: 1,111

Root ID Priority 32768

Address a8:f9:4b:a6:4a:c0

This switch is the regional Root

Interfaces

Name State Prio.Nbr Cost Sts Role PortFast Type

-------- -------- -------- --------- ---- ---- -------- ----------

gi1/0/23 enabled 128.71 200000 Frw Desg No P2P Inter

gi1/0/24 enabled 128.72 200000 Frw Mstr No P2P Bound (RSTP)

Остается создать учетную запись администратора с максимальным уровнем привилегий. До работы с учетными записями рекомендую выполнить сохранение конфигурации. Если забудется пароль или еще что-нибудь, то всегда можно перезагрузить и попробовать еще раз.

mes2124p(config)#username oper privilege 15 password gfhjkm

mes2124p(config)#aaa authentication login default local

mes2124p(config)#exit

mes2124p#exit

Если все сделано корректно, то появится приглашение «User Name:» и у вас получится авторизоваться в качестве локального администратора. После этого можно еще раз сохранить конфигурацию.