Несанкционированный

доступ – чтение, обновление или разрушение

информации при отсутствии на это

соответствующих полномочий [11].

Несанкционированный

доступ осуществляется, как правило, с

использованием чужого имени, изменением

физических адресов устройств,

использованием информации, оставшейся

после решения задач, модификацией

программного и информационного

обеспечения, хищением носителя информации,

установкой аппаратуры записи.

Для

успешной защиты своей информации

пользователь должен иметь абсолютно

ясное представление о возможных путях

несанкционированного доступа. Основные

типовые пути несанкционированного

получения информации:

·

хищение носителей информации и

производственных отходов;

·

копирование носителей информации с

преодолением мер защиты;

·

маскировка под зарегистрированного

пользователя;

·

мистификация (маскировка под запросы

системы);

·

использование недостатков операционных

систем и языков программирования;

·

использование программных закладок и

программных блоков типа «троянский

конь»;

·

перехват электронных излучений;

·

перехват акустических излучений;

·

дистанционное фотографирование;

·

применение подслушивающих устройств;

·

злоумышленный вывод из строя механизмов

защиты и т.д..

Для

защиты информации от несанкционированного

доступа применяются:

1)

организационные мероприятия;

2)

технические средства;

3)

программные средства;

4)

шифрование.

Организационные

мероприятия включают в себя:

·

пропускной режим;

·

хранение носителей и устройств в сейфе

(дискеты, монитор, клавиатура и т.д.);

·

ограничение доступа лиц в компьютерные

помещения и т.д..

Технические

средства включают в себя:

·

фильтры, экраны на аппаратуру;

·

ключ для блокировки клавиатуры;

·

устройства аутентификации – для чтения

отпечатков пальцев, формы руки, радужной

оболочки глаза, скорости и приемов

печати и т.д.;

·

электронные ключи на микросхемах и т.д.

Программные

средства включают в себя:

·

парольный доступ – задание полномочий

пользователя;

·

блокировка экрана и клавиатуры с помощью

комбинации клавиш в утилите Diskreet из

пакета Norton Utilites;

·

использование средств парольной защиты

BIOS – на сам BIOS и на ПК в целом и т.д.

Шифрование–это

преобразование (кодирование) открытой

информации в зашифрованную, не доступную

для понимания посторонних. Методы

шифрования и расшифровывания сообщения

изучает наука криптология, история

которой насчитывает около четырех тысяч

лет.

2.5. Защита информации в беспроводных сетях

Невероятно

быстрые темпы внедрения в современных

сетях беспроводных решений заставляют

задуматься о надежности защиты данных[17].

Сам

принцип беспроводной передачи данных

заключает в себе возможность

несанкционированных подключений к

точкам доступа.

Не

менее опасная угроза — вероятность

хищения оборудования. Если политика

безопасности беспроводной сети построена

на МАС-адресах, то сетевая карта или

точка доступа, украденная злоумышленником,

может открыть доступ к сети.

Часто

несанкционированное подключение точек

доступа к ЛВС выполняется самими

работниками предприятия, которые не

задумываются о защите.

Решением

подобных проблем нужно заниматься

комплексно. Организационные мероприятия

выбираются исходя из условий работы

каждой конкретной сети. Что касается

мероприятий технического характера,

то весьма хорошей результат достигается

при использовании обязательной взаимной

аутентификации устройств и внедрении

активных средств контроля.

В

2001 году появились первые реализации

драйверов и программ, позволяющих

справиться с шифрованием WEP. Самый

удачный — PreShared Key. Но и он хорош только

при надежной шифрации и регулярной

замене качественных паролей (рис.1).

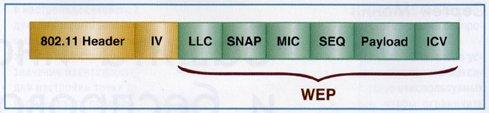

Рисунок

1 — Алгоритм анализа зашифрованных данных

Современные

требования к защите

Аутентификация

В

настоящее время в различном сетевом

оборудовании, в том числе в беспроводных

устройствах, широко применяется более

современный способ аутентификации,

который определен в стандарте 802.1х —

пока не будет проведена взаимная

проверка, пользователь не может ни

принимать, ни передавать никаких данных.

Ряд

разработчиков используют для аутентификации

в своих устройствах протоколы EAP-TLS и

PEAP, Cisco Systems, предлагает для своих

беспроводных сетей, помимо упомянутых,

следующие протоколы: EAP-TLS,

РЕАР, LEAP,

EAP-FAST.

Все

современные способы аутентификации

подразумевают поддержку динамических

ключей.

Главный

недостаток LEAP и EAP-FAST — эти протоколы

поддерживаются в основном в оборудовании

Cisco Systems (рис. 2).

Рисунок

2 — Структура пакета 802.11x при использовании

TKIP-PPK, MIC и шифрации по WEP.

Шифрование

и целостность

На

основании рекомендаций 802.11i Cisco Systems

реализован протокол ТКIР (Temporal Integrity

Protocol), обеспечивающий смену ключа

шифрования РРК (Per Packet Keying) в каждом

пакете и контроль целостности сообщений

MIC (Message Integrity Check).

Другой

перспективный протокол шифрования и

обеспечения целостности — AES (Advanced

Encryption Standart). Он обладает лучшей

криптостойкостью по сравнению DES и ГОСТ

28147-89. Он обеспечивает и шифрацию, и

целостность.

Заметим,

что используемый в нем алгоритм (Rijndael)

не требует больших ресурсов ни при

реализации, ни при работе, что очень

важно для уменьшения времени задержки

данных и нагрузки на процессор.

Стандарт

обеспечения безопасности в беспроводных

локальных сетях — 802,11i.

Стандарт

Wi-Fi Protected Access (WPA) — это набор правил,

обеспечивающих реализацию защиты данных

в сетях 802.11х. Начиная с августа 2003 года

соответствие стандартам WPA является

обязательным требованием к оборудования,

сертифицируемому на звание Wi-Fi Certified.

В

спецификацию WPA входит измененный

протокол TKOP-PPK. Шифрование производится

на сочетании нескольких ключей — текущего

и последующего. При этом длина IV увеличена

до 48 бит. Это дает возможность реализовать

дополнительные меры по защите информации,

к примеру ужесточить требования к

реассоциациям, реаутентификациям.

Спецификации

предусматривают и поддержку 802.1х/EAP, и

аутентификацию с разделяемым ключом,

и, несомненно, управление ключами.

Рекомендуется

распределять пользователей с разной

степенью защищенности по разным

виртуальным ЛС, и, в соответствии с этим,

реализовывать политику безопасности

(табл.3).

Таблица

3 — Способы реализации политики безопасности

|

Показатель |

Способ |

|||

|

LEAP |

EAP-FAST |

PEAP |

EAP-TLS |

|

|

Поддержка |

Да |

Да |

Не |

Не |

|

Сложность |

Низкая |

Низкая |

Средняя |

Высокая |

|

Сложность |

Низкая* |

Низкая |

Средняя |

Средняя |

|

Single |

Да |

Да |

Нет |

Да |

|

Динамические |

Да |

Да |

Да |

Да |

|

Одноразовые |

Нет |

Да |

Да |

Нет |

Продолжение

таблицы 3

|

Поддержка |

Нет |

Да |

Да |

Да |

|

Fast |

Да |

Да |

Нет |

Нет |

|

Возможность |

Да |

Да |

Нет |

Нет |

|

* |

При

условии использования современного

оборудования и ПО в настоящее время

вполне возможно построить на базе

стандартов серии 802.11х защищенную и

устойчивую к атакам беспроводную сеть.

Почти

всегда беспроводная сеть связана с

проводной, а это, помимо необходимости

защищать беспроводные каналы, необходимо

обеспечивать защиты в проводных сетях.

В противном случае сеть будет иметь

фрагментарную защиту, что, по сути,

является угрозой безопасности. Желательно

использовать оборудование, имеющее

сертификат Wi-Fi Certified, то есть подтверждающий

соответствие WPA.

Нужно

внедрять 802.11х/EAP/TKIP/MIC и динамическое

управление ключами. В случае смешанной

сети следует использовать виртуальные

локальные сети; при наличии внешних

антенн применяется технология виртуальных

частных сетей VPN.

Необходимо

сочетать как протокольные и программные

способы защиты, так и административные.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Защита локальной сети предприятия — это процесс применения различных мер и технологий для защиты от несанкционированного доступа, компьютерных атак, вирусов и других угроз. Цель защиты сети — обеспечить конфиденциальность, целостность и доступность информации, а также защитить сеть от потенциальных угроз.

Существует множество каналов незаконного проникновения в локальную сеть, которые могут быть использованы злоумышленниками в своих целях.

Во-первых, злоумышленники активно используют методы социальной инженерии, обманывая пользователей сети путем использования электронной почты, текстовых сообщений в социальных сетях и мессенджерах, вредоносных веб-сайтов для получения конфиденциальной информации и доступа к учетным данным пользователей.

Во-вторых, злоумышленники могут получить доступ к локальной сети при непосредственном физическом доступе к компьютерам или сетевому оборудованию. Часто атакам подвергается Wi-Fi-оборудование, точки обмена ресурсами (sharing) и организации, практикующие концепцию BYOD (Bring Your Own Device). В последнем случае сотрудники проносят за контролируемый периметр зараженные устройства, гаджеты и подключают их к локальной сети.

Наконец, важным и эффективным инструментом преодоления защиты локальной компьютерной сети остается вредоносное ПО и эксплуатация уязвимостей.

Это далеко неполный перечень каналов нарушения ИБ сети, но необходимо понимать важность и вовремя принимать меры по защите от возможных угроз. Злоумышленники могут использовать вирусы, троянские программы или шпионское ПО, чтобы получить доступ к компьютерам в сети.

Система защиты локальной сети должна включать как технические, так и организационные методы.

Организационные методы защиты локальной сети включают в себя руководящие и контролирующие меры, направленные на управление поведением пользователей и обеспечение безопасности сети. К ним можно отнести:

- разработку и внедрение политики безопасности предприятия. Политика безопасности определяет меры и процедуры, направленные на защиту информационных ресурсов и данных предприятия от внутренних и внешних угроз. Политика безопасности устанавливает принципы безопасности, цели, задачи и роли в обеспечении безопасности предприятия. С ее помощью регламентируются права и обязанности сотрудников, а также принципы их взаимодействия с информационными ресурсами предприятия;

- проведение аудитов безопасности. Регулярный мониторинг и аудит сети помогут своевременно выявить потенциальные уязвимости и предотвратить атаки. В качестве данных мер могут применяться мониторинг сетевой активности, обнаружение вторжений, построение поведенческих моделей пользователей, анализ логов;

- регулярное обучение пользователей и повышение их грамотности области информационной безопасности. Обучение пользователей о безопасном использовании сети позволить предотвратить ошибки, связанные с эксплуатацией информационной системы и ее компонентов, а также уменьшить риск возникновения угроз безопасности;

- управление параметрами сети и ее конфигурацией. Данные меры направлены на соответствие сети и ее устройств требованиям политики безопасности. Под конфигурирование попадает контроль доступа, парольная политика, обновление ПО и установка патчей;

- организация бэкапов. Следует помнить, что регулярное создание бэкапов данных, правильная их организация и хранение помогут минимизировать риск потери данных в случае атаки или сбоя системы, а также быстро восстановить работоспособность сети после инцидента.

К техническим методам защиты относятся программные, программно-аппаратные, аппаратные, криптографические средства защиты информации.

Программные средства устанавливаются непосредственно на хосты сети и, как правило, выполняют определенный набор механизмов безопасности (например, антивирусную защиту или защиту конечных точек).

Аппаратные средства занимают промежуточное положение между физическими мерами и программными средствами защиты. К ним можно отнести модули доверенной загрузки, аппаратные регистры паролей, генераторы шума и т.д.

Программно-аппаратные средства защиты локальной сети представляют собой совокупность аппаратных и программных средств, предназначенных для защиты информации от несанкционированного доступа и других угроз.

К криптографическим методам защиты относятся: шифрование, стеганография, кодирование, сжатие.

Физическая защита локальной сети также является важным элементом общей стратегии безопасности сети и должна быть реализована в сочетании с другими мерами защиты. Следует помнить, что для обеспечения безопасности сетевой инфраструктуры от физических угроз, необходимо предотвратить несанкционированный доступ к помещениям, где расположены сетевые ресурсы, внедрить противопожарную защиту и защиту от наводнений, установить круглосуточное видеонаблюдение. При актуальности дополнительно устанавливается защита от повреждений, вызванных внешними электромагнитными сигналами.

Выше мы перечислили основные методы защиты локальной сети предприятия. Считаем, что физические и организационные методы обязательны к исполнению. Также обязательно внедрить парольную политику, а в критически важных местах, где разглашение, кража или порча конфиденциальных данных причинят значительный ущерб, и многофакторную аутентификацию.

Мы напоминаем, что своевременное обновление программного обеспечения, установка патчей и следование рекомендациям, выпускаемым в бюллетенях безопасности — неотъемлемые меры системы защиты локальной сети.

Следует помнить, что контроль доступа и права пользователей всегда должны быть в актуальном состоянии. Не стоит предоставлять сотрудникам права в системе, на которые он не уполномочен по должностной инструкции. Нередко доступ к сети предприятия имеют подрядчики и контрагенты, выполнявшие договорные обязательства, но по причине незнания администратора эти права сохранившие — в таком случае по истечении сроков, установленных в договоре, такие учетные записи должны блокироваться автоматически.

Еще одним методом защиты локальной сети является шифрование. Шифрование данных — это процесс преобразования открытых данных в зашифрованный вид путем криптографических вычислений. Шифрование применяется на разных уровнях обработки информации. Например, на уровне файлов и папок используется шифрование дисков, позволяющее защитить данные, хранящиеся на жестком диске. Данное шифрование защищает конфиденциальность информации в случае утери или кражи устройства. Еще одним способом применения шифрования является шифрование записей в базе данных — информация на уровне столбцов или строк преобразуется в шифротекст. Для защиты веб-сайтов и других сетевых приложений также применяется шифрование (SSL/TLS), а для защиты Wi-Fi-сетей — протокол WPA2.

Теперь давайте разберёмся, каким техническим средствам отдать предпочтение при организации защиты локальной сети, поскольку внедрить все возможные меры подчас нереально из-за их дороговизны или масштабов контролируемой сети.

К обязательным средствам защиты от несанкционированного доступа, прежде всего, относятся межсетевые экраны. Данные устройства позволяют контролировать доступ к локальной сети, фильтровать и блокировать нежелательный трафик и сетевые приложения, осуществлять мониторинг за действиями пользователей в сети. Подробнее о том, что такое межсетевой экран, на какие типы он разделяется и какой функциональностью должен обладать, можно ознакомиться в нашей предыдущей

статье

.

Важным механизмом защиты локальной сети является система предотвращения вторжений (IPS). Это активное средство выявления и реагирования на сетевые атаки и угрозы — разрыв соединения или блокирование потенциально опасного IP-адреса до выяснения подробных данных по инциденту.

При организации доступа сотрудников удаленно во внешнюю сеть необходимо использовать VPN. VPN позволяет установить безопасное соединение между внешним устройством и локальной сетью, что помогает защитить информацию от несанкционированного доступа и прослушивания.

Перечисленные технические средства, контроль приложений и фильтрация трафика, антивирусная защита, блокировка по blacklist входят в состав

программно-аппаратных комплексов Ideco

.

Для защиты государственных информационных систем (ГИС), информационных систем персональных данных (ИСПДн), АСУ ТП и локальных сетей объектов критической информационной инфраструктуры (КИИ) мы можем предложить сертифицированную версию межсетевого экрана

Ideco UTM ФСТЭК

.

II. Методы и способы защиты информации

от несанкционированного доступа

2.1. Методами и способами защиты информации от несанкционированного доступа являются:

реализация разрешительной системы допуска пользователей (обслуживающего персонала) к информационным ресурсам, информационной системе и связанным с ее использованием работам, документам;

ограничение доступа пользователей в помещения, где размещены технические средства, позволяющие осуществлять обработку персональных данных, а также хранятся носители информации;

разграничение доступа пользователей и обслуживающего персонала к информационным ресурсам, программным средствам обработки (передачи) и защиты информации;

регистрация действий пользователей и обслуживающего персонала, контроль несанкционированного доступа и действий пользователей, обслуживающего персонала и посторонних лиц;

учет и хранение съемных носителей информации и их обращение, исключающее хищение, подмену и уничтожение;

резервирование технических средств, дублирование массивов и носителей информации;

использование средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия;

использование защищенных каналов связи;

размещение технических средств, позволяющих осуществлять обработку персональных данных, в пределах охраняемой территории;

организация физической защиты помещений и собственно технических средств, позволяющих осуществлять обработку персональных данных;

предотвращение внедрения в информационные системы вредоносных программ (программ-вирусов) и программных закладок.

2.2. В системе защиты персональных данных информационной системы в зависимости от класса информационной системы и исходя из угроз безопасности персональных данных, структуры информационной системы, наличия межсетевого взаимодействия и режимов обработки персональных данных с использованием соответствующих методов и способов защиты информации от несанкционированного доступа реализуются функции управления доступом, регистрации и учета, обеспечения целостности, анализа защищенности, обеспечения безопасного межсетевого взаимодействия и обнаружения вторжений.

Методы и способы защиты информации от несанкционированного доступа, обеспечивающие функции управления доступом, регистрации и учета, обеспечения целостности, анализа защищенности, обеспечения безопасного межсетевого взаимодействия в зависимости от класса информационной системы определяются оператором (уполномоченным лицом) в соответствии с приложением к настоящему Положению.

2.3. В информационных системах, имеющих подключение к информационно-телекоммуникационным сетям международного информационного обмена (сетям связи общего пользования), или при функционировании которых предусмотрено использование съемных носителей информации, используются средства антивирусной защиты.

2.4. При взаимодействии информационных систем с информационно-телекоммуникационными сетями международного информационного обмена (сетями связи общего пользования) наряду с методами и способами, указанными в пункте 2.1 настоящего Положения, основными методами и способами защиты информации от несанкционированного доступа являются:

межсетевое экранирование с целью управления доступом, фильтрации сетевых пакетов и трансляции сетевых адресов для скрытия структуры информационной системы;

обнаружение вторжений в информационную систему, нарушающих или создающих предпосылки к нарушению установленных требований по обеспечению безопасности персональных данных;

анализ защищенности информационных систем, предполагающий применение специализированных программных средств (сканеров безопасности);

защита информации при ее передаче по каналам связи;

использование смарт-карт, электронных замков и других носителей информации для надежной идентификации и аутентификации пользователей;

использование средств антивирусной защиты;

централизованное управление системой защиты персональных данных информационной системы.

2.5. Подключение информационных систем, обрабатывающих государственные информационные ресурсы, к информационно-телекоммуникационным сетям международного информационного обмена осуществляется в соответствии с Указом Президента Российской Федерации от 17 марта 2008 г. N 351 «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена» (Собрание законодательства Российской Федерации, 2008, N 12, ст. 1110; N 43, ст. 4919).

2.6. Для обеспечения безопасности персональных данных при подключении информационных систем к информационно-телекоммуникационным сетям международного информационного обмена (сетям связи общего пользования) с целью получения общедоступной информации помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

фильтрация входящих (исходящих) сетевых пакетов по правилам, заданным оператором (уполномоченным лицом);

периодический анализ безопасности установленных межсетевых экранов на основе имитации внешних атак на информационные системы;

активный аудит безопасности информационной системы на предмет обнаружения в режиме реального времени несанкционированной сетевой активности;

анализ принимаемой по информационно-телекоммуникационным сетям международного информационного обмена (сетям связи общего пользования) информации, в том числе на наличие компьютерных вирусов.

Для реализации указанных методов и способов защиты информации могут применяться межсетевые экраны, системы обнаружения вторжений, средства анализа защищенности, специализированные комплексы защиты и анализа защищенности информации.

2.7. Для обеспечения безопасности персональных данных при удаленном доступе к информационной системе через информационно-телекоммуникационную сеть международного информационного обмена (сеть связи общего пользования) помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

проверка подлинности отправителя (удаленного пользователя) и целостности передаваемых по информационно-телекоммуникационной сети международного информационного обмена (сети связи общего пользования) данных;

управление доступом к защищаемым персональным данным информационной сети;

использование атрибутов безопасности.

2.8. Для обеспечения безопасности персональных данных при межсетевом взаимодействии отдельных информационных систем через информационно-телекоммуникационную сеть международного информационного обмена (сеть связи общего пользования) помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

создание канала связи, обеспечивающего защиту передаваемой информации;

осуществление аутентификации взаимодействующих информационных систем и проверка подлинности пользователей и целостности передаваемых данных.

2.9. Для обеспечения безопасности персональных данных при межсетевом взаимодействии отдельных информационных систем разных операторов через информационно-телекоммуникационную сеть международного информационного обмена (сеть связи общего пользования) помимо методов и способов, указанных в пунктах 2.1 и 2.4 настоящего Положения, применяются следующие основные методы и способы защиты информации от несанкционированного доступа:

создание канала связи, обеспечивающего защиту передаваемой информации;

аутентификация взаимодействующих информационных систем и проверка подлинности пользователей и целостности передаваемых данных;

обеспечение предотвращения возможности отрицания пользователем факта отправки персональных данных другому пользователю;

обеспечение предотвращения возможности отрицания пользователем факта получения персональных данных от другого пользователя.

2.10. Обмен персональными данными при их обработке в информационных системах осуществляется по каналам связи, защита которых обеспечивается путем реализации соответствующих организационных мер и (или) применения технических средств.

2.11. Подключение информационной системы к информационной системе другого класса или к информационно-телекоммуникационной сети международного информационного обмена (сети связи общего пользования) осуществляется с использованием межсетевых экранов.

2.12. Программное обеспечение средств защиты информации, применяемых в информационных системах 1 класса, проходит контроль отсутствия недекларированных возможностей.

Необходимость проведения контроля отсутствия недекларированных возможностей программного обеспечения средств защиты информации, применяемых в информационных системах 2 и 3 классов, определяется оператором (уполномоченным лицом).

2.13. В зависимости от особенностей обработки персональных данных и структуры информационных систем могут разрабатываться и применяться другие методы защиты информации от несанкционированного доступа, обеспечивающие нейтрализацию угроз безопасности персональных данных.

- Требования ФСТЭК по защите информации

- Меры по обеспечению информационной безопасности

- Рекомендации по технической защите данных

- Документы ФСТЭК по защите данных

- Сертифицированные средства защиты ФСТЭК

- Классы средств защиты данных

- Госреестр средств защиты информации

- Лицензирование деятельности по технической защите информации

ГК «Интегрус» помогает реализовать требования защиты информации ФСТЭК с учетом последних реальных моделей угроз. Сегодня информация является ценнейшим товаром, а множество массивов данных охраняются на законодательном уровне. На рынке информационной безопасности представлено большое количество программных и аппаратно-программных средств защиты данных (СЗИ) – отечественного и зарубежного производства.

Вопросы в области технической защиты информации в России регулирует Федеральная служба по техническому и экспортному контролю (ФСТЭК). Служба определяет классы защиты информации, разрабатывает рекомендации и требования по защите данных от несанкционированного доступа, проводит сертификацию средств по обеспечению безопасности сведений в информационных системах.

Ведется государственный реестр сертифицированных средств защиты информации ФСТЭК России за № РОСС RU.0001.01БИ00. Также существует добровольная сертификация средств технической защиты информации, например, Certified by AM Test Lab, сертификатами которых отмечены такие продукты как Kaspersky Industrial CyberSecurity for Networks, Solar Dozor UBA, Indeed PAM, DLP-система СёрчИнформ КИБ и многие другие.

Требования ФСТЭК по защите информации

Документация государственного регулирования устанавливает минимальные требования защиты от несанкционированного доступа к данным. Для противодействия киберугрозам ФСТЭК регулярно обновляет базу уязвимостей, вносит новые рекомендации в аттестацию, сертификацию оборудования, программного обеспечения.

Выполнение требований регулятора по технической защите информации обязательно при:

- оказании услуг информационной безопасности (ТЗКИ, СКЗИ);

- проведении работ по обеспечению государственной и банковской тайн;

- выполнении обязанностей оператора персональных данных (ПНд);

- передаче информации посредством сети Интернет.

Требования ФСТЭК по технической защите информации распространяются на:

- программное обеспечения и оборудование;

- внешние носители;

- средства связи и шифровки/дешифровки данных;

- операционные системы;

- прочие технические средства хранения, обработки, передачи сведений;

- персональные данные;

- специалистов по обеспечению информационной безопасности.

Так, в состав мер по защите персональных данных согласно требованиям ФСТЭК входят:

- использование системы идентификации и аутентификации (авторизации) субъектов, имеющих доступ к ПНд, и объектов ПНд;

- возможность ограничения и управления правами доступа к персональной информации;

- физическая и программная защита носителей информации;

- регистрация событий безопасности и ведение их журнала;

- применение средств антивирусной защиты;

- регулярный контроль защищенности ПНд;

- обнаружение и предотвращение вторжений, несанкционированного доступа;

- обеспечение доступности хранимых сведений, их и информационной системы, базы данных доступности;

- соблюдение требований по защите среды виртуализации, технических средств, информационной системы (ИС), ее средств, каналов и линий связи и передачи данных.

Также требованиями ФСТЭК России по защите персональных данных предусмотрено наличие возможности управления конфигурацией ИС, своевременного выявления инцидентов, способных привести к сбоям в работе ИС, возникновению угроз безопасности ПНд.

Требования ФСТЭК к специалистам по защите информации включают в себя понимание:

- основных законодательных и нормативных актов в области информационной безопасности и защиты персональных данных;

- в области сертификации средств защиты информации;

- о государственной системе противодействия иностранным техническим разведкам.

К профессиональным знаниям специалистов относится:

- подготовка в части работы с каналами и линиями связи (предотвращение утечки информации);

- ориентация в сфере комплексных СЗИ;

- понимание основ методологии построения СЗИ;

- умение работать со средствами контроля защищенности баз данных (БД) и т.д.

С полным перечнем требований к профессиональной подготовке специалистов в сфере защиты информации можно ознакомиться здесь.

Требования ФСТЭК по защите конфиденциальной информации направлены на исключение неправомерного доступа, копирования, передачи или распространения сведений. Для обеспечения требований по безопасности конфиденциальной информации проводится оценка возможных уязвимостей ИС для внешних и внутренних нарушителей, возможных средств реализации этих уязвимостей.

Меры по защите информации ФСТЭК

Меры защиты информации в информационных системах согласно требованиям ФСТЭК должны обеспечивать необходимый уровень безопасности при взаимодействии защищаемых ИС с другими ИС, при обработке и хранении информации. При этом предлагаемые на этапе проектирования меры должны быть реализуемы в конкретной ИС.

Методы и средства технической защиты информации подбираются с учетом структуры СЗИ, состава и мест размещения ее элементов. Если защищаемая ИС проектируется в составе центра обработки данных (ЦОД) рекомендуется использовать уже имеющиеся в ЦОД средства, меры защиты данных.

Выстраивание защиты в государственных информационных системах (ГИС) предполагает ряд нюансов:

- К работе допускаются только компании, имеющие лицензию на деятельность по технической защите конфиденциальной информации;

- Требования по охране данных и информации базируются на ряде ГОСТов.

- Структурирование классов защиты информации для государственных учреждений – жесткое (всего три класса из семи возможных, используемых в работе частных операторов персональных данных).

- Модели угроз основываются на документах и баз ФСТЭК.

Организационные мероприятия предотвращают неправомерные:

- доступ, хищение и распространение закрытых данных;

- уничтожение/изменение целостности данных;

- препятствие получению информации, нарушающее права пользователей.

- Важное значение имеет разработка пакета организационных и распорядительных документов для:

- регламентации процесса безопасности хранения данных;

- порядка выявления инцидентов безопасности;

- регламентации управления конфигурированием информационных систем по защите данных;

- установления методов мониторинга информсистем.

Существует регламентация разработки систем и введения их в эксплуатацию, разграничения уровней доступности, проведения проверок и анализ реакций, ответственных за организацию защиты специалистов. Лишь после проведения совокупности мероприятий информационная система аттестуется, вводясь в эксплуатацию.

Технические меры защиты обязывают госструктуры использовать сертифицированные средства, соответствующие классу защиты с функциями:

- идентификации, аутентификации;

- управления доступом к данным с возможностью контроля;

- ограничений по использованию программ;

- защиты всех информационных носителей;

- ведение регистрационного учета инцидентов в сфере безопасности;

- отслеживания вторжений извне;

- обеспечения целостности находящейся на хранении и обрабатываемой информации;

- защиты в облачной среде.

Для частных компаний это допустимо с более урезанным функционалом, используемым при обработке массива персональных данных.

Оставьте заявку на консультацию

Рекомендации ФСТЭК по защите информации

Методические рекомендации ФСТЭК по защите данных предусматривают использование:

- межсетевых экранов, фильтрующих информацию по установленным критериям;

- средств, направленных на обнаружение, нейтрализацию и анализ вторжений;

- антивирусных программ, выявляющих, блокирующих и нейтрализующих несанкционированные действия;

- доверенной загрузки;

- контроля за съемными носителями.

ФСТЭК рекомендует использовать такие методы по защите информации как контроль доступа к носителям данных и ИС (физический, аппаратный, программный и т.д.), шифрование передаваемых сведений.

Методические документы и приказы ФСТЭК по защите информации

Существует огромный перечень подзаконных актов и документов, определяющих порядок организации информационной защиты и позволяющих эффективно применять разработанную систему информационной безопасности.

Так, положения о защите технической информации разрабатываются организациями самостоятельно. Отдельные положения выносятся местными органами власти. ФСТЭК выпускает приказы, уточняющие требования в сфере защиты информации, например, Приказ ФСТЭК России от 23 марта 2017 г. N 49, от 15 февраля 2017 г. N 27 и т.д. – полный перечень документов ФСТЭК по технической защите информации можно уточнить здесь. Детальнее:

- Приказы ФСТЭК по защите информации;

- Положение ФСТЭК о защите информации;

- Документы ФСТЭК по защите персональных данных базируются на Федеральном законе о персональных данных;

- Одним из основных документов для операторов является положение о лицензировании технической защиты конфиденциальной информации.

- Методические рекомендации и руководящие документов по технической защите информации.

Техническая защита информации затрагивает вопросы сбора, обработки, передачи, хранения, распространения информации с соответствующим классу защищенности обеспечением ее безопасности на предприятиях. Система документов по технической защите информации строится на основополагающих элементах:

- федеральное законодательство;

- распоряжения и указы Президента РФ;

- постановления правительства РФ;

- документация ФСБ, ФСТЭК, Роскомнадзора;

- общероссийские стандарты;

- документы руководящие, нормативно-методические.

Документы ФСТЭК по технической защите информации ложатся в основу проектирования и исполнения информсистем, защищенных от проникновения на любых уровнях. Вся документация размещается по мере обновления на официальном сайте и является обязательной к исполнению.

В нормативных руководящих документах ФСТЭК по защите информации содержатся принципы разноуровневой защиты по шкале важности сведений, степени конфиденциальности, предписаний по оценке защищенности от несанкционированных действий злоумышленников, регламенты работ для сотрудников сферы защиты данных.

Сертифицированные средства защиты ФСТЭК

Функции ФСТЭК в области сертификации средств защиты информации заключаются в:

- создании системы сертификации средств защиты информации в соответствии с требованиям по обеспечению информационной безопасности;

- формировании правил проведения сертификации средств защиты данных;

- аккредитации органов по сертификации и испытательных лабораторий и разработке правил аккредитации;

- выборе способов подтверждения соответствия СЗИ требования нормативных документов;

- выдаче сертификатов и лицензий на использование знаков соответствия;

- ведении государственного реестра участников сертификации и реестра сертифицированных средств защиты информации;

- осуществлении государственного надзора над соблюдением участниками правил сертификации, инспекционного контроля – над сертифицированными средствами защиты;

- рассмотрении апелляций по вопросам сертификации;

- утверждении нормативных документов с требованиями к средствам и системам защиты информации, методических документов по проведению испытаний.

Также ФСТЭК исполняет функции центрального органа системы сертификации средств защиты информации (либо может делегировать их другой организации по необходимости). ФСТЭК может приостанавливать или отменять действие сертификатов.

Система сертификации средств защиты информации ФСТЭК включает в себя органы по сертификации (работающие с определенными видом продукции), испытательные лаборатории. В структуру системы сертификации ФСТЭК также входят заявители (предприятия, организации, компании) и центральный орган, в роли которой выступает сама ФСТЭК.

Классы средств защиты информации ФСТЭК

Регулятор выделил семь классов защищенности, где первый класс соответствует наивысшей степени защиты, а седьмой (для госструктур – третий) является низшей. Комплекс требований по защите средств вычислительной техники и автоматизированных систем формируют градацию классов.

Сертификаты соответствия ФСТЭК России на средства защиты информации подтверждают, что организация соответствует действующим нормативно-правовым актам РФ и имеет высокий уровень защищенности от кибер-угроз. Выбор оптимального защитного средства зависит напрямую от класса системы. В ситуациях значительного превышения стоимости программного обеспечения нужного класса допустимо, согласовав с территориальным органом ФСТЭК, устанавливать иные средства защиты.

Госреестр средств защиты информации ФСТЭК России

Государственный реестр сертифицированных средств защиты информации ФСТЭК постоянно обновляется, находясь в открытом доступе. В нем содержится информация об аккредитациях, сертификатах (в т.ч. двойного назначения), лицензиях, разрешениях. Программы и средства информационной защиты в обязательном порядке проходят обязательную регистрацию, с занесением в реестр и выдачей сертификата.

Лицензирование деятельности по технической защите информации ФСТЭК

Лицензия ФСТЭК на техническую защиту конфиденциальной информации включает средства информационной защиты, их установку и эксплуатацию. Выдача предприятию лицензии для работы с конфиденциальными сведениями и по оказанию телематических услуг означает корректную работу системы безопасности данных на основе рекомендаций, требований, положений и приказов ФСТЭК.

Отказ от получения допуска чреват жесткими проверками с возможной приостановкой работы, отзывом разрешительных документов и административным наказанием.

Виды лицензий, связанных с деятельностью:

- по предотвращению утечек по различным каналам, бесконтрольного проникновения, видоизменения информации как в системах, так и помещениях, где они размещаются;

- на услуги мониторинга информбезопасности, аттестации на соответствие требованиям защиты информации, проектирования систем информатизации в защищаемых помещениях, монтажа, отладки, проведению испытаний и ремонтных работ;

- на разработку и производство средств безопасности;

- на выстраивание мероприятий по сохранности гостайны.

При оформлении лицензии используются только некриптографические методы.

Срок оформления лицензии составляет 30 дней, хотя зачастую готовое разрешение удается получить только спустя два месяца. Действие лицензии бессрочное.

Присоединяйтесь к нам, чтобы каждую неделю получать полезные и рабочие материалы для улучшения вашего бизнеса.

Кейсы и стратегии от экспертов рынка.

Присоединяйтесь к нам, чтобы каждую неделю получать полезные и рабочие материалы для улучшения вашего бизнеса.

Кейсы и стратегии от экспертов рынка.