Сегодня почти у каждой организации есть собственный веб-сайт. Вместе с ростом интернета возрастают и атаки на веб-сайты, становясь все более серьезнее и масштабнее. Однако существует обширный список инструментов, которые могут производить сканирование и находить уязвимости в веб-приложениях. Одним из таких инструментов является сканер уязвимостей под названием OWASP ZAP.

OWASP ZAP — сканер веб-приложений, основанный на методике DAST (Dynamic Application Security Testing). В русском варианте этот метод принято называть методом тестирования «черного ящика». Методика позволяет обнаруживать проблемы безопасности в работающем приложении или веб-сайте при помощи их сканирования на известные уязвимости. К таким уязвимостям можно отнести SQL-инъекции, межсайтовый скриптинг (XSS), Clickjacking и т.д.

OWASP ZAP разработан и поддерживается одноименным проектом под названием OWASP (Open Web Application Security Project) — некоммерческой организацией, которая специализируется на создании статей, материалов, документации, инструментов и технологий, позволяющих разрабатывать приложения безопаснее, а также обеспечивать должный уровень информационной безопасности уже созданных приложений и сайтов.

В качестве преимуществ OWASP ZAP можно выделить:

-

Кроссплатформенность — поддержка всех основных ОС (Windows, Linux, MacOS);

-

Бесплатный проект с открытым исходным кодом;

-

Поддержка плагинов для расширения функциональности;

-

Возможность работы как через графический интерфейс (GUI), так и через интерфейс командной строки;

-

Обширный набор функций — от активного/пассивного сканирования и до сканирования API и AJAX;

-

Простота использования. Идеально подходит и для начинающих специалистов в ИБ и для профессионалов.

Установка

OWASP ZAP является кроссплатформенным ПО и может быть установлен на Windows, Linux и MacOS. Также запуск возможен в контейнере Docker. Для установки и запуска программы на Windows и Linux требуется заранее предустановленная Java версии 11 и выше. Установщик для MacOS уже включает в себя Java. Для запуска в контейнере Docker также заранее не нужна предустановленная Java. На официальном сайте находятся установщики и инструкции для каждой ОС.

Для Docker отдельно представлены образы со следующими тегами:

Stable — стандартная (обычная) версия;

Bare — минимальный версия. Содержит только самые необходимые функции. Идеально подходит для запуска в командной строке;

Weekly — версия, обновления для которой выходят каждую неделю;

Live — бета-версия. Содержит самый последний релиз.

В дистрибутивах Kali Linux до версии 2023.1 OWASP ZAP уже предустановлен в системе (при условии, что на этапе установке ОС в разделе Software selection был выбран пункт default recommended tools или large default selection plus additional tools, в противном случае установить OWASP ZAP необходимо вручную).

В качестве примера будет использоваться последняя актуальная версия 2.12.0 в ОС Kali Linux.

Принцип работы

При сканировании ZAP создает собственный прокси-сервер, через который обрабатываются все запросы на сканирование. ZAP включает в себя специальные поисковые роботы (краулеры), которые выполняют идентификацию уязвимостей. Прокси-сервер располагается между браузером пользователя и конечным веб-приложением. Схема работы изображена ниже.

Обзор основных функций графического интерфейса OWASP ZAP

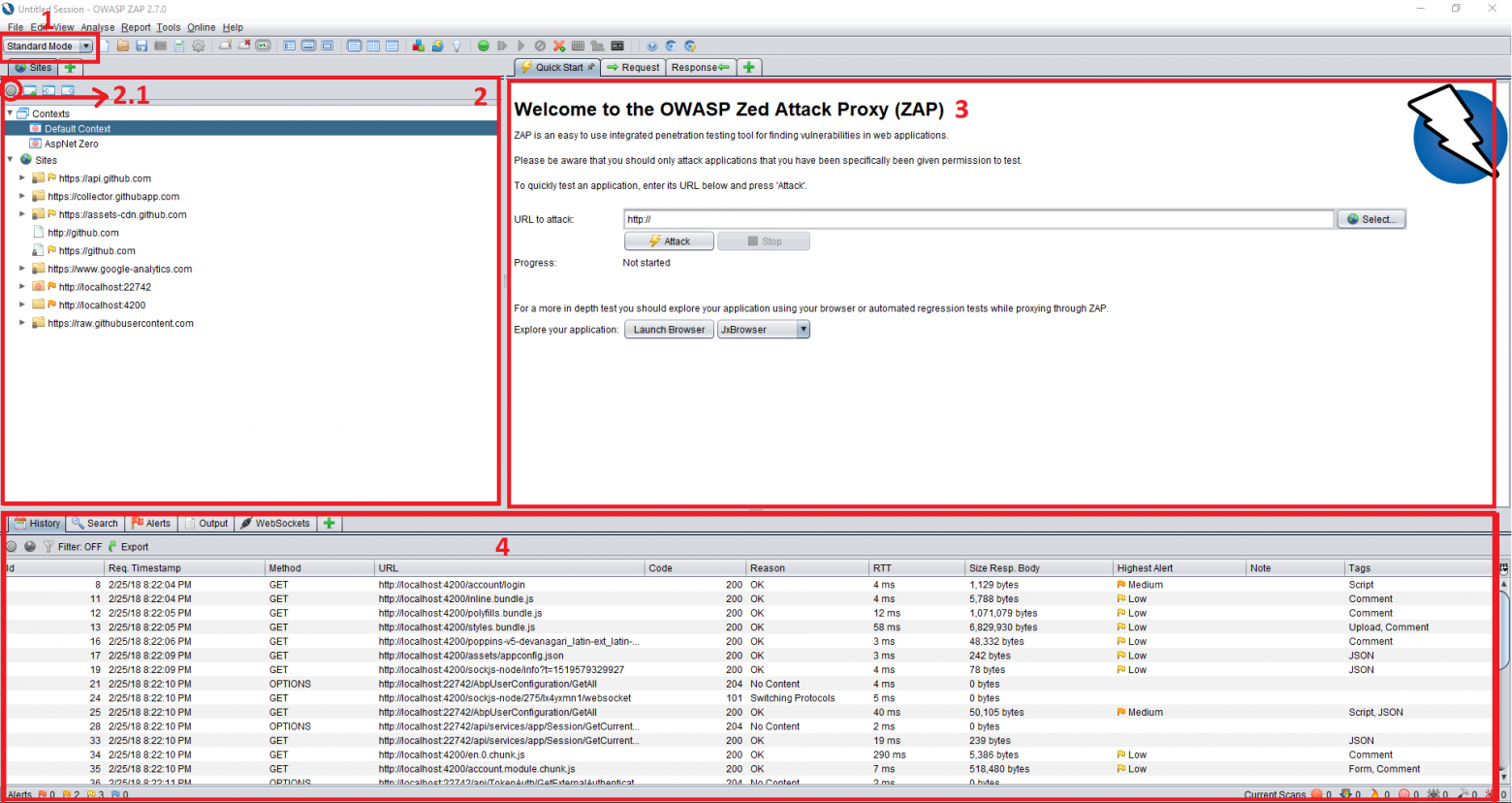

После запуска программы отображается главное окно, в котором находятся следующие основные параметры:

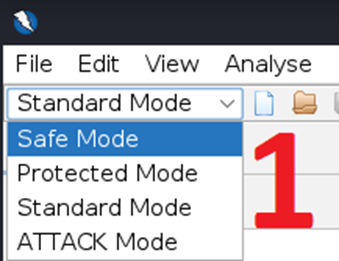

1) Режимы сканирования

В OWASP ZAP существуют 4 режима сканирования:

Standard Mode — обычное сканирование;

Safe Mode — безопасное сканирование, позволяющее выполнять только те действия, которые не смогут навредить системе. В этом режиме не используются атаки на целевой сайт;

Protected Mode — защищенное сканирование, позволяющее имитировать потенциально опасные уязвимости;

ATTACK Mode — режим атаки, позволяющий, помимо сканирования, также выполнять атаки на потенциальный сайт/приложение.

2) Сайты

Здесь отображаются сайты, которые сканируются в данный момент или уже были просканированы. Также в данном разделе отображается полная структура сайта.

3) Раздел со сканированием

Основной раздел, в котором запускается сканирование сайта.

4) Результаты

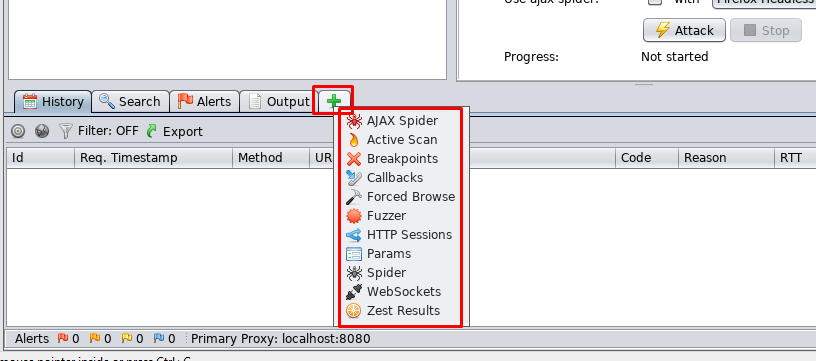

Раздел с результатами располагается внизу и подразделяется на вкладки History, Search, Alerts, Output.

History — отображает список всех запросов в том порядке, в котором они были отправлены;

Search — позволяет производить поиск при помощи регулярных выражений в URL-адресах, запросах, ответах, заголовках;

Alerts — отображает найденные уязвимости в сканированном веб-сайте. Уязвимости разбиты на категории. Каждой найденной уязвимости присваивается степень критичности. Описание данного раздела будет рассмотрено далее;

Output — отображает различные информационные сообщения. Например, трассировку стека, ошибки и другую отладочную информацию.

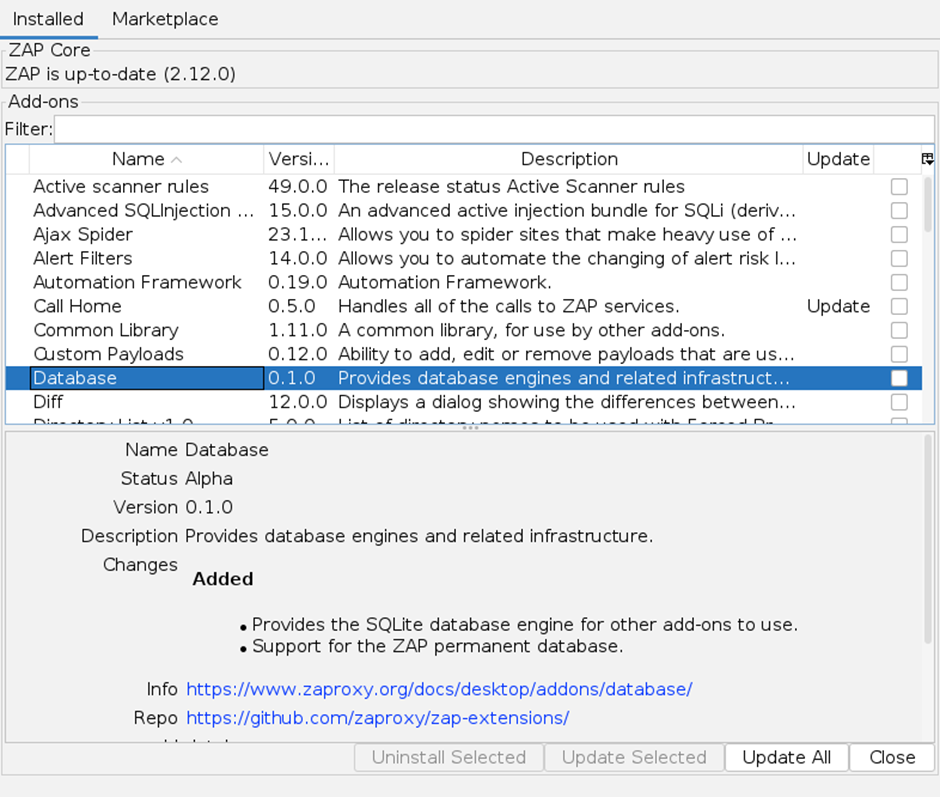

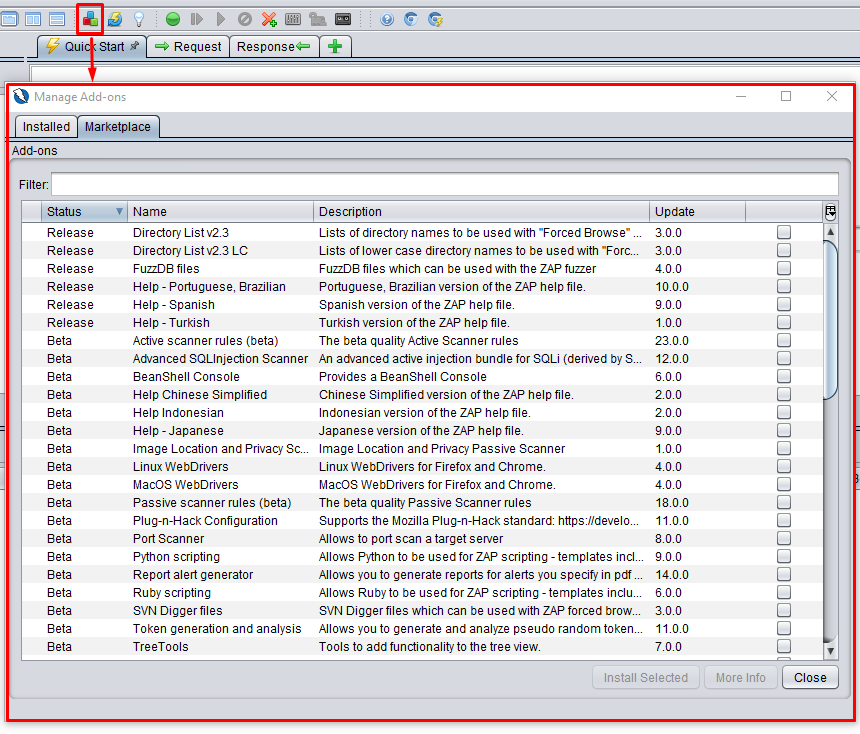

Плагины

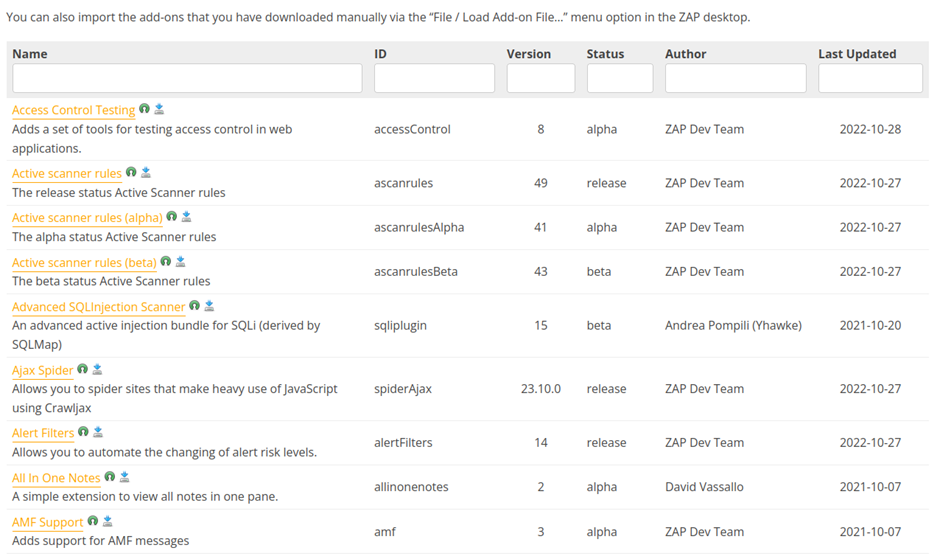

OWASP ZAP поддерживает установку сторонних плагинов, благодаря чему можно существенно расширить функциональность программы. Для перехода в раздел Плагины необходимо щелкнуть по значку с названием Manage Add-ons:

В открывшемся окне будет два раздела — Installed и Marketplace. В разделе Installed отображается список всех установленных плагинов в системе.

В разделе Marketplace можно находить плагины и устанавливать их.

Если щелкнуть по плагину, то внизу отобразится его имя, статус, версия и описание. Также предусмотрены ссылки на документацию к плагину и на его исходный код на сайте GitHub. Плагины разрабатывает команда OWASP и энтузиасты. У всех плагинов открытый исходный код, и они полностью бесплатны в использовании.

Также для просмотра и поиска необходимых плагинов можно перейти на официальный сайт в раздел плагины:

Сканирование веб-сайтов на наличие уязвимостей

Перейдем к процессу сканирования. В качестве теста возьмем сайт testphp.vulnweb.com, который специально создан для тестирования на безопасность, и в котором уже присутствуют некоторые уязвимости. Тем самым будет наглядно показан процесс сканирования и поиск уязвимостей. Список сайтов, которые содержат уязвимости, можно взять с vulnweb.com.

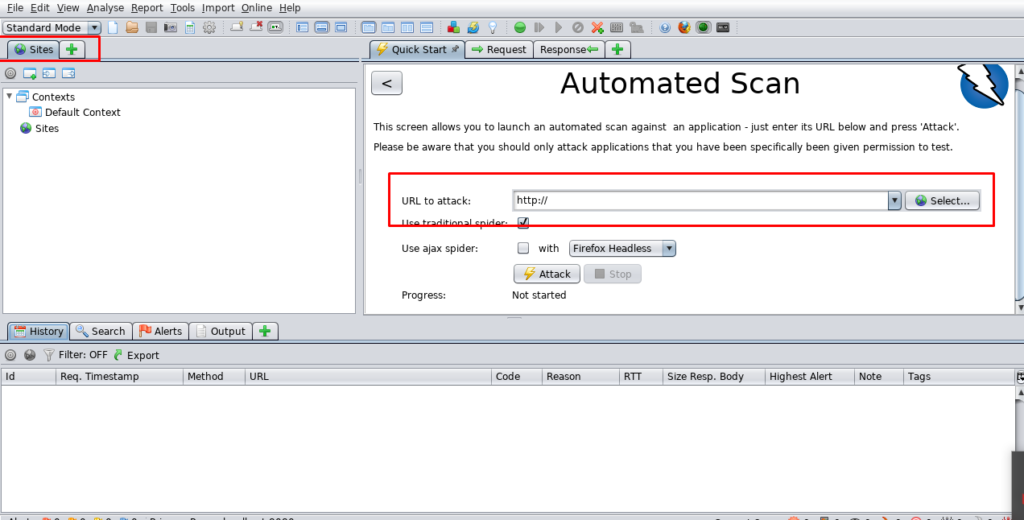

Для того чтобы запустить сканирование, необходимо перейти в раздел Quick Start. Рассмотрим его параметры:

URL to attack — задается URL сайта, который необходимо просканировать/атаковать.

Use traditional spider — использование стандартного «паука» при сканировании.

В терминологии OWASP ZAP паук — это инструмент, который предназначен для автоматического обнаружения новых URL-адресов на проверяемом сайте. «Паук» анализирует HTML-код страницы для поиска ссылок, далее найденные ссылки добавляются в список и также сканируются на наличие уязвимостей. Если чек-бокс будет проставлен, то будет использоваться стандартный «паук», в противном случае найденные URL на странице сканироваться не будут.

USE ajax spider — использование ajax «паука» при сканировании. Если в сканируемом сайте активно используется технология ajax (Asynchronous Javascript and XML — асинхронный JavaScript и XML), то можно использовать данный параметр. В этом режиме приложение, основанное на ajax, будет обрабатывать легче. Работает медленнее, чем обычный паук.

Для того чтобы начать сканирование/атаку, необходимо нажать на кнопку Attack.

После этого начнется процесс сканирования. Сначала запускается «паук», который ищет все URL, имеющие отношение к сканирующему сайту. В столбце Method отображаются методы, которые используются для получения URL и их статусы (столбец Processed).

Как правило, используются методы GET и POST. Если статус 200, то отображается зеленый кружок, если статусы 404 или 500, то — красный. В зависимости от структуры сайта и его наполнения сканирование на URL может занять длительное время. После того как все URL найдены запускается активное сканирование.

Активное сканирование — сканирование, при котором осуществляется попытка найти потенциальные уязвимости, используя известные атаки.

Для просмотра атак, которые используются при активном сканировании, а также для просмотра их прогресс-статуса необходимо нажать на кнопку со значком мониторинга — Show scan progress details:

Название уязвимости отображено в столбце Analyser, прогресс сканирования отображается в столбце Progress. В столбце Elapsed выводится время, которое было затрачено на сканирование данной уязвимости.

В числе атак, которые использует ZAP, можно выделить такие атаки как SQL-инъекции, XSS (Cross-site-scripting), CRLF-инъекции и т.д. Также, помимо атак, происходит сбор информации, включающий в себя версии и названия используемых компонентов — такие как веб-сервер, СУБД.

Так же, как и с поиском ULR, процесс активного сканирования может занять долгое время.

Любую проверку можно пропустить, нажав на кнопку с синей стрелкой — Skip active scanner:

Все найденные уязвимости будут находиться в разделе Alerts. Уязвимости группируются по категориям:

С полным списком всех возможных уязвимостей, которые распознает и использует OWASP ZAP, а также их подробное описание можно найти в соответствующем разделе на официальном сайте ZAP.

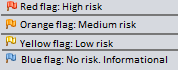

Каждой группе уязвимостей присваивается уровень риска, который обозначается своей цветовой гаммой. В OWASP ZAP существует 5 таких категорий:

High — самый высокий (критический) уровень уязвимостей. Сюда относят SQL-инъекции, атаки типа path traversal, LDAP-инъекции, Spring4Shell и другие. Обозначается красным флажком.

Medium — средний уровень критичности найденных уязвимостей. Сюда относят Directory Browsing, HTTPOnly, XSLT-инъекции и другие. Обозначается оранжевым флажком.

Low — низкий уровень найденных уязвимостей. Сюда относят найденную информацию, связанную с отладкой, раскрытие частных IP-адресов (Private IP Disclosure) и другие. Обозначается жёлтым флажком.

Informational — информационный уровень, который сообщает о том, что найдена информация об используемых компонентах веб-сайта, а также о сервере. Сюда относят версии веб-сервера, СУБД, библиотек, фреймворков, а также версии языков программирования и операционных систем. Как правило, уязвимости, относящиеся к данной категории не могут напрямую навредить системе, однако повышают риск сбора информации о сайте и его компонентах. Обозначается синим флажком.

False Positive — ложные срабатывания. В редких случаях ZAP может найти уязвимость, которая не является уязвимостью. Если возникает сомнение, то программа помечает такую «уязвимость» зеленым флажком. Однако пользователь должен сам убедиться и проверить, является ли найденная уязвимость таковой или нет.

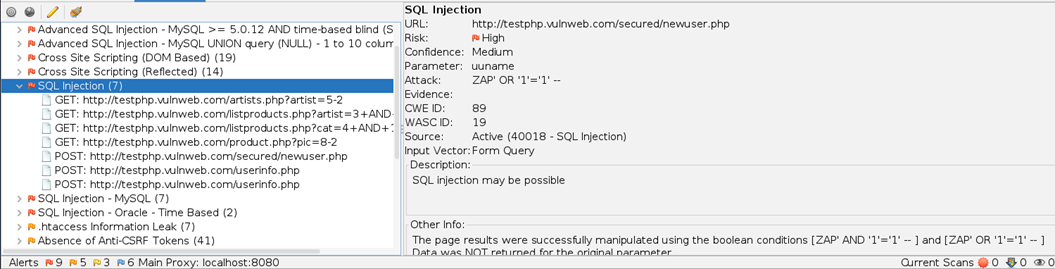

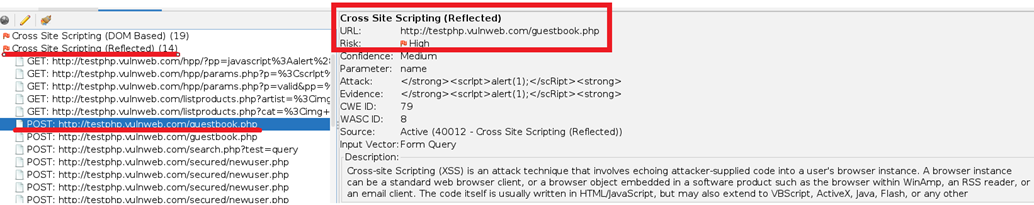

После того как сканирование было завершено, в разделе Alerts отобразятся все найденные проблемы безопасности. Если раскрыть группу уязвимости, то отобразятся все URL, в которых были найдены уязвимости данного типа:

Справа будет отображено полное описание, которые включает в себя тип атаки, риск, CWE номер, WASC номер, описание, а также способ устранения найденной уязвимости. Также отобразить всю подробную информацию можно в отдельном окне путем двойного щелчка левой кнопки мыши по уязвимости:

Если щелкнуть правой кнопкой мыши по уязвимости, то отобразится контекстное меню, в котором доступно большое количество опций, например, можно сразу перейти по URL, где найдена уязвимость (Open URL in Browser), сохранить страницу в формате XML (Save XML) или в «сыром» формате (Save Raw), удалить уязвимость из текущего списка сканирования (Delete) и другие опции:

Если уязвимое место найдено непосредственно в HTML коде или в коде JavaScript, то такой участок будет выделен, чтобы его можно было сразу опознать:

Также отображается HTTP/HTTPS заголовок и его параметры:

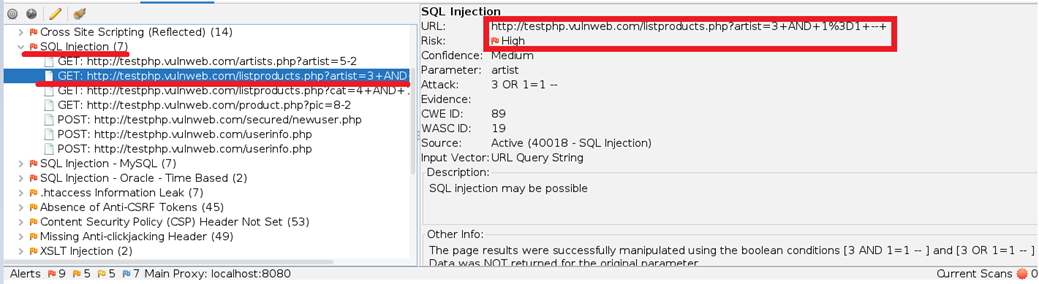

Убедимся, что на просканированном сайте действительно найдены уязвимости. В качестве примера возьмем две атаки — SQL-инъекцию и XSS.

В разделе Alerts необходимо раскрыть группу под названием SQL Injection и перейти по найденной ссылке:

Далее необходимо изменить строку с параметром на другой символ, например на символ одинарной кавычки. URL выглядит так — http://testphp.vulnweb.com/listproducts.php?artist=3+AND+1%3D1+—+

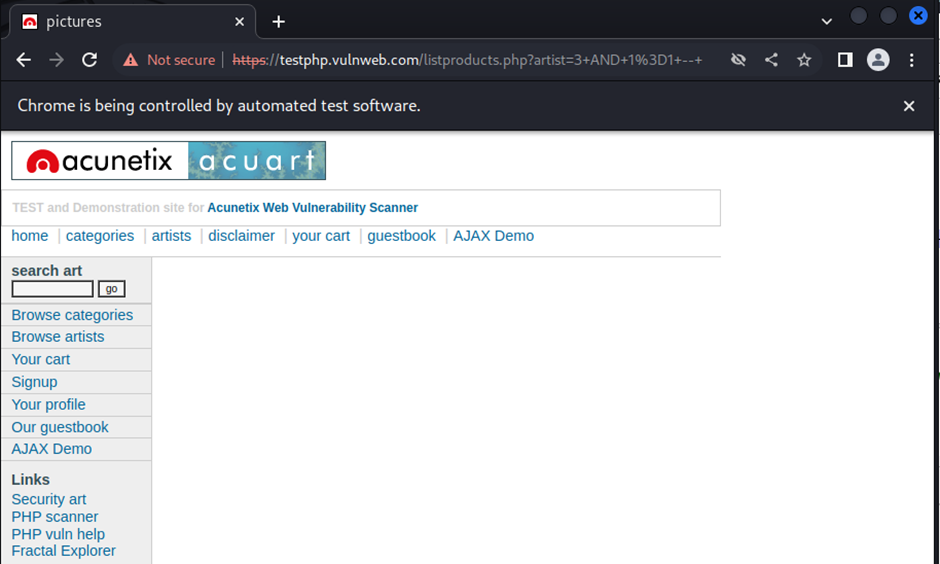

Удаляем все, что написано после символа равно. В данном случае меняем параметр 3+AND+1%3D1+—+ на символ ‘ и переходим по новой ссылке:

Как можно увидеть, появилось сообщение об ошибке в SQL синтаксисе, благодаря которому на данном сайте возможно произвести SQL-инъекцию.

Далее проверим, можно ли произвести XSS атаку. Для этого необходимо раскрыть группу с названием Cross Site Scripting и перейти по ссылке, где была найдена эта уязвимость:

В этом разделе сайта присутствует поле для ввода текста:

Введем в него JavaScript код:

<script>alert("Test!")</script>

Как можно увидеть, сайт принял введенный JavaScript код и отобразил диалоговое окно с текстом Test!

Создание отчета

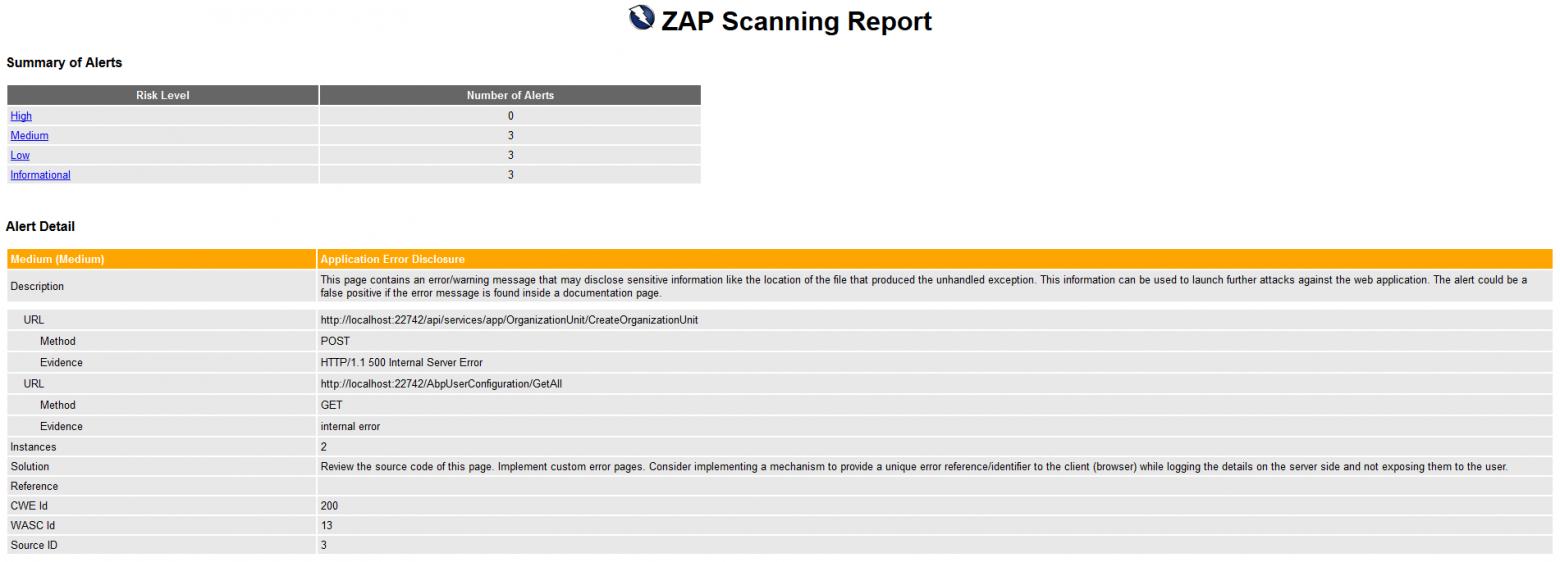

OWASP ZAP позволяет генерировать отчеты по результатам сканирования. Для того чтобы создать отчет, необходимо перейти в раздел Report, далее выбрать Generate Report:

В открывшемся окне будет предложено изменить отчет перед его созданием. В разделе Scope можно задать базовые настройки — Заголовок отчета (Report Title), имя отчета (Report Name), путь, куда будет сохранен отчет (Report Directory):

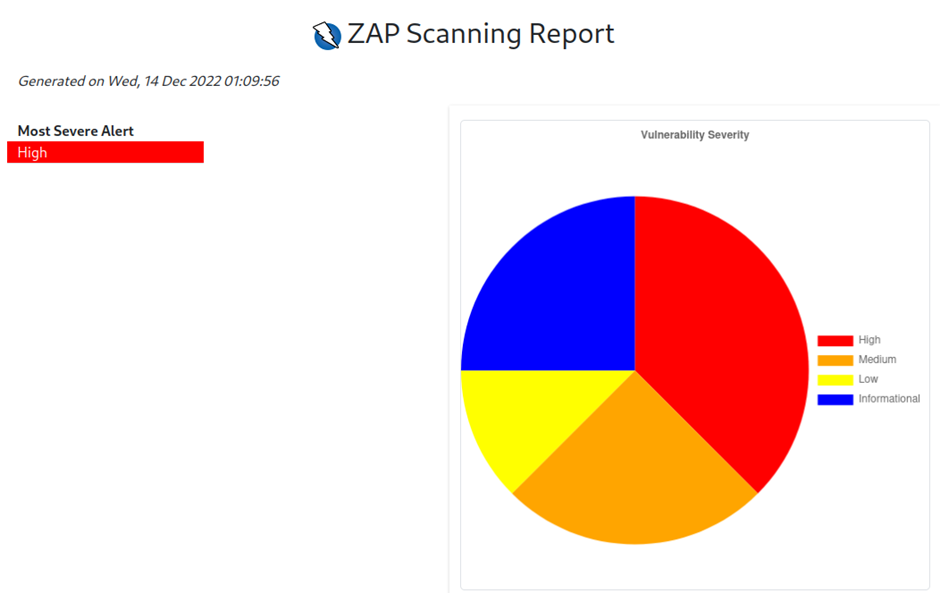

В разделе Template можно выбрать один из предложенных шаблонов для сохранения отчета. Каждый шаблон оформлен по-особенному. В качестве примера сгенерируем отчет при помощи шаблона High Level Report Sample, в котором найденные уязвимости будут отображены в виде круговой диаграммы:

В разделе Filter можно выбрать, какие группы рисков стоит включить или исключить из отчета:

После того как все параметры для генерации заданы, необходимо нажать на кнопку Generate Report. После этого отчет будет сохранен по ранее заданному пути, а также будет открыт автоматически в браузере пользователя:

Подводя итог, можно сказать, что сканер OWASP ZAP является отличным, бесплатным решением для поиска уязвимостей на сайтах и в веб-приложениях. Функциональность программы можно расширить при помощи плагинов. Также имеется обширная документация и подробное описание всех используемых уязвимостей.

НЛО прилетело и оставило здесь промокод для читателей нашего блога:

— 15% на все тарифы VDS (кроме тарифа Прогрев) — HABRFIRSTVDS.

Сегодня защита веб-приложения имеет решающее значение, поэтому осваивать пентест инструменты приходится и самим разработчикам. О мощном фреймворке WPScan для пентеста WordPress мы уже писали, но сайты бывают и на других движках. Именно поэтому сегодня разберем более универсальный пентест-инструмент OWASP ZAP (Zed Attack Proxy).

Что такое OWASP ZAP?

OWASP (Open Web Application Security Project) — всемирная некоммерческая организация, деятельность которой направлена на повышение безопасности ПО.

OWASP ZAP (Zed Attack Proxy) — один из самых популярных в мире инструментов безопасности. Это часть сообщества OWASP, а значит, что этот инструмент абсолютно бесплатный.

Почему многие выбирают OWASP ZAP?

Он предназначен для пользователей с широким спектром опыта в области безопасности, поэтому отлично подходит для разработчиков и функциональных тестировщиков, которые плохо знакомы с пентестами.

ZAP создает прокси-сервер между клиентом и вашим сайтом. Пока вы перемещаетесь по своему веб-сайту, он фиксирует все действия, а затем атакует сайт известными методами.

Открытый исходный код!

Проект был запущен в 2010 году, но до сих пор дорабатывается и регулярно обновляется.

Настройка среды ZAP

ZAP является кроссплатформенным и для своей работы требует только наличия JAVA 8+. Поэтому можно обойтись без Kali Linux или других ОС для белого хакинга.

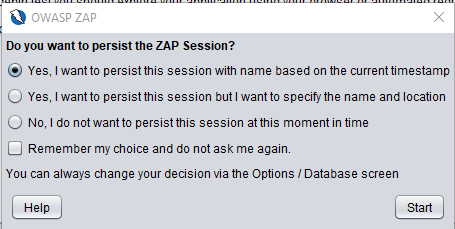

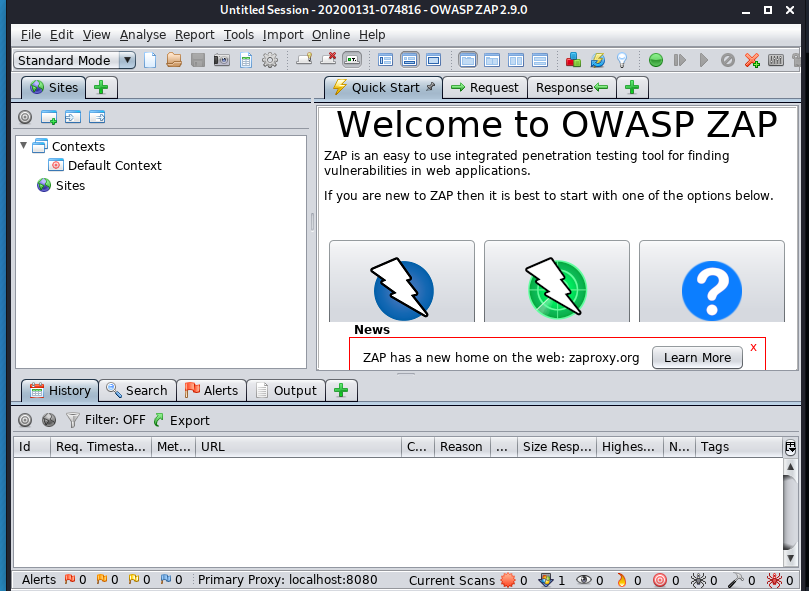

Запуск OWASP ZAP

При запуске ZAP предложит сохранить сеанс. Если мы хотим получить конфигурацию своего веб-сайта или результаты тестирования позже, тогда следует сохранить сеанс, а пока можно выбрать значение: «No,I do not want to persist the session…».

В чем разница между активным и пассивным сканированием?

Что такое пассивное сканирование?

С точки зрения теста на проникновение, пассивное сканирование — это безобидный тест, который ищет только ответы и проверяет их на наличие известных уязвимостей. Пассивное сканирование не изменяет данные сайта, что делает его более безопасным.

Что такое активное сканирование?

Активное сканирование атакует веб-сайт различными известными методами. Активное сканирование может изменять данные и вставлять вредоносные скрипты. Поэтому лучше таким образом тестировать сайты, которые развернуты на локальном хосте, как мы уже делали с нашей пентест лабораторией WordPress.

Введение в ZAP UI

Давайте кратко рассмотрим макет пользовательского интерфейса ZAP, чтобы понять основы. На следующем экране перечислены окна с 4мя разделами.

1. Режимы

В верхнем левом углу экрана видны режимы, которых всего 4:

- Стандартный режим: позволяет делать что угодно с любым веб-сайтом.

- Режим атаки: активно проверяет любые веб-сайты.

- Безопасный режим: отключает все вредоносные функции во время сканирования.

- Защищенный режим: позволяет сканировать веб-сайты в определенной области. Это предотвращает сканирование нежелательных сайтов.

2. Сайты

Здесь будут перечислены все сайты, к которым мы получаем доступ через ZAP.

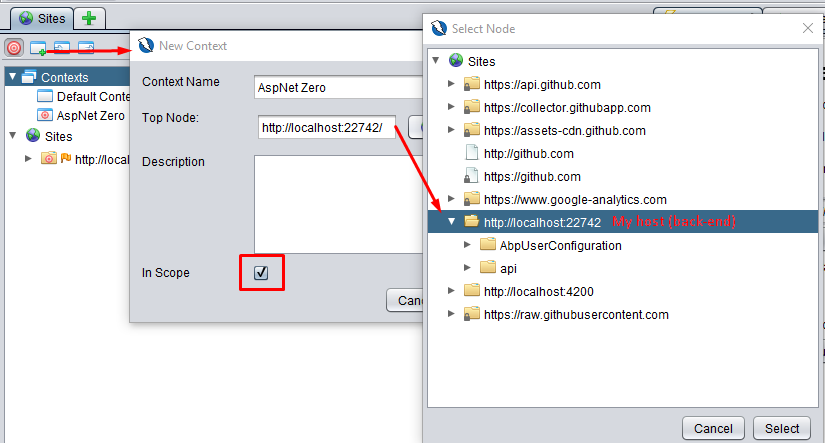

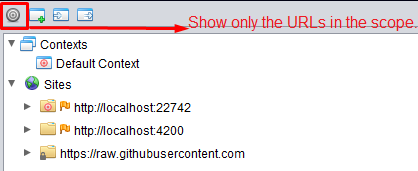

2.1 — Показывать только URL-адреса. Желательно включить эту опцию, так как после первых тестов данный раздел будет сильно засорен. Чтобы сфокусироваться на целевом веб-сайте необходимо поставить на него флаг «In Scope».

3. Окно рабочей области

Окно рабочей области состоит из 3 вкладок:

3.1 — Окно быстрого запуска. Это самый быстрый и прямой способ начать активное сканирование. Введите адрес целевого веб-сайта и нажмите кнопку атаки. Сначала он краулит веб-сайт, а затем выполняет активное сканирование.

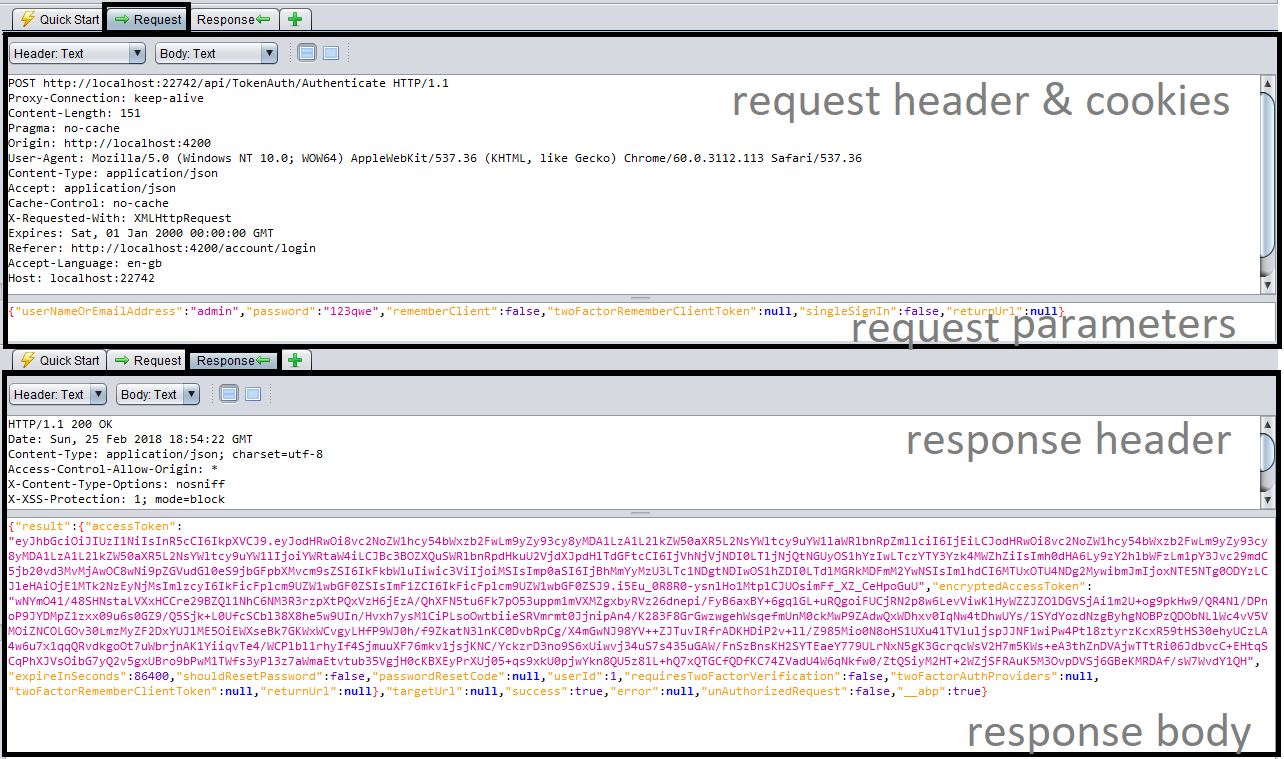

3.2 — Окно запроса и ответа. Это наиболее часто используемые части пользовательского интерфейса. На вкладке запроса вы видите, что окно разделено на 2 части:

- Верхний показывает заголовок запроса и файлы cookie

- Нижний показывает параметры сообщения отправленного на сервер

Окно ответа аналогично окну запроса и показывает:

- Заголовок

- Тело ответа

4. Нижнее окно

Нижнее окно показывает:

- Результаты

- Историю запросов

- Уязвимости теста

Самая важная вкладка здесь — вкладка «Alerts».

4.1 — Вкладка «Alerts». Показывает уязвимости, обнаруженные на целевом веб-сайте. Когда мы щелкаем по одному из предупреждений в списке, открывается соответствующий запрос/ответ в правом верхнем углу и выводится точная информация об уязвимости.

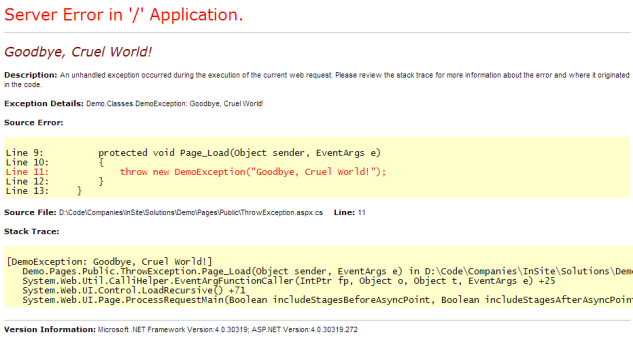

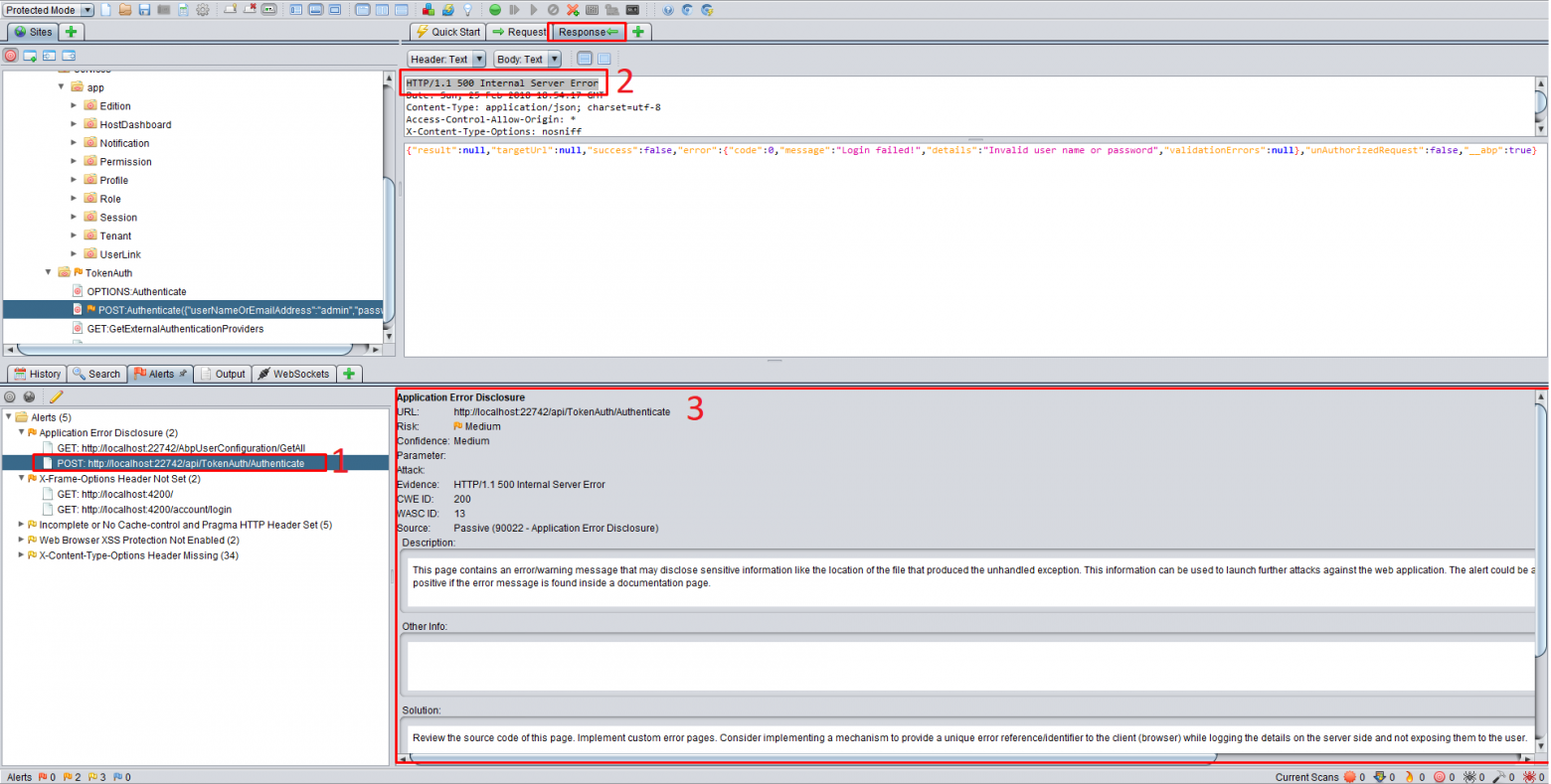

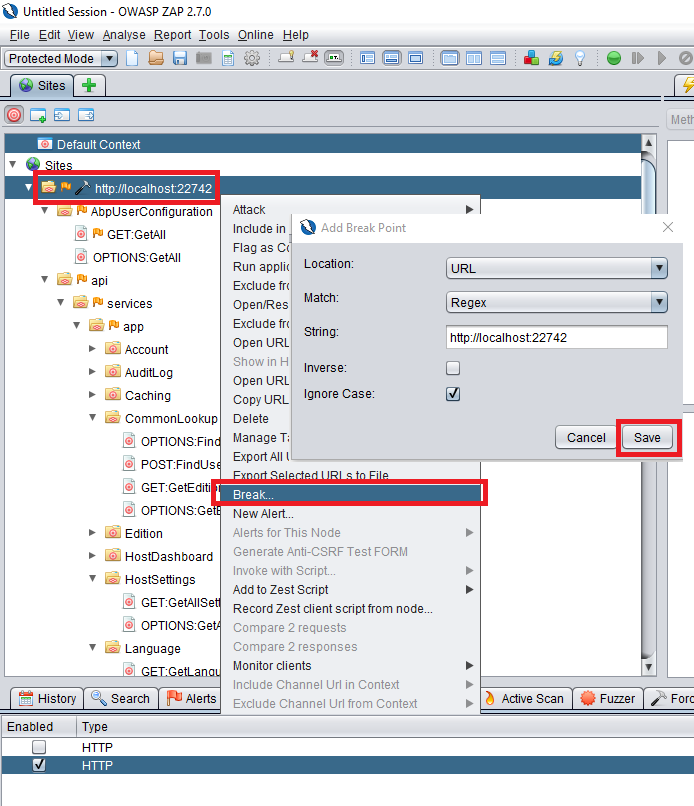

Давайте посмотрим, что произошло на предыдущем изображении.

Запрос POST выполняется по адресу http://localhost:22742/api/TokenAuth/Authenticate. Пользователь входит в систему с учетными данными и сервер возвращает ошибку http-500.

HTTP-500 Internal Server Error.

OWASP ZAP считает, что это проблема. И в 3-м окне вы увидите некоторую информацию о ней. Он показывает точный URL и желтый флаг (средний риск). В описании говорится:

Эта страница содержит сообщение об ошибке/предупреждении, которое может раскрывать конфиденциальную информацию, такую как расположение файла, вызвавшего необработанное исключение. Эта информация может быть использована для дальнейших атак на веб-приложение. Предупреждение может быть ложным, если сообщение об ошибке находится на странице документации.

Это круто, потому что OWASP ZAP чувствует некоторую утечку информации. Он подозревает, что веб-сайт выдает необработанное исключение.

Это может быть действительно уязвимым, когда веб-сайт показывает злоумышленнику некоторый стек исключений и предоставляет информацию о среде или коде. Но в нашем примере ответ представляет собой содержимое JSON, в котором говорится «Invalid user name or password», но разработчик предпочитает отправлять его через HTTP-500. Это ложное срабатывание, поскольку никакая информация не раскрывается.

В разделе решения содержится информация о том, как решить проблему.

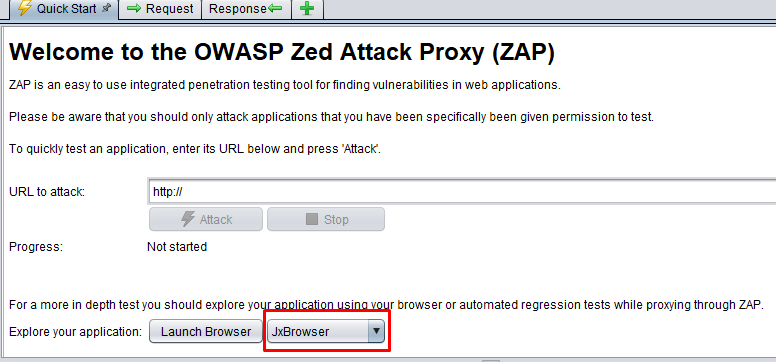

Проксирование вашего сайта: JxBrowser

В более ранней версии OWASP ZAP приходилось настраивать прокси-сервер вашего браузера для захвата запросов, но сейчас есть полезная функция JxBrowser! Это браузер на основе Chromium, интегрированный в OWASP ZAP. По умолчанию в нем настроена вся конфигурация прокси, что позволяет OWASP ZAP пропускать через него весь трафик. Нажмите «Launch Browser» и перейдите на свой веб-сайт.

Навигация по сайту

Чтобы извлечь дерево веб-сайта необходимо просканировать его в JxBrowser. Нужно поразить все функции и пройти все возможные действия. Данный этап очень важен!

Краулинг сайта

Краулинг сайта означает сканирование всех ссылок и получение структуры веб-сайта. О других краулерах мы уже писали ранее.

Зачем нам краулинг?

Краулинг нужен лишь в тех случаях, когда получить ко всему доступ только с помощью навигации не удалось. Он может обнаружить моменты, которые были упущены, а также когда проксирование невозможно.

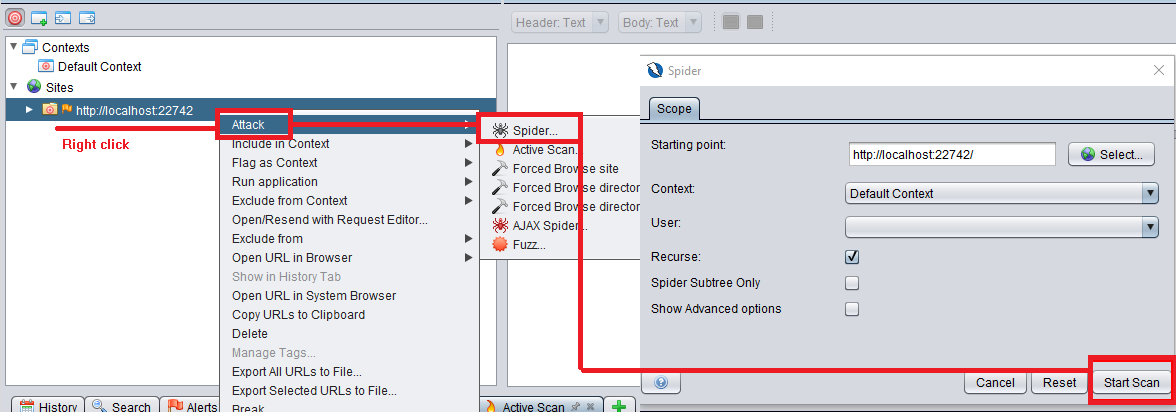

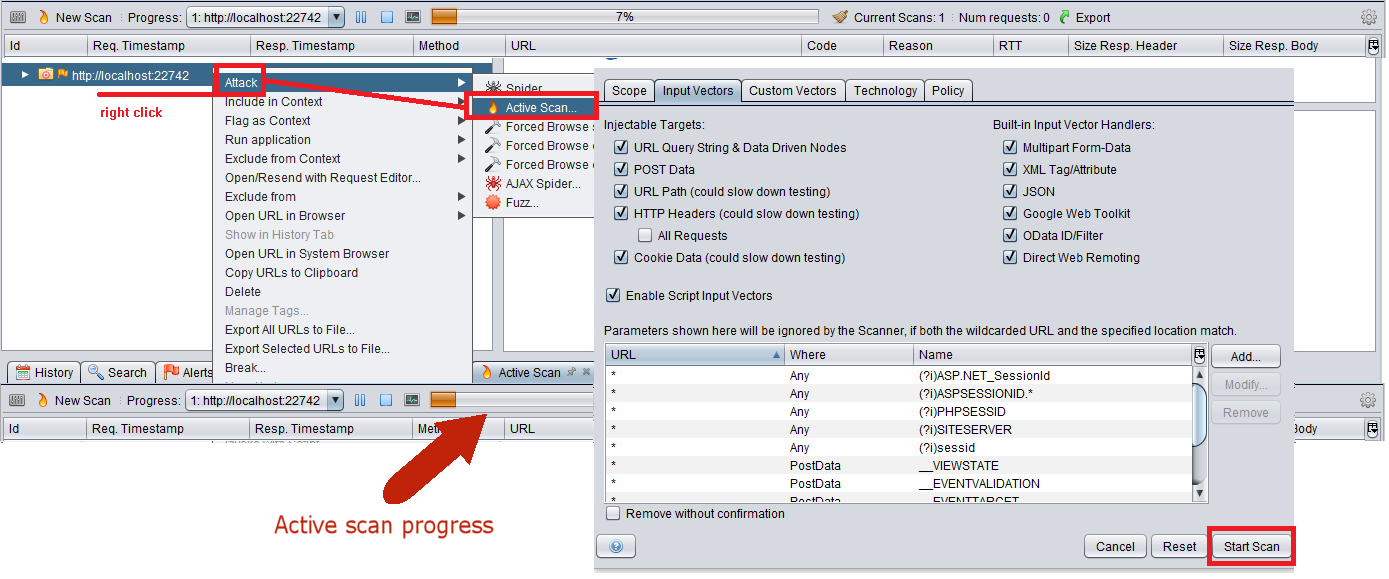

Для его запуска щелкните правой кнопкой мыши на сайт и выберите в меню «Attack», а затем нажмите «Spider». Убедитесь, что напротив пункта «recurse» стоит флажок! Нажмите кнопку «Start Scan». Это займет некоторое время в зависимости от количества ссылок на вашем сайте.

Как протестировать SPA (приложение одной страницы)?

Если это веб-сайт SPA, тогда необходимо дополнительно указать, что параметры представляют структуру, а не данные приложения.

Если охватить все функции и действия своего SPA-сайта, то не нужно будет краулить его.

Расширения

Owasp добавило площадку расширений, ознакомиться со списком которых можно с помощью значка 3х цветного прямоугольника. Чтобы установить расширение, щелкните вкладку Marketplace и введите имя расширения в поле. Затем нажмите кнопку «Install Selected». Перезагружать ZAP не нужно.

Несколько полезных расширений:

- Active Scanner rules

- Passive Scanner rules

- FuzzDB

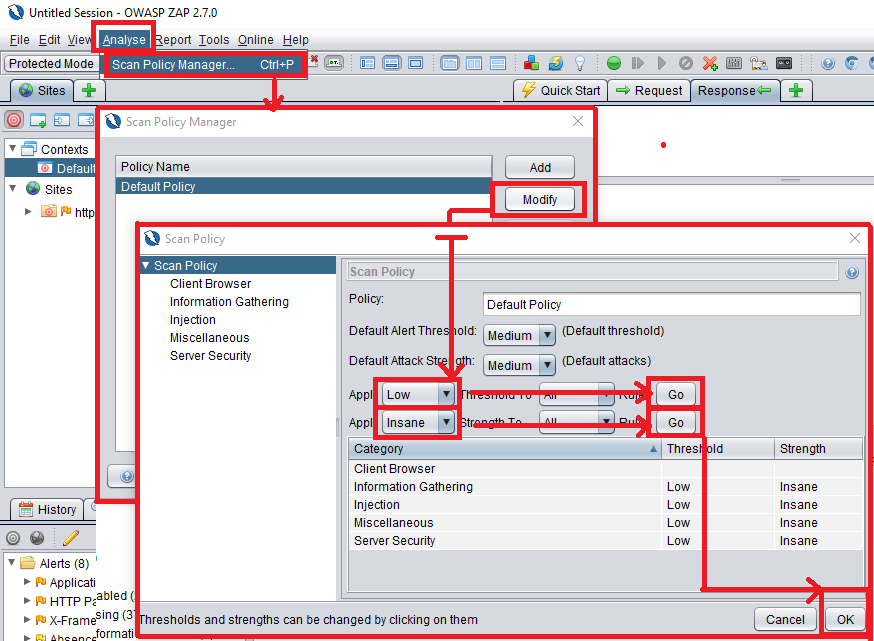

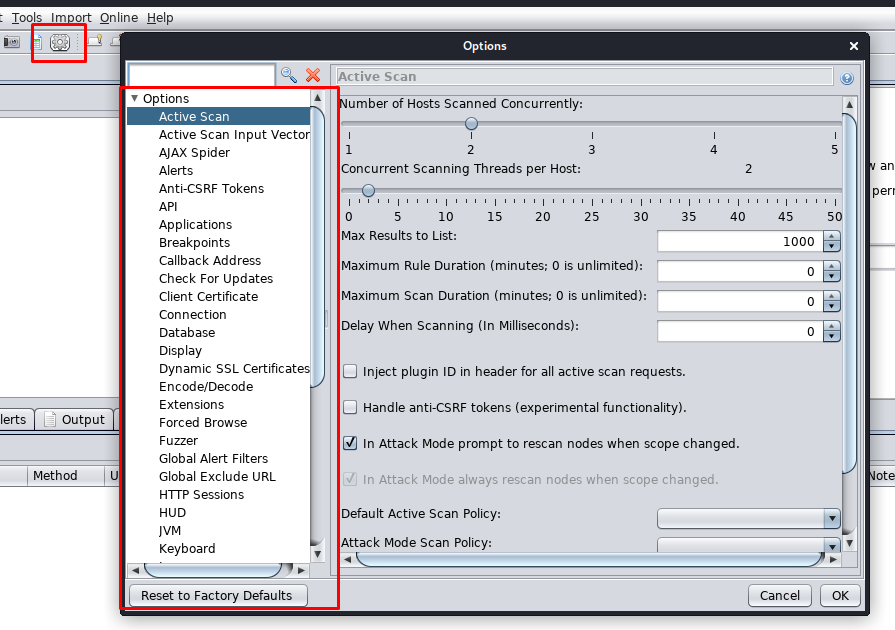

Настройки сканирования

Рекомендуем использовать следующие настройки сканирования. В меню «Analyse» выберите «Scan Policy Manager». Нажмите кнопку «Modify». В окне «Scan Policy» установите «Low» => «Threshold To All» и нажмите кнопку «Go». То же, как и с Insane => Strength To All и нажмите кнопку Go. Все атаки будут сохранены в памяти, а сканирование будет более надежным. Для сохранения настроек нажимаем кнопку Ок.

Старт атаки

Атака на целевой сайт очень проста.

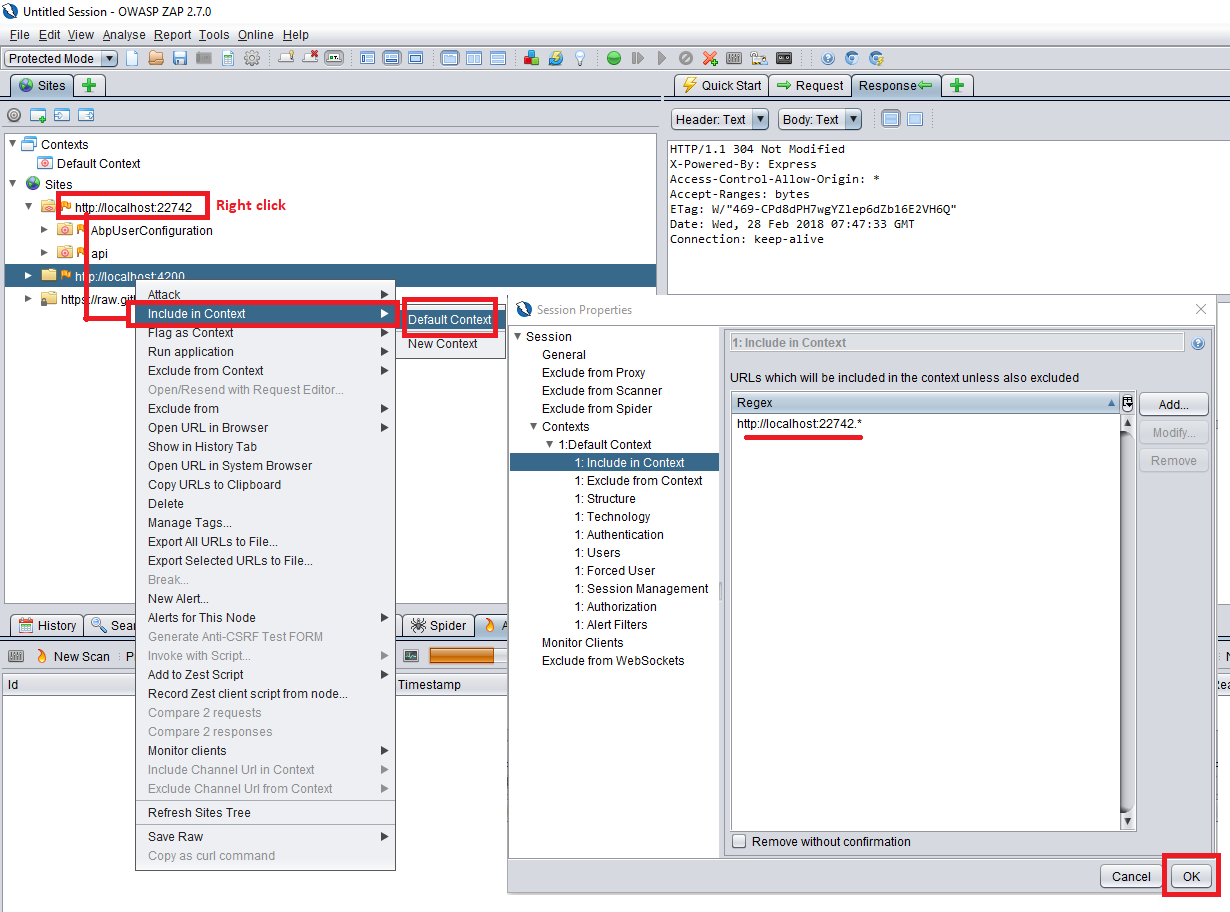

1 — Добавьте свой сайт в контекст. Для этого щелкните правой кнопкой мыши целевой веб-сайт на левой панели. Выберите:

- «Include in Context»

- «Default Context»

Теперь вы видите, что во всплывающем окне появляется новый URL-адрес веб-сайта, который добавляет ваш веб-сайт как регулярное выражение. Звездочка (*) в URL-адресе означает атаку на все URL-адреса этого веб-сайта. Наконец, жмем кнопку ОК.

2 — Показать только URL-адреса в текущей области. Таким образом мы скрываем другие веб-сайты и предотвращаем случайные атаки.

3 — Запускаем краулинг.

4 — Атака! Это главная цель. Запустим активное сканирование.

Кнопка «Start Scan» запустит процесс, который может занять много времени (в зависимости от количества URL-адресов).

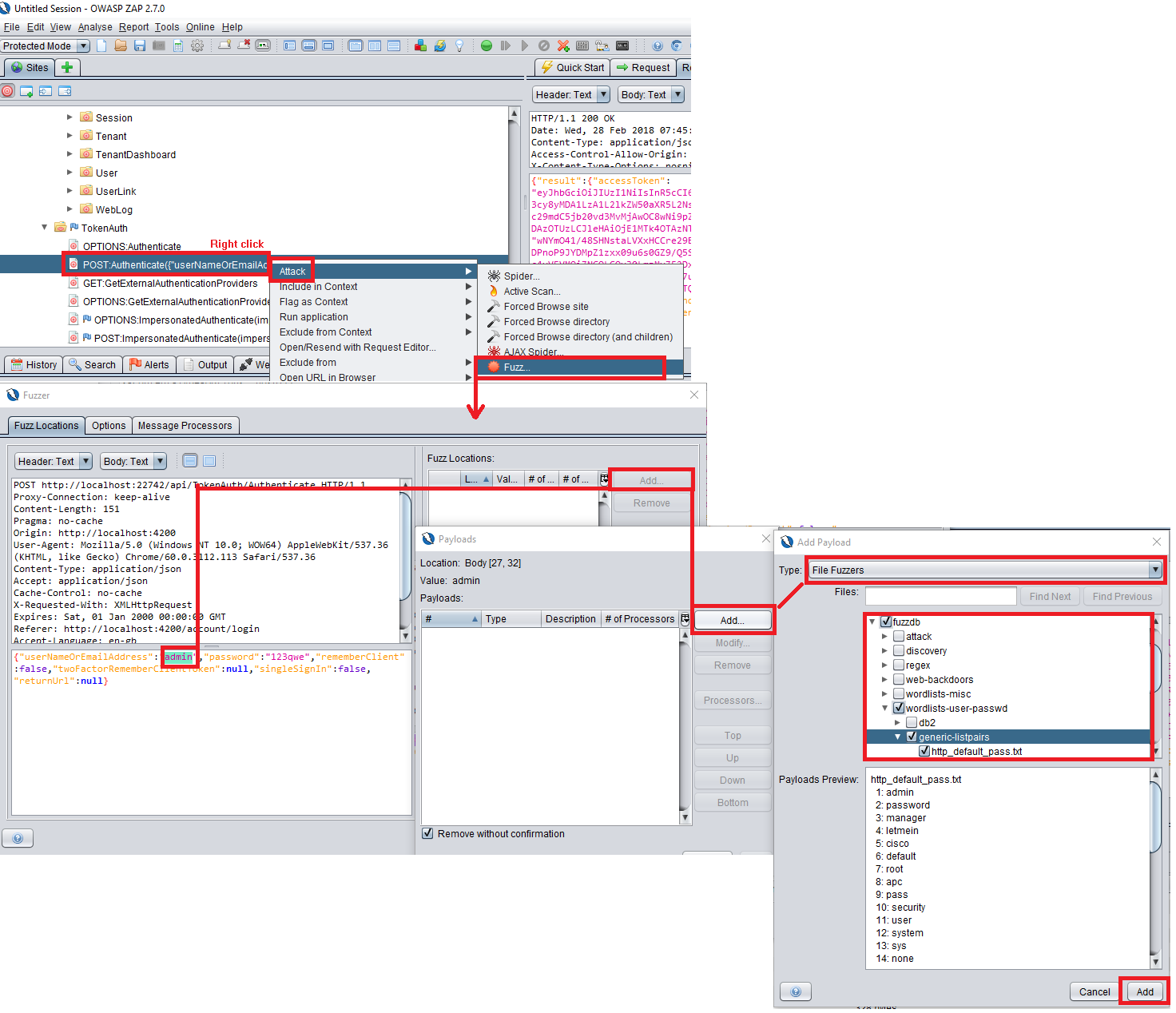

Фаззинг

Фаззинг — это отправка неожиданных или случайных данных на входы веб-сайта. Обычно мы проверяем вводимые данные на стороне клиента, поэтому игнорируем некоторые проблемы в серверной части. Когда вводятся нечеткие ключевые данные (например, основной поисковый ввод на веб-сайте или входные данные на странице входа), можно увидеть ошибки кодирования и лазейки в безопасности. Это необязательный шаг безопасности.

Если вы хотите запустить фаззер, тогда в левой части панели найдите запрос, который хотите обработать. Щелкните правой кнопкой мыши и выберите «Attack», затем нажмите «Fuzz». В окне фаззера будут видны данные для публикации запроса. Нажмем на них и выделим текст, который желаем атаковать. На правой панели нажмите кнопку «Add». Вы увидите окно Payloads. Снова нажмите кнопку «Add». В окне «Add Payload» выберите «File Fuzzers» в поле со списком типов. Выберите файл, который хотите использовать. Этот файл представляет собой базу данных, которая будет использоваться для брутфорса. Брутфорсить сайты на WordPress можно другими методами, о которых мы уже писали ранее.

Когда процесс брутфорса закончится, результаты будут перечислены на нижней вкладке под названием Fuzzer. Те, которые помечены как Fuzzed, требуют особого внимания.

Принудительный просмотр

Краулер ищет известные URL-адреса с органическими ссылками, но он не может найти URL-адрес, который нигде не упоминается на сайте. В этом случае на помощь приходит принудительный просмотр, который использует брутфорс словари, чтобы проверить, есть ли какие-либо другие скрытые URL-адреса, такие как панель администратора или что-то, что можно взломать.

Break

Break — очень хорошая функция для перехвата и изменения запросов и ответов. Если вы хотите изменить какие-либо данные публикации запроса или данные ответа, щелкните на сайт правой кнопкой мыши, выберите «Break», в окне «Add Break Point» нажмите «Save». Теперь на нижней панели будет видно, что точка останова включена.

Отныне все запросы будут перехватываться инструментом OWASP ZAP. Всякий раз, когда вы делаете запрос с исходного веб-сайта, окно ZAP выводится на передний план и позволяет вам изменить запрос. После того, как вы нажмете зеленую кнопку воспроизведения на панели инструментов, ZAP выдаст вам отправленный сервером ответ. Этот ответ также можно изменить. Таким образом, ваш браузер получит измененный ответ.

Результаты и отчет

Мы хорошо просканировали сайт на предмет известных уязвимостей и пришло время ознакомиться с результатами.

Увидеть проблемы можно на вкладке «Alerts», расположенной в нижней панели. На следующем экране представлены 5 предупреждений с цветными флажками. Если нет красного флага, тогда вам повезло. Если красные флажки есть, тогда в первую очередь необходимо поработать над их устранением.

Если никаких предупреждений не видно, возможно, что-то было сделано не так.

Когда вы щелкаете одно из предупреждений, отображается соответствующее окно запроса и ответа. Есть хороший инструмент для создания отчетов, который автоматически создает удобный файл отчета. Можно экспортировать отчеты в форматах:

- HTML

- XML

- JSON

- Markdown

В качестве примера выберем HTML.

Как видите, это хорошо организованный итоговый отчет, который в исходном виде можно отправлять любому коллеге.

Просмотров: 831

Здравствуйте, дорогие друзья. Мы с Вами уже умеем проверять веб-приложения вручную «ручками». Их достаточное количество, и мы знаем, как они работают, и как их использовать.

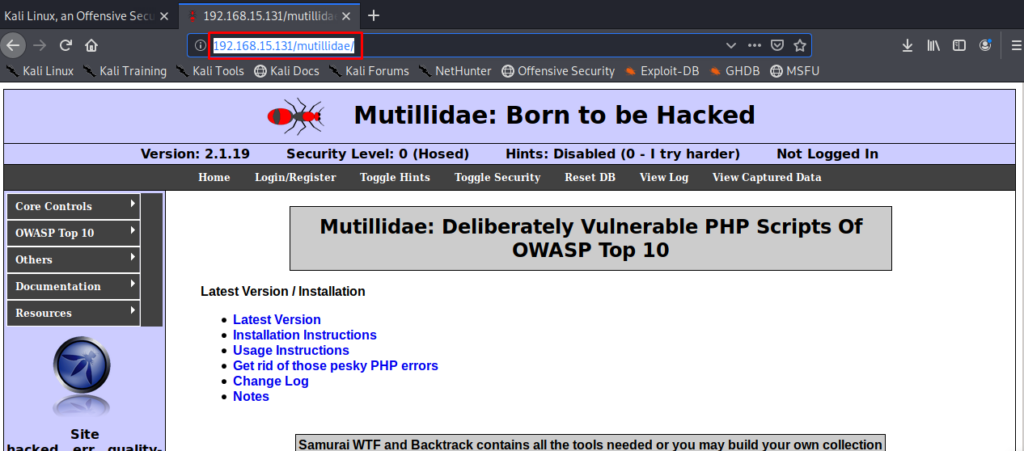

В данном уроке я познакомлю Вас с инструментом, который можно использовать для автоматической проверки веб-приложений. С помощью этого инструмента Вы познакомитесь с большим количеством уязвимостей.

Настоятельно рекомендую перед использованием инструмента, потратить какое-то время для изучения уязвимостей и только потом переходить к автоматическому методу. К тому же, он имеет ошибки, так как это программа, и высока вероятность ложного срабатывания уязвимости.

Лучше всего использовать эти программы в качестве резервных, и полагаться на свои навыки по поиску уязвимостей.

В частности, рассмотрим программу «OWASP ZAP». Это основное окно приложения:

Слева мы можем увидеть веб-сайты Вашей жертвы, а в правой – указать адрес сайта для сканирования:

Жмем на шестеренку в панели вверху и нам выводятся настройки встроенных инструментов, которые мы можем корректировать под себя:

Хочу обратить Ваше внимание на нижнее окно OWASP, где настраиваются политики сканирования. Там есть что настраивать:

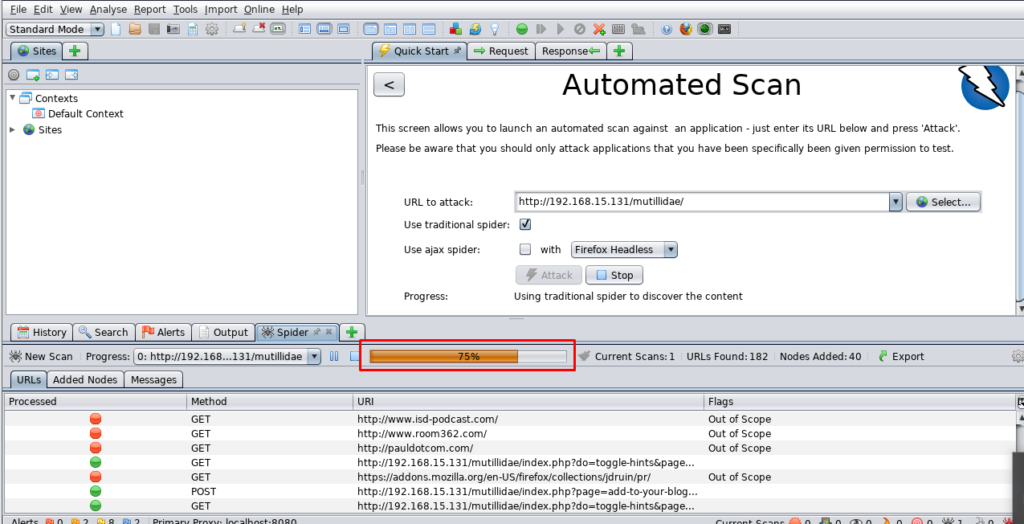

Предлагаю протестировать атаку на веб-приложение «Mutillidae». Копируем адрес ссылки, которая выглядит как «http://192.168.15.131/mutillidae/»:

Вставляем данную ссылку в OWASP ZAP:

Поиск уязвимостей занимает какой-то определенный промежуток времени, так что запаситесь терпением, и Вы получите отчет по данному веб-приложению.

На этом все. Всем хорошего дня!

Привет, ребята , сегодня мы собираемся представить полезный инструмент для охотников за ошибками, который специально разработан для проверки безопасности любого веб-приложения.

OWASP ZAP — это сканер безопасности веб-приложений с открытым исходным кодом. Он предназначен для использования как новичками в области безопасности приложений, так и профессиональными тестерами на проникновение. Он стал одним из наиболее широко используемых инструментов с открытым исходным кодом для динамического тестирования безопасности приложений (DAST ), поддерживаемого OWASP.

Установка OWASP ZAP

В нашем случае мы используем операционную систему kali linux. Сначала вы должны загрузить его отсюда, а затем доставить в удобное место, где вы сможете легко с ним работать. После выполнения всех этих действий загрузите сканер с помощью команды bash.

bash ZAP*.sh

После запуска сценария bash графический интерфейс сразу становится активным. Чтобы настроить этот инструмент, вы должны нажать « Далее ».

Теперь примите соглашение и продолжайте.

Теперь нажмите кнопку установки, чтобы продолжить установку.

Мы должны набраться терпения, поскольку установка может занять некоторое время.

Даже будучи инструментом с открытым исходным кодом, он имеет множество функций, которых мы никогда не находим даже в платных инструментах. Давайте изучим возможности этого инструмента.

Различные режимы

Начиная с версии 2.5.0, ZAP можно использовать в одном из четырех режимов:

- Безопасный режим : безопасный режим позволит избежать всего потенциально опасного.

- Режим АТАКА : режим АТАКА будет агрессивно пытаться атаковать новые URL-адреса, как только они будут обнаружены.

- Защищенный режим : если на сайтах, у которых есть разрешение на тестирование, желательно провести тестирование на проникновение, можно использовать защищенный режим.

- Стандартный режим : Стандартный режим допускает все типы атак.

Форматы отчетов

Как вы можете видеть на изображении ниже, у этого инструмента есть несколько вариантов (форматов), доступных для сохранения результата.

Списки инструментов

Как видите, доступно 2 различных типа инструментов для проникновения в любое веб-приложение. Все важные вещи этого инструмента были отображены, и теперь нам нужно двигаться в сторону атаки.

Автоматическое сканирование

Сначала мы рассмотрим функцию автоматического сканирования этого инструмента.

Все, что нам нужно сделать, это просто указать URL-адрес веб-приложения и выбрать браузер.

Результаты — Паук

Как мы знаем, сканирование паука используется для сканирования всего веб-сайта вместе с контентом и гиперссылками.

AJAX Spider

AJAX Spider позволяет сканировать веб-приложения, написанные на AJAX, гораздо глубже, чем нативный Spider.

Оповещения (уязвимость)

В разделе предупреждений мы можем увидеть проблемы безопасности или уязвимости, обнаруженные в веб-приложениях.

Контент сайта

Помимо этого, вы также можете получить все файлы конфигурации веб-сервера.

Составление отчетов

Самая ожидаемая и впечатляющая особенность этого инструмента заключается в том, что он позволяет нам самостоятельно создавать полные отчеты о сканировании.

OWASP ZAP (Zed Attack Proxy) – это бесплатный инструмент для тестирования безопасности веб-приложений. С его помощью можно проверить уязвимости веб-сайтов и защитить себя от атак злоумышленников. Даже если вы не являетесь экспертом в области информационной безопасности, OWASP ZAP поможет вам обезопасить ваш сайт.

Для начала работы с OWASP ZAP вам необходимо установить его на свой компьютер. Не беспокойтесь, это не так сложно, как может показаться на первый взгляд. Ниже вы найдете пошаговую инструкцию, которая поможет вам быстро и легко установить OWASP ZAP.

Важно отметить, что знание основ безопасности веб-приложений обязательно для работы с OWASP ZAP. Если вы не знакомы с этой темой, рекомендуется пройти соответствующие курсы и обучения перед началом работы с этим инструментом.

Содержание

- Установка OWASP ZAP на компьютер

- Шаг 1. Загрузка OWASP ZAP

- Шаг 2. Установка OWASP ZAP

- Шаг 3. Настройка OWASP ZAP

- Шаг 4. Начало работы

- Шаг 1: Загрузка OWASP ZAP

- 1.1. Открытие сайта OWASP

- 1.2. Нахождение страницы загрузки OWASP ZAP

- 1.3. Скачивание OWASP ZAP

- Шаг 2: Установка OWASP ZAP

- Шаг 3: Запуск OWASP ZAP

- 1. Запуск с помощью графического интерфейса

- 2. Запуск из командной строки

- Шаг 4: Настройка OWASP ZAP

- 1. Настройка прокси-сервера

- 2. Идеальный проход сканирования

- 3. Выбор типа сканирования

- 4. Начало сканирования

- Вопрос-ответ

- Зачем мне нужен OWASP ZAP?

- Как я могу скачать OWASP ZAP?

- Какая операционная система поддерживается OWASP ZAP?

- Можно ли использовать OWASP ZAP на веб-приложениях, которые запущены на локальном сервере?

- Что нужно настроить после установки OWASP ZAP?

- Какие основные функции доступны в OWASP ZAP?

Установка OWASP ZAP на компьютер

Шаг 1. Загрузка OWASP ZAP

Перейдите на официальный сайт OWASP ZAP и загрузите установочный пакет для вашей операционной системы.

Шаг 2. Установка OWASP ZAP

Запустите установочный файл и следуйте инструкциям на экране. Выберите каталог для установки и укажите нужные опции. По окончании установки запустите OWASP ZAP.

Шаг 3. Настройка OWASP ZAP

Перед использованием OWASP ZAP необходимо настроить прокси-сервер. Установите браузер-клиент по умолчанию в OWASP ZAP. Затем сгенерируйте сертификат для прокси-сервера и добавьте его в доверенные сертификаты вашего браузера.

Шаг 4. Начало работы

После настройки OWASP ZAP готов к работе. Сохраняйте сессии, настраивайте сканеры, анализируйте результаты сканирования и делайте выводы по безопасности вашего веб-приложения.

Шаг 1: Загрузка OWASP ZAP

1.1. Открытие сайта OWASP

Для начала скачивания OWASP ZAP необходимо открыть официальный сайт проекта OWASP по адресу https://www.zaproxy.org/.

1.2. Нахождение страницы загрузки OWASP ZAP

На главной странице OWASP необходимо прокрутить вниз до раздела «Download OWASP ZAP». Далее, выбрать версию OWASP ZAP, подходящую для вашей операционной системы. Например, для Windows 10 необходимо выбрать «Windows Installer».

1.3. Скачивание OWASP ZAP

Выбрав подходящую версию OWASP ZAP, необходимо нажать на кнопку «Download». Далее будет начато автоматическое скачивание файла с OWASP ZAP.

После завершения загрузки вы можете переходить к следующему шагу, чтобы установить программу на ваш компьютер.

Шаг 2: Установка OWASP ZAP

Для установки OWASP ZAP на свой компьютер нужно выполнить несколько простых шагов:

- Скачать установочный файл с официального сайта OWASP ZAP.

- Запустить установку приложения на своем компьютере.

- Выбрать язык установки и принять соглашение об использовании приложения.

- Выбрать путь для установки приложения.

- Нажать кнопку «Установить» и дождаться окончания процесса установки.

После успешной установки OWASP ZAP на свой компьютер, можно начать использовать его для проведения тестов на безопасность веб-приложений.

Шаг 3: Запуск OWASP ZAP

После установки программы, мы можем запустить ее и начать использовать для тестирования веб-приложений.

1. Запуск с помощью графического интерфейса

Для запуска OWASP ZAP откройте установленный каталог и найдите файл zap.sh (для Linux или macOS) или zap.bat (для Windows). Дважды кликните на файле, чтобы запустить программу.

2. Запуск из командной строки

OWASP ZAP также может быть запущен из командной строки. Для этого нужно открыть терминал и выполнить следующий код:

- Перейти в каталог, в котором была установлена программа OWASP ZAP.

- Введите команду ./zap.sh -daemon (для Linux или macOS) или zap.bat -daemon -host 0.0.0.0 -port 8080 -config api.disablekey=true (для Windows).

- Дождитесь, пока OWASP ZAP запустится.

После запуска OWASP ZAP, мы можем начать сканировать веб-приложения на наличие уязвимостей.

Шаг 4: Настройка OWASP ZAP

1. Настройка прокси-сервера

Прежде чем начать использовать OWASP ZAP, нужно настроить прокси-сервер. Для этого запустите ZAP и перейдите в раздел «Настройки» -> «Настройки прокси».

Выберите порт для прокси-сервера и установите соответствующие настройки для браузера, чтобы он использовал указанный порт. Обычно порт для прокси-сервера устанавливается на 8080.

2. Идеальный проход сканирования

Перед началом сканирования с сайтом, нужно выполнить «Идеальный проход сканирования». Это поможет OWASP ZAP собрать максимально полную информацию о сайте и его уязвимостях.

Для этого выберите «Инструменты» -> «Идеальный проход сканирования» и следуйте инструкциям.

3. Выбор типа сканирования

Выберите тип сканирования, используя панель инструментов слева. Обычно, для начала рекомендуется выбрать сканирование «Быстрый скан».

В разделе «Параметры сканирования» установите параметры для сканирования. Например, вы можете указать, какие уязвимости нужно искать и какую глубину сканирования необходимо установить.

4. Начало сканирования

После всех настроек нужно запустить сканирование. Для этого нажмите кнопку «Start Scan» в панели инструментов слева.

OWASP ZAP начнет сканирование сайта на предмет уязвимостей и выдаст ответ по его завершению.

Вопрос-ответ

Зачем мне нужен OWASP ZAP?

OWASP ZAP — это бесплатный инструмент, который позволяет тестировать безопасность веб-приложений. Если вы являетесь веб-разработчиком, тестировщиком, администратором или занимаетесь любой другой работой, связанной с веб-технологиями, то установка OWASP ZAP может помочь вам защитить ваше веб-приложение от возможных атак.

Как я могу скачать OWASP ZAP?

Вы можете скачать OWASP ZAP с официального сайта проекта. Для этого перейдите по ссылке https://www.zaproxy.org/download/. Затем выберите соответствующую платформу и версию, скачайте файл и установите его на свой компьютер.

Какая операционная система поддерживается OWASP ZAP?

OWASP ZAP поддерживает различные операционные системы, в том числе Windows, MacOS и Linux.

Можно ли использовать OWASP ZAP на веб-приложениях, которые запущены на локальном сервере?

Да, вы можете использовать OWASP ZAP для тестирования безопасности любых веб-приложений, в том числе тех, которые запущены на локальном сервере.

Что нужно настроить после установки OWASP ZAP?

После установки OWASP ZAP необходимо настроить ваш браузер, чтобы он мог работать с OWASP ZAP в качестве прокси-сервера. Для этого необходимо в настройках браузера указать адрес прокси-сервера, который вы можете найти в OWASP ZAP. Также вы можете настроить различные параметры, как, например, режим тестирования и настройки прокси-сервера.

Какие основные функции доступны в OWASP ZAP?

OWASP ZAP предлагает множество функций, которые могут помочь вам защитить ваше веб-приложение от возможных атак. Основные функции включают сканирование уязвимостей, создание и изменение запросов, инструменты для взлома паролей, возможность анализировать HTTP-заголовки, автоматическое обнаружение уязвимостей и многое другое.