Оглавление

- Настройка сетевых интерфейсов Active Directory 2019

- Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

- Проверка. Запускаем принудительное реплицирование домена

Как установить и настроить основной контроллер домена Active Directory 2019 смотрите тут: Установка и настройка контроллера домена Active Directory на базе Microsoft Windows Server 2019 Standart.

Настройка сетевых интерфейсов Active Directory 2019

И так. У нас было 2 сервера виртуализации, 50 пользователей домена, 5 марок сетевых коммутаторов, полсотни групповых политик и гора CD-дисков, и всего такого, всех цветов.

Не то, чтобы это всё было нужно в настройке резервного контроллера доменов, но раз начал наводить порядок в конторе, то иди в своём деле до конца.

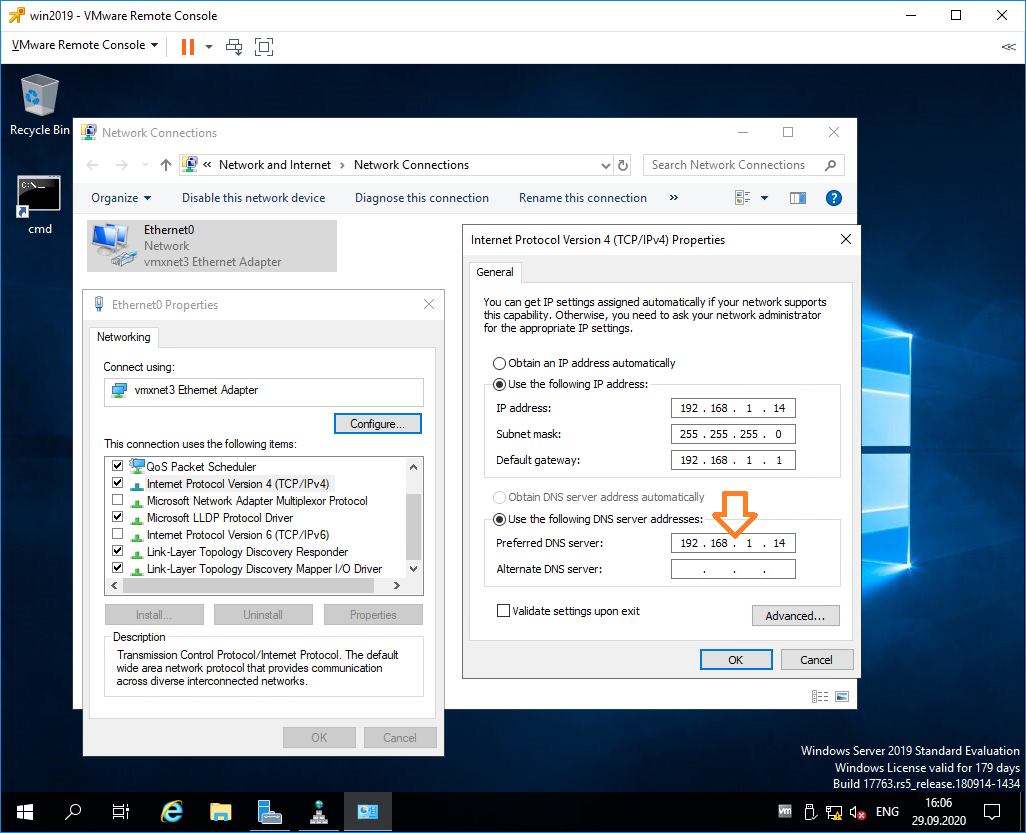

На самом деле всё не так страшно, даже наооборот. Основной сервер будет называться AD-01, а резервный AD-02. Логично же  ? На сервере AD-01 прописываем в Альтернативный DNS-сервер

? На сервере AD-01 прописываем в Альтернативный DNS-сервер

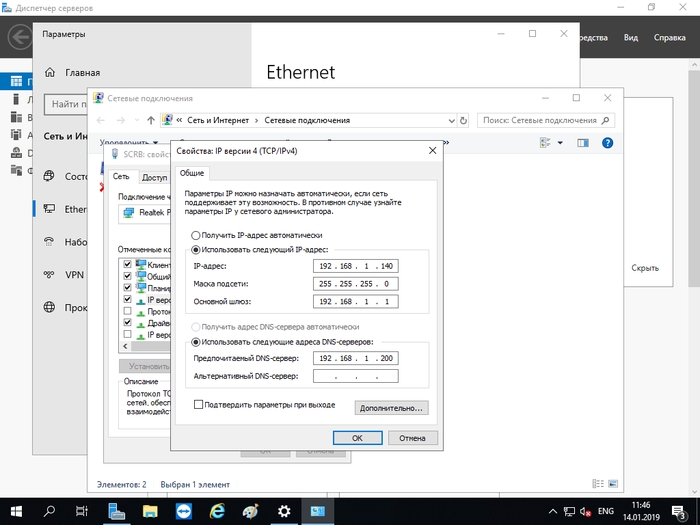

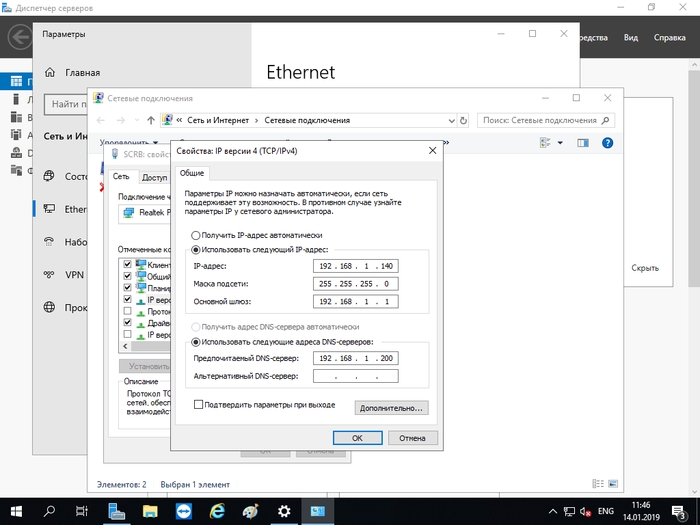

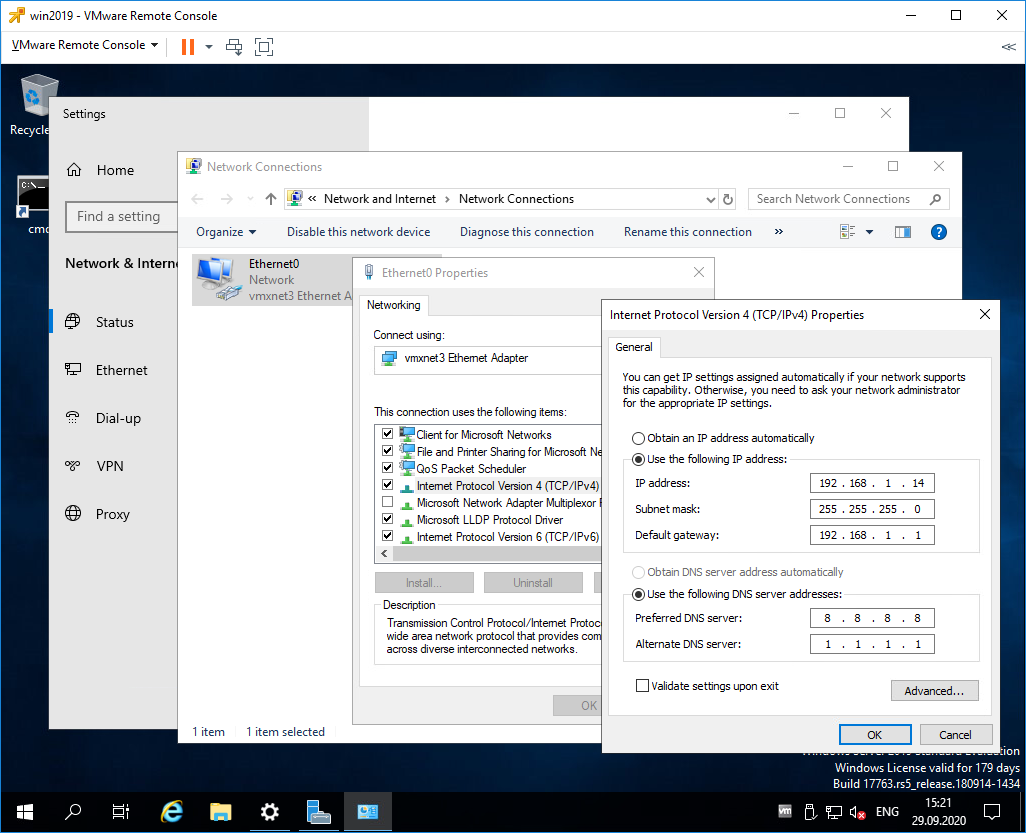

ip адрес нашего будующего резервного контроллера домена. Так как у меня он находится в другом офисе, то и подсеть у него отличается, если бы он был в местной локальной сети, то имел ту же подсеть.

Вводим сервер резервный контроллер домена AD-02 в домен, а затем добавляем в Предпочтительный DNS-сервер ip адрес нашего основного сервера AD-01.

Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

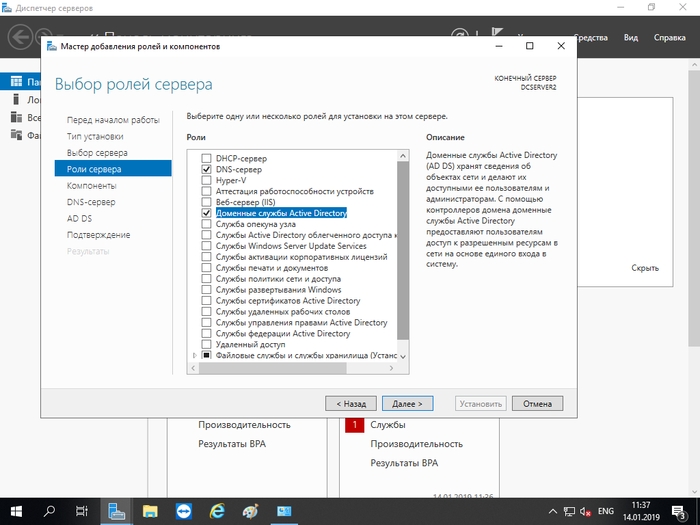

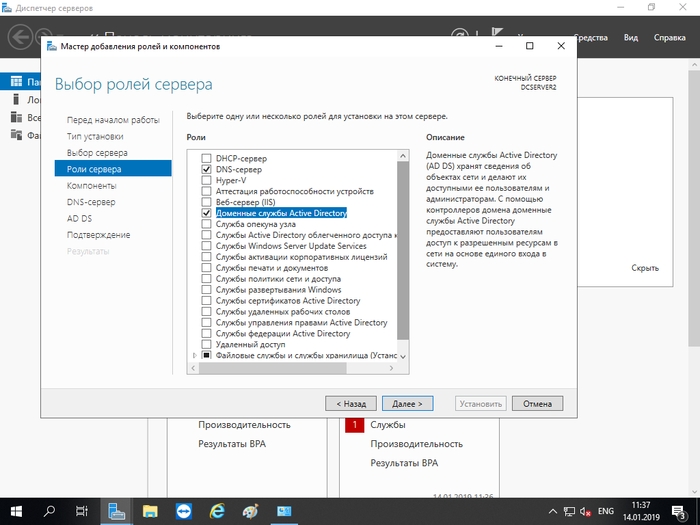

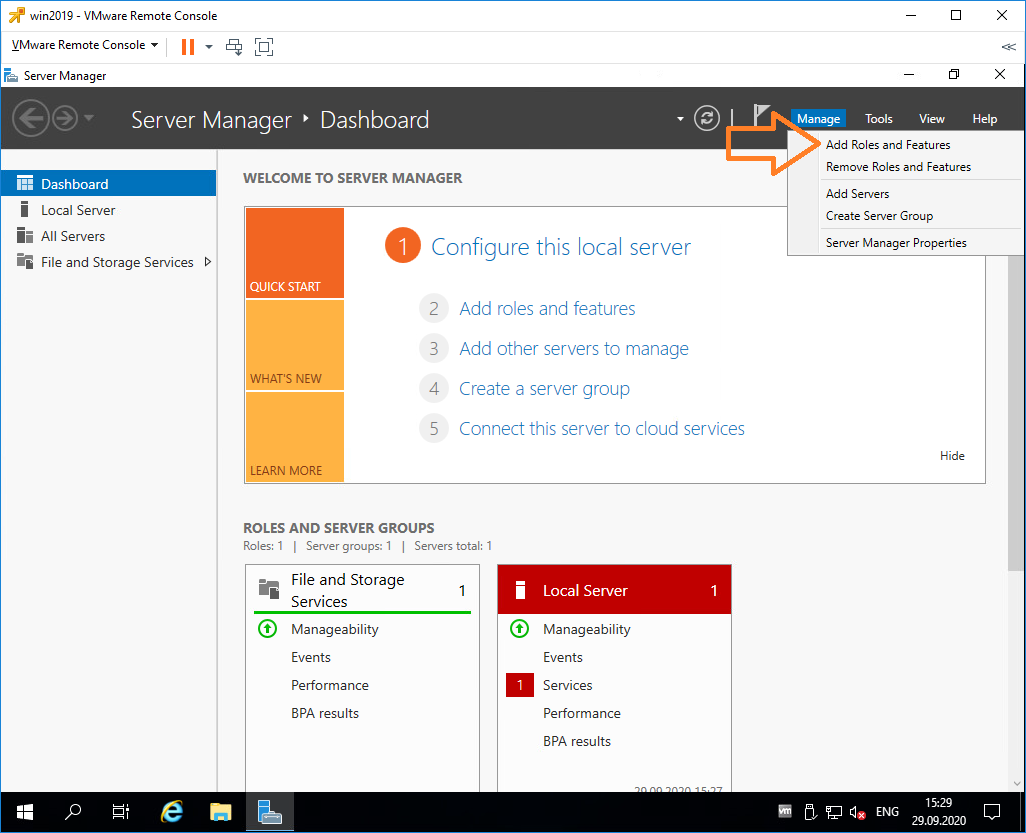

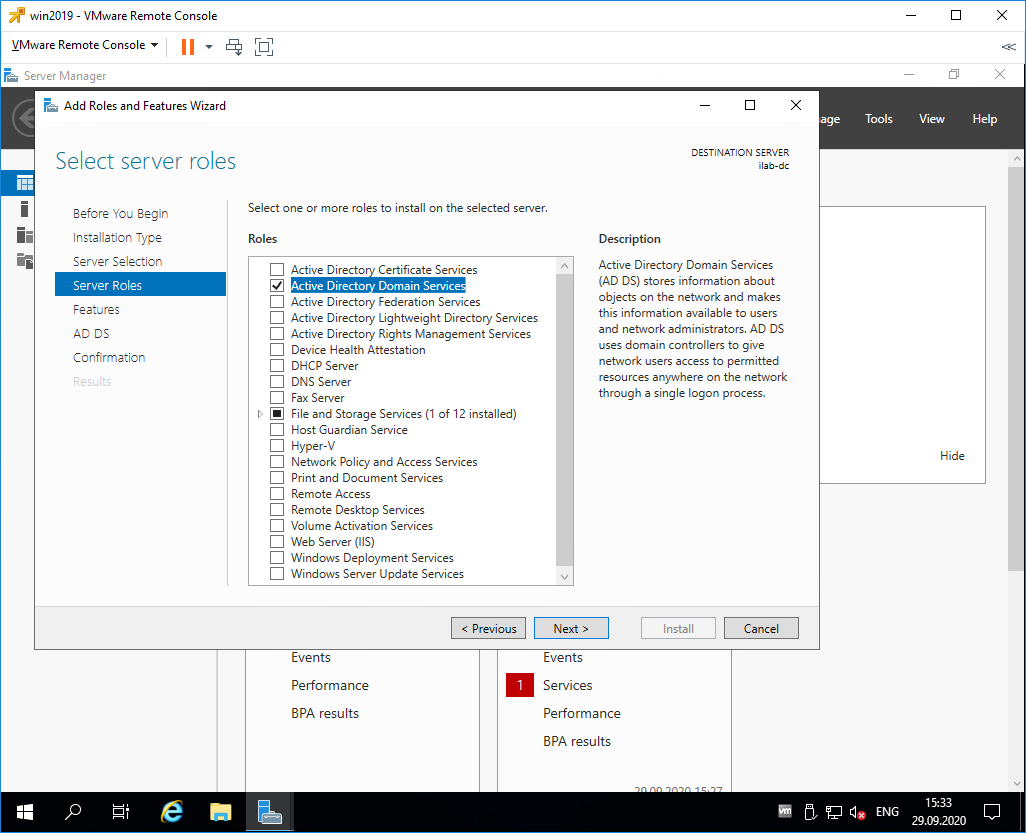

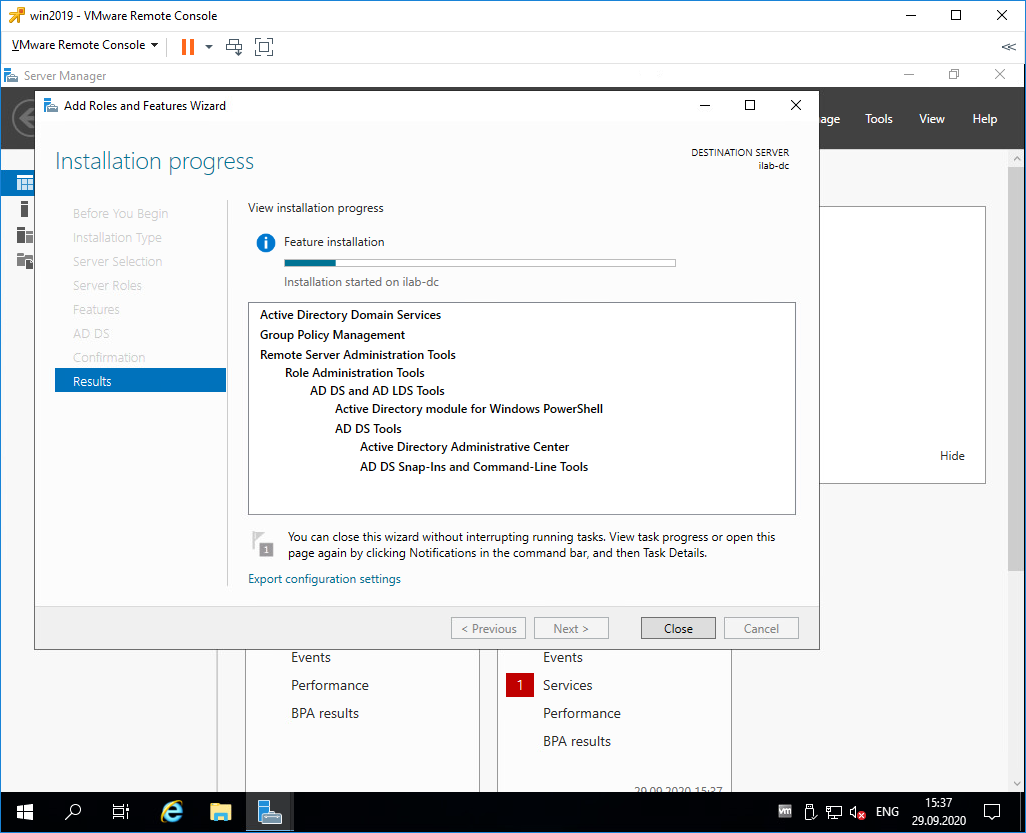

На резервном контроллере домена через Диспетчер серверов вызываем Мастер добавление ролей и компонентов. Отмечаем чекбоксы DNS-сервер и Доменные службы Active Directory.

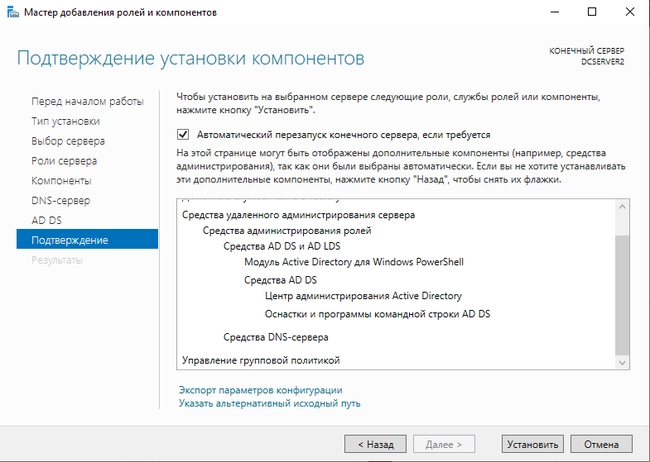

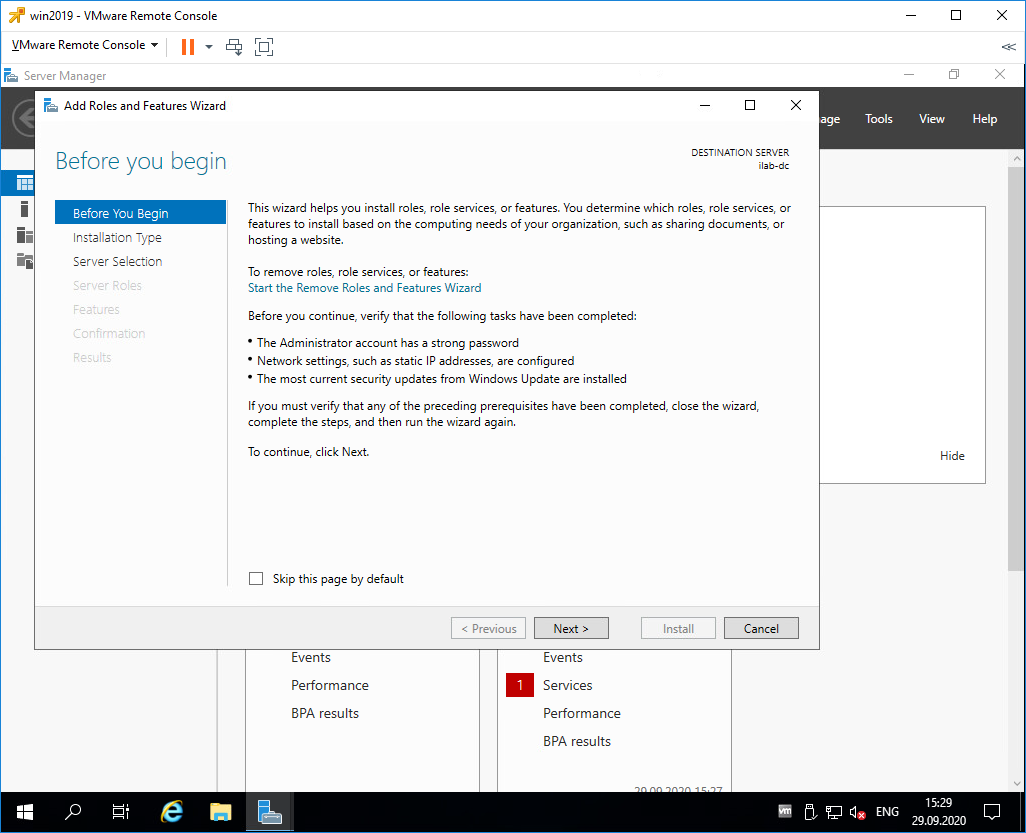

Далее ничего особенного, проходим до пункта Подтверждение, соглашаемся и начинаем установку.

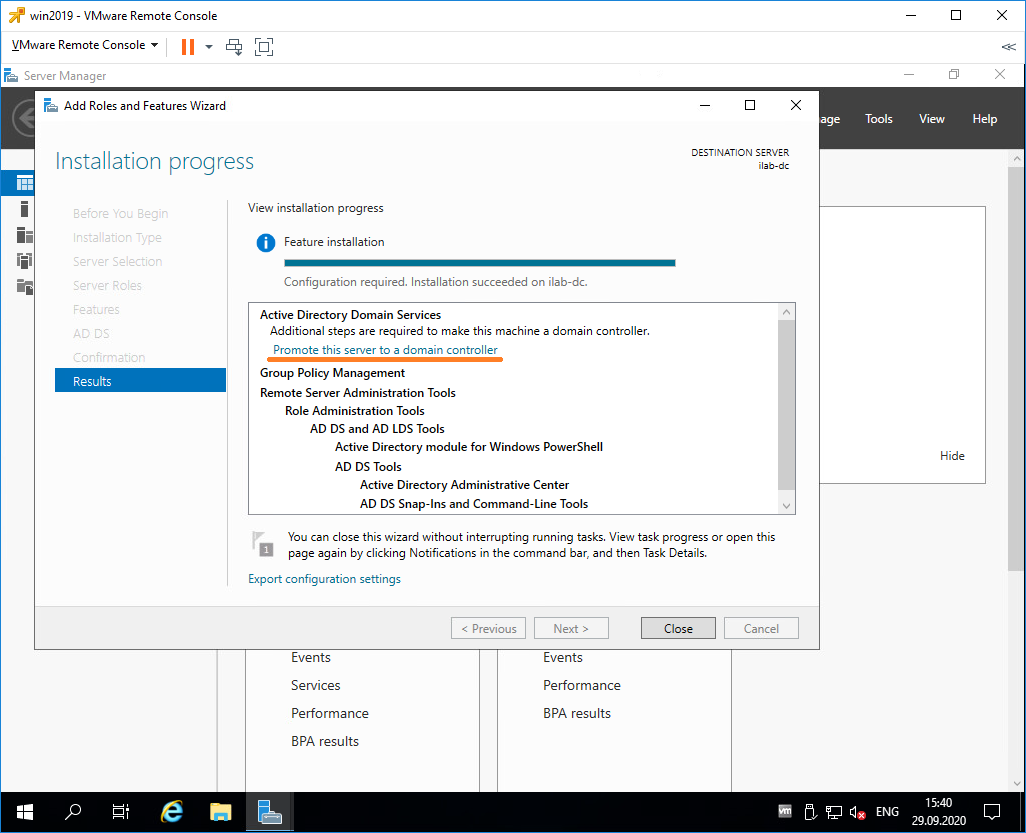

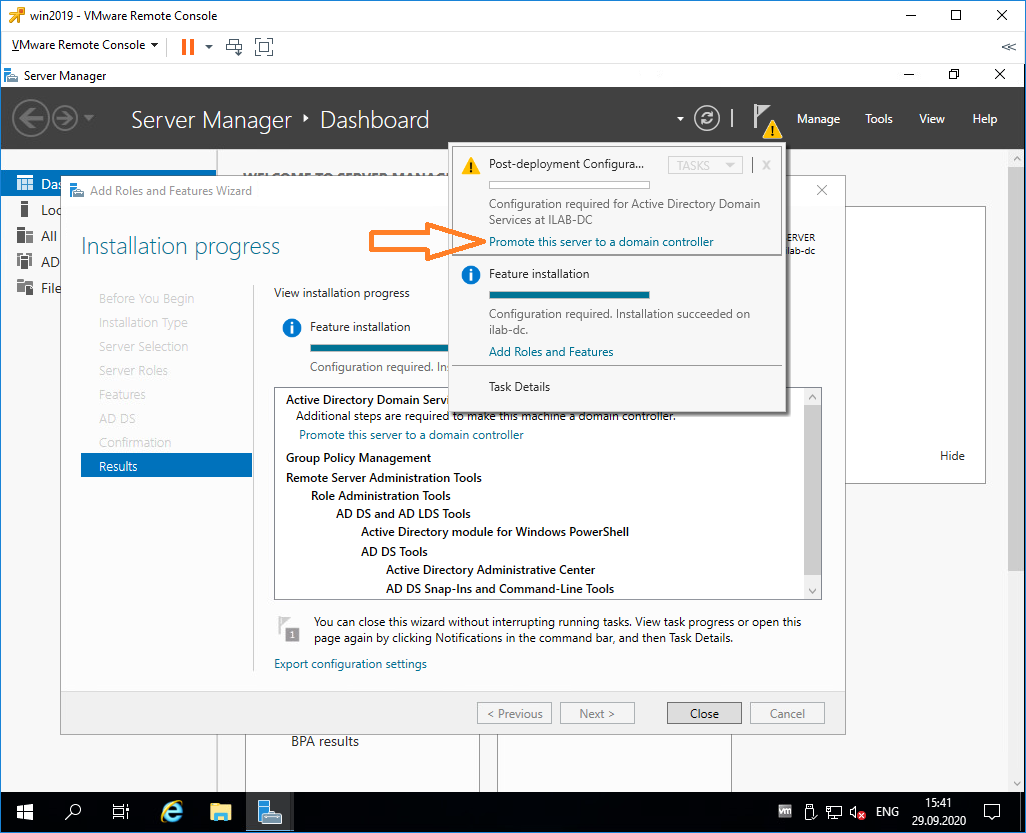

После установки ролей и компонентов на резервном контроллере домена нам необходимо повысить роль сервера до уровня контроллера доменов.

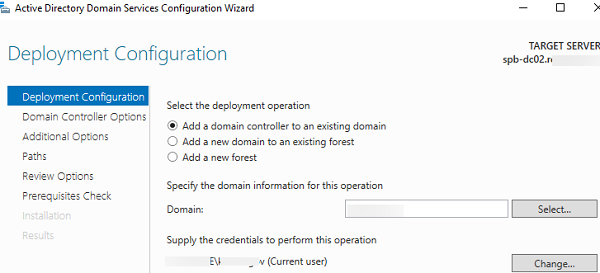

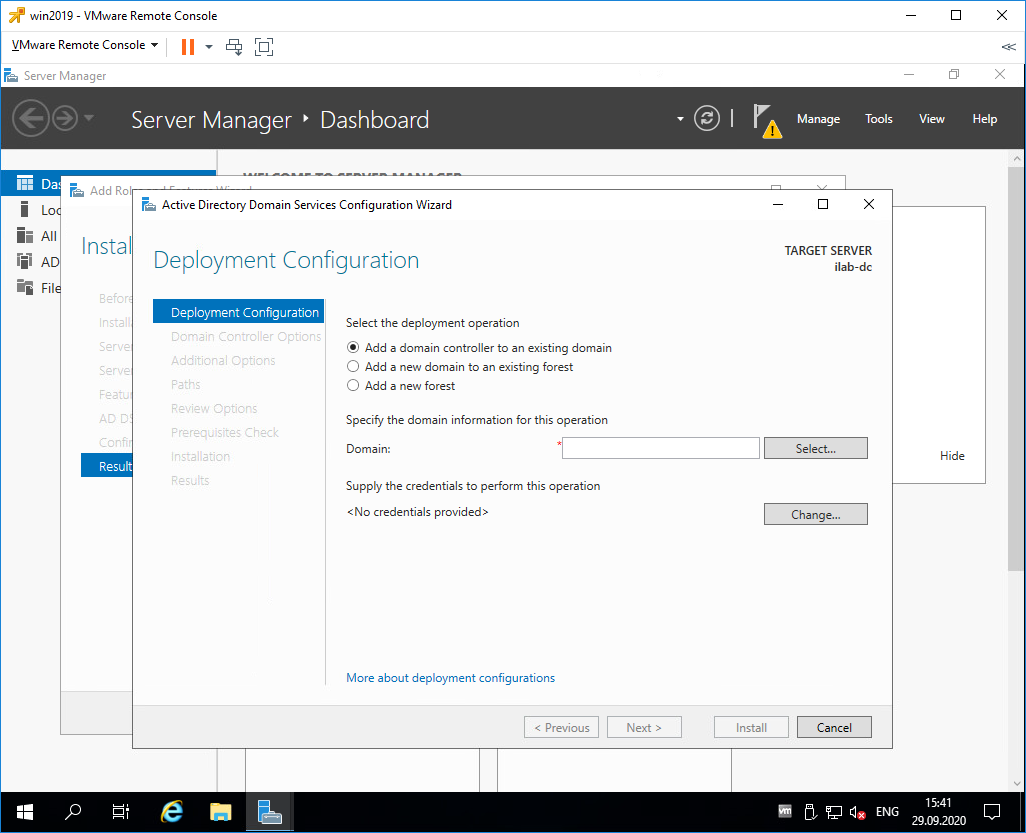

Отмечаем Добавить контроллер домена в существующий домен, через кнопку Выбрать вибираем наш основной сервер и чуть ниже вводим наши учётные данные от домена.

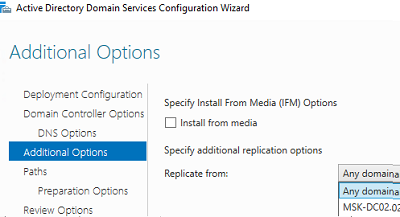

В разделе Дополнительные параметры указываем источник репликации основной сервер AD-01. Вот и всё, репликация сервера Active Directory готова!

Проверка. Запускаем принудительное реплицирование домена

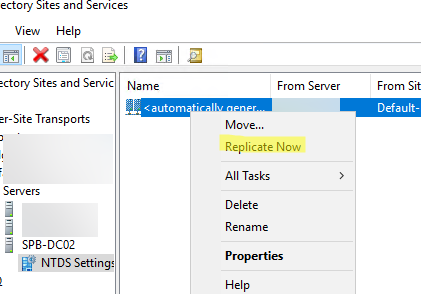

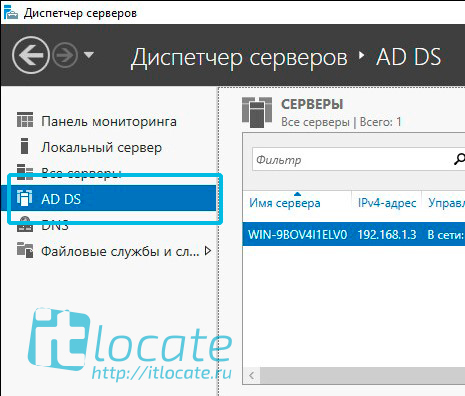

Для того чтобы сразу протестировать настройку реплецирования резервного контроллера домена открываем Диспетчер серверов и запускаем Средства / Active Directory — сайты и службы

В открывшемся окне переходим Sites / Default-First-Site-Name / Servers / AD-02 / NTDS Settings,

выбираем в окне справа наше подключение Правая кнопка мыши / Реплицировать сейчас.

А после мы должны увидеть уведовление об успешном реплицировании нашего каталога. Надеюсь помог и вы настроили свой резервный контроллер домена Active Directory! Спасибо за внимание!

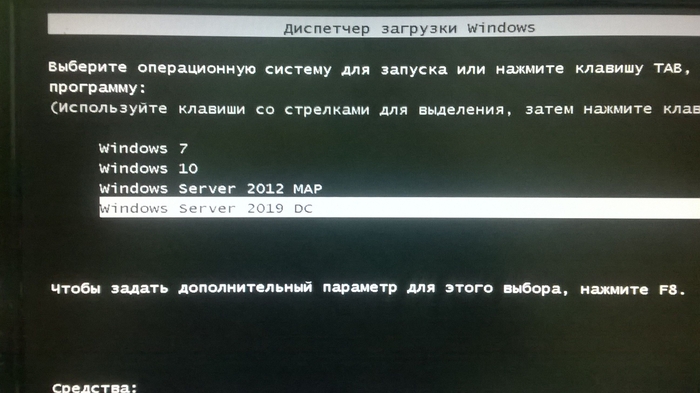

В связи с очень сильной бюджетностью организации и отсутствием резервного сервера и даже резервных ПК, которые хранятся на складе и в любую минуту могут быть использованы, на один администраторский компьютер ADMIN-PC, с параметрами немного лучше, чем у всех остальных в сети, пришлось переносить сервера, на время ремонта основного сервера с несколькими виртуальными машинами. Виртуальные машины этот компьютер не потянет, поэтому решено было установить несколько ОС и запускать их по очереди. Одновременно они могут понадобиться только в аварийной ситуации и к тому же это на непродолжительное время. Рассмотрим установку нескольких ОС на один ПК и затем установим на него контроллер домена Windows Server 2019.

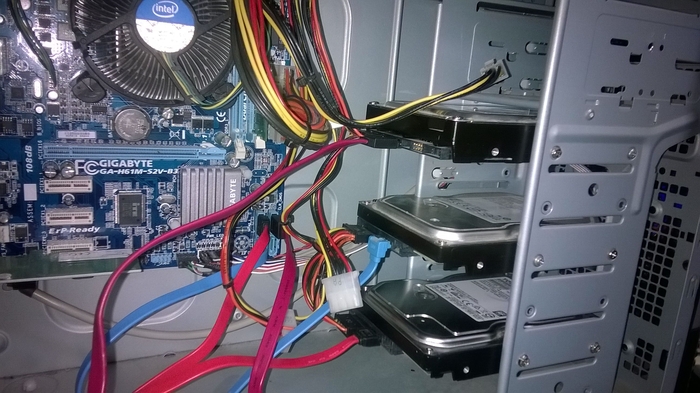

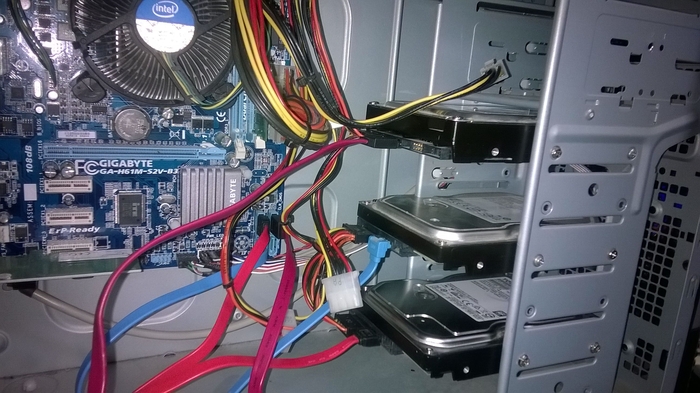

Подготавливаем ПК. Устанавливаем в него несколько жестких дисков HDD и размечаем их как нам требуется. На один HDD желательно устанавливать одну ОС, чтоб в случае поломки HDD, масштабы не были слишком масштабными. В нашем случае это выглядит как на фото ниже.

Создаем по инструкции загрузочную флэшку с Windows Server 2019.

Вставляем загрузочную флэшку в USB-разъем. Запускаем ПК, через BootMenu выбираем флэшку и нажимаем загрузку с неё.

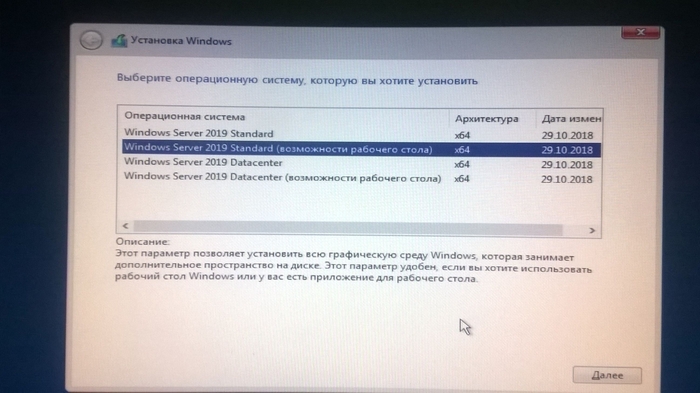

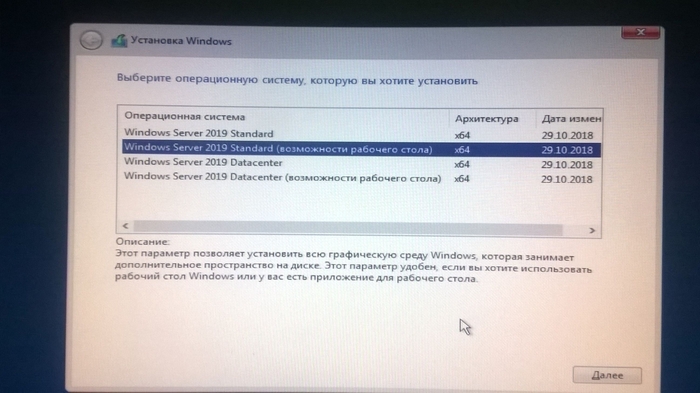

Выбираем Windows Server 2019 Standard (возможности рабочего стола).

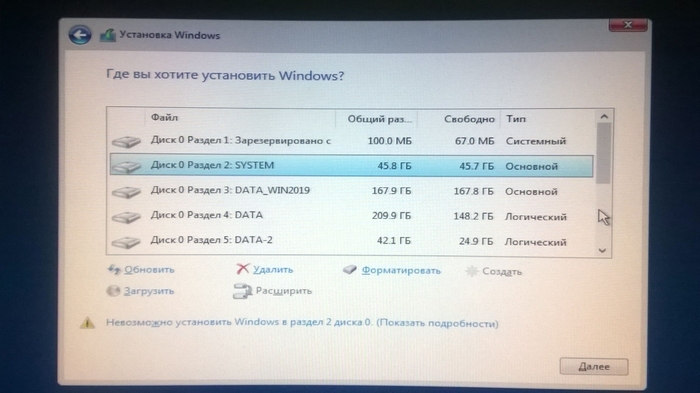

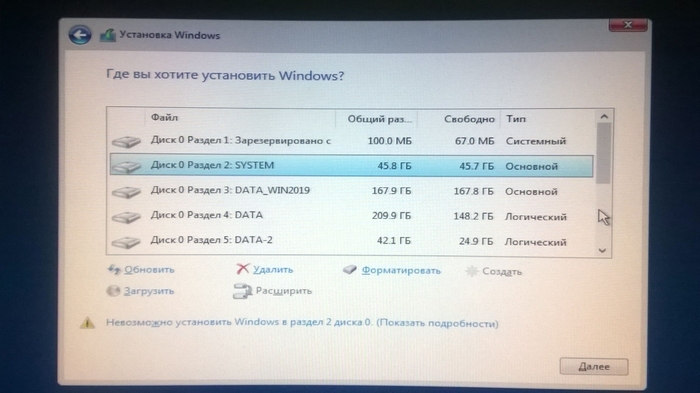

Выбираем нужный HDD. Короче говоря, устанавливаем операционную систему стандартным методом до момента перезагрузки системы.

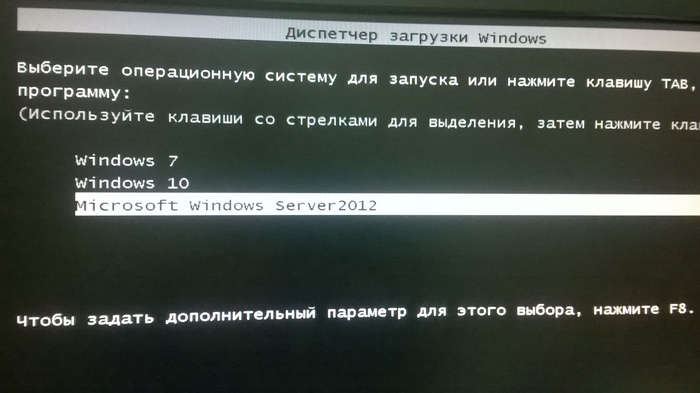

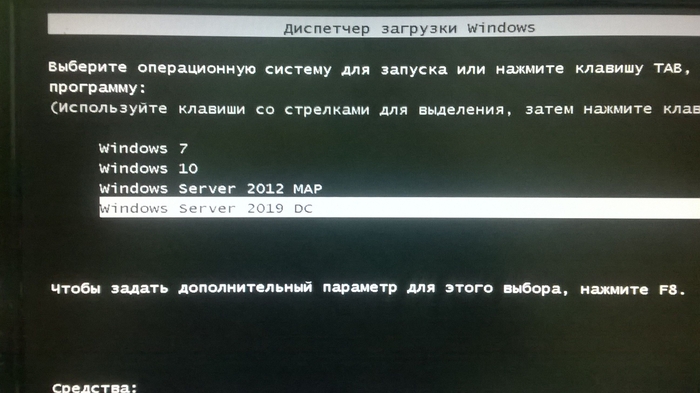

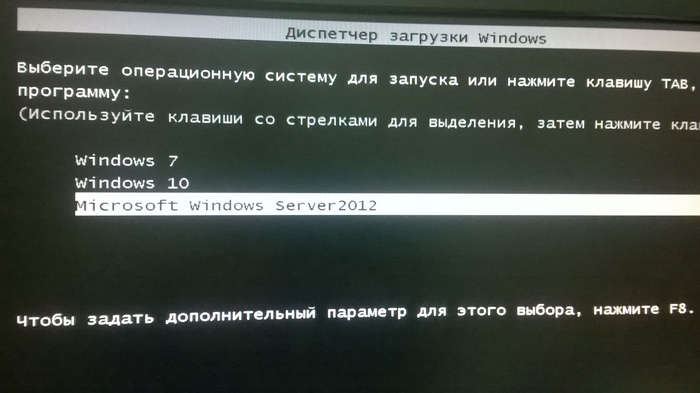

После перезагрузки ПК система не отобразилась в диспетчере загружаемых ОС.

Нужно отметить, что до начала установки этой ОС в ADMIN-PC уже были установлены Windows 7, Windows 10 и Windows Server 2012. Запускаем любую из установленных ранее ОС. Если нет возможности запустить ни одну из операционных систем, тогда нужно править загрузчик вручную. Это отдельный случай.

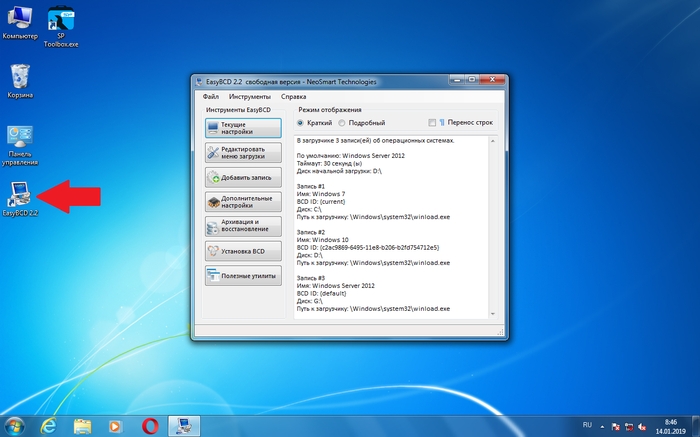

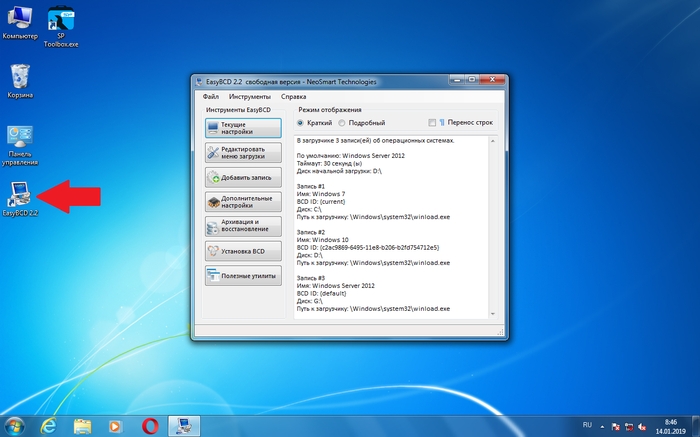

Загрузив, допустим, Windows 7, скачиваем и запускаем программу для редактирования загрузки EasyBCD.

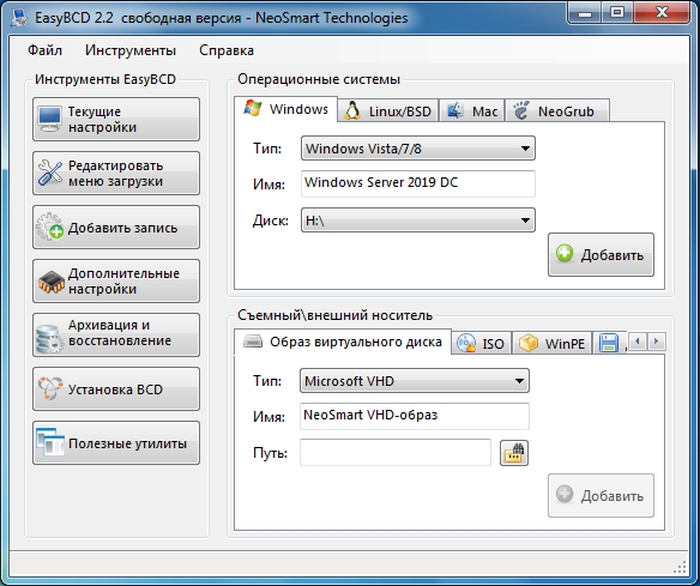

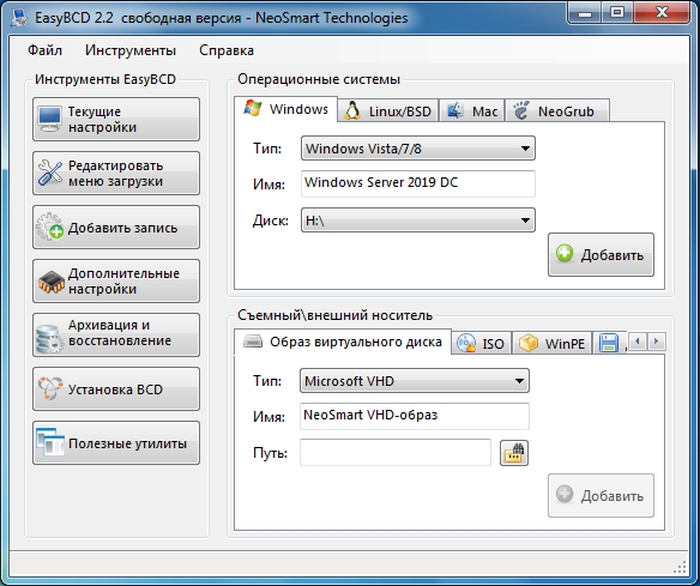

Выбираем пункт меню – Добавить запись.

Операционные системы – Windows.

Тип – Windows Vista/7/8, в бесплатной версии Win10 нет, поэтому оставляем так.

Имя – любое понятное для нас, латиницей.

Диск – указываем диск, на который начали устанавливать WinSrv2019.

Нажимаем кнопку «Добавить». После этого на вкладке «Текущие настройки» можно убедиться, что добавился дополнительный пункт в загрузочное меню с нашим новым сервером.

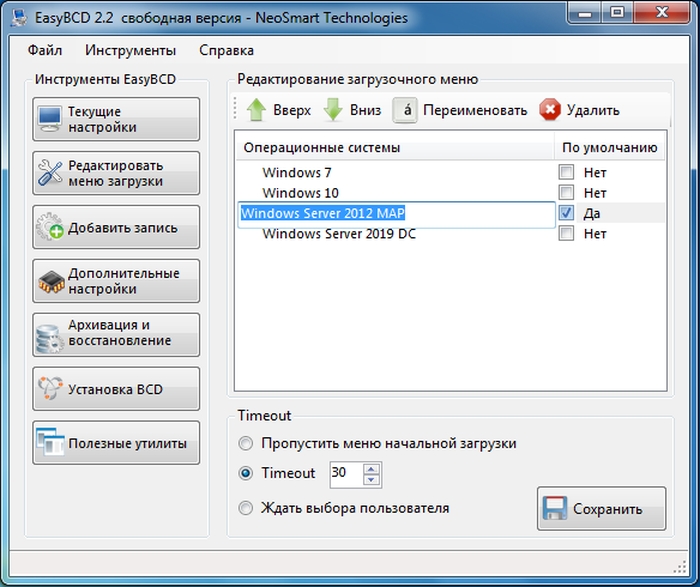

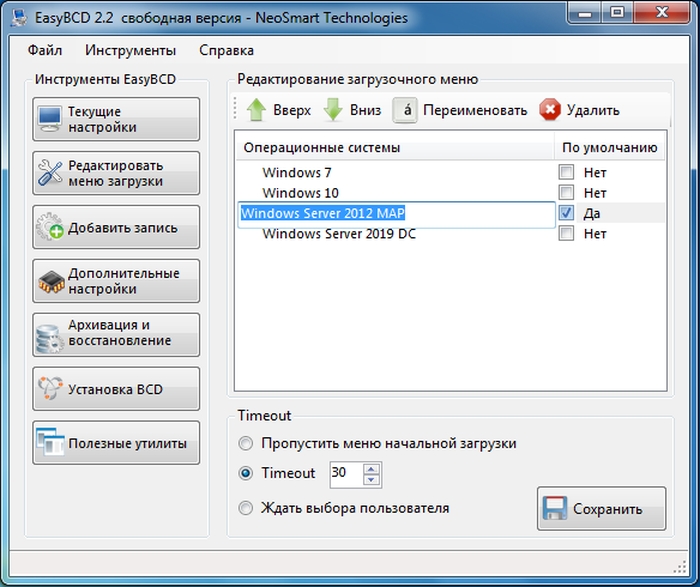

В пункте меню «Редактировать меню загрузки» можно поправить отображаемое при загрузке имя ОС и отметить галочкой, какая система будет загружаться по умолчанию.

Нажимаем кнопку «Сохранить». Перезагружаем ПК и проверяем выполненные настройки. Выбираем из появившегося списка Windows Server 2019 и ждем пока завершится установка ОС.

Нажимаем кнопку «Сохранить». Перезагружаем ПК и проверяем выполненные настройки. Выбираем из появившегося списка Windows Server 2019 и ждем пока завершится установка ОС.

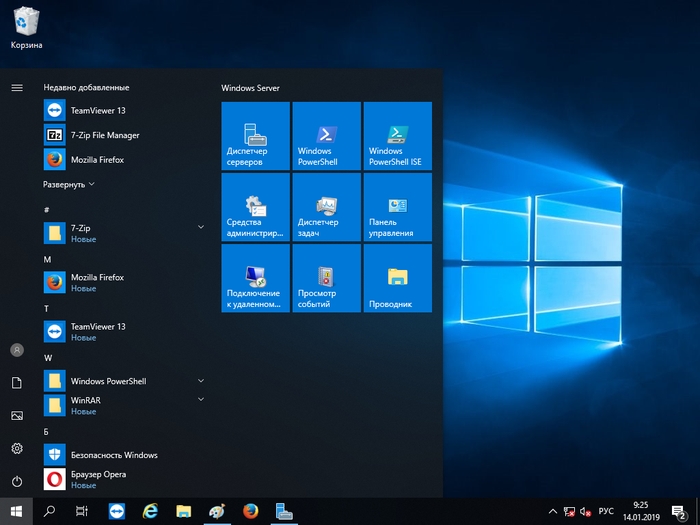

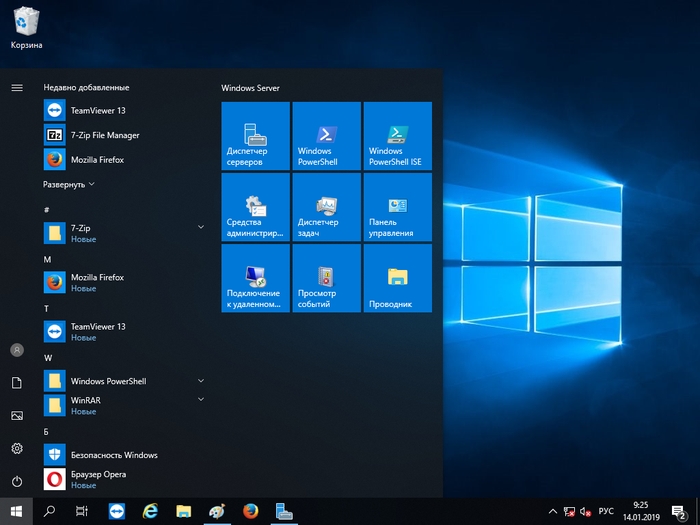

По внешнему виду ОС очень похожа на Windows 10.

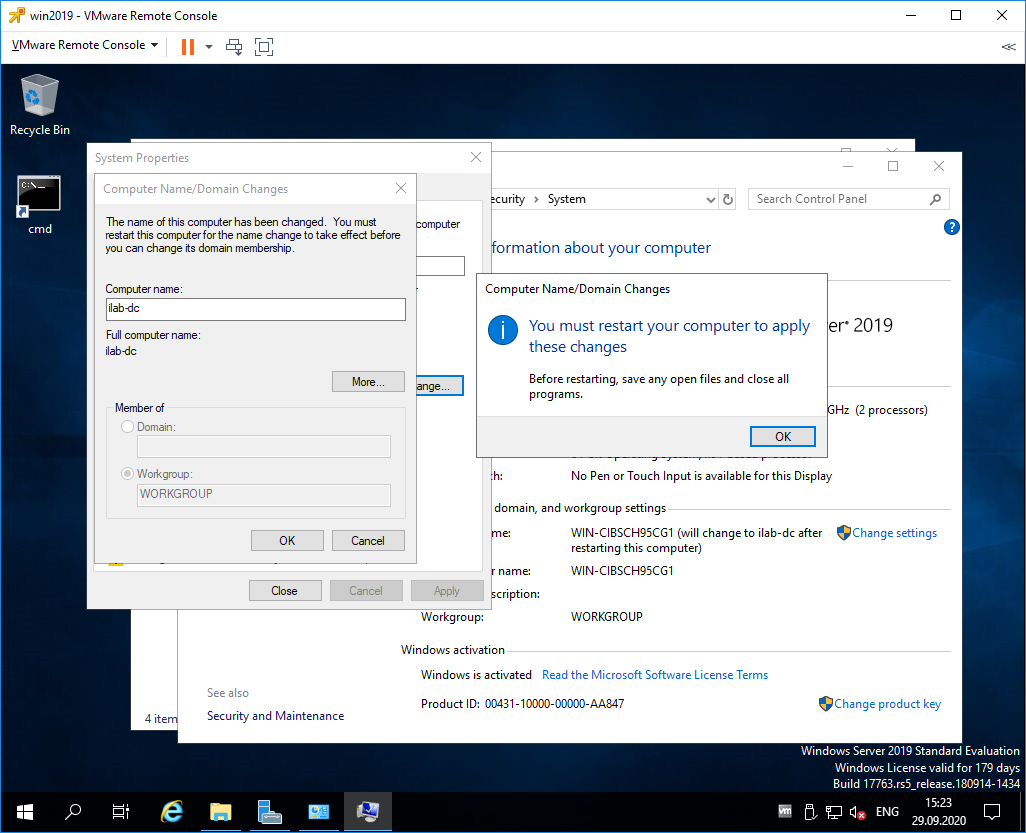

Переименовываем сервер. В нашей сети он будет известен как DCSERVER2. Антивирус можно не ставить т.к. есть встроенный Windows Defender.

Подключаем сервер в локальную сеть, назначаем статический IP-адрес. DNS от основного контроллера домена.

Переходим к настройке контроллера домена.

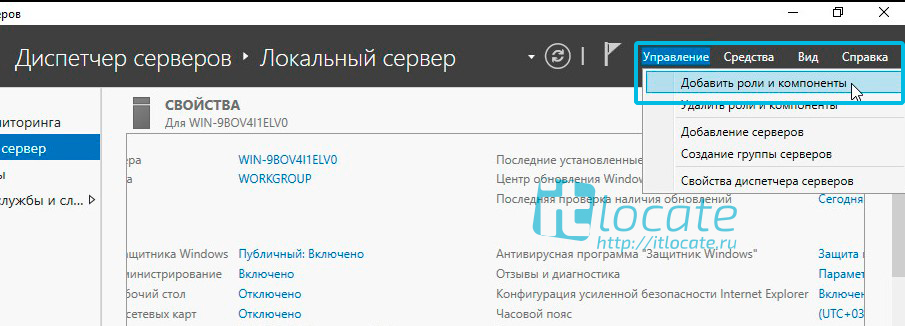

Запускаем диспетчер серверов, в панели мониторинга нажимаем – Добавить роли и компоненты. Откроется мастер добавления.

Перед началом работы >> Далее.

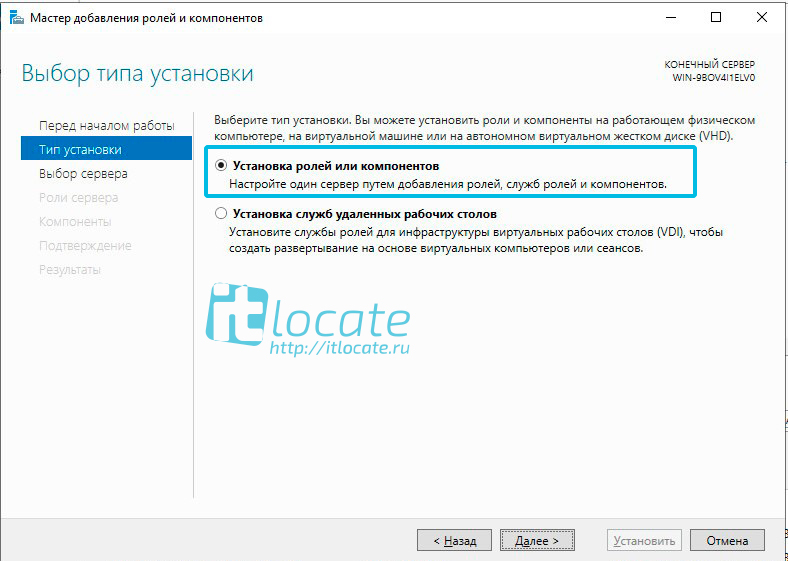

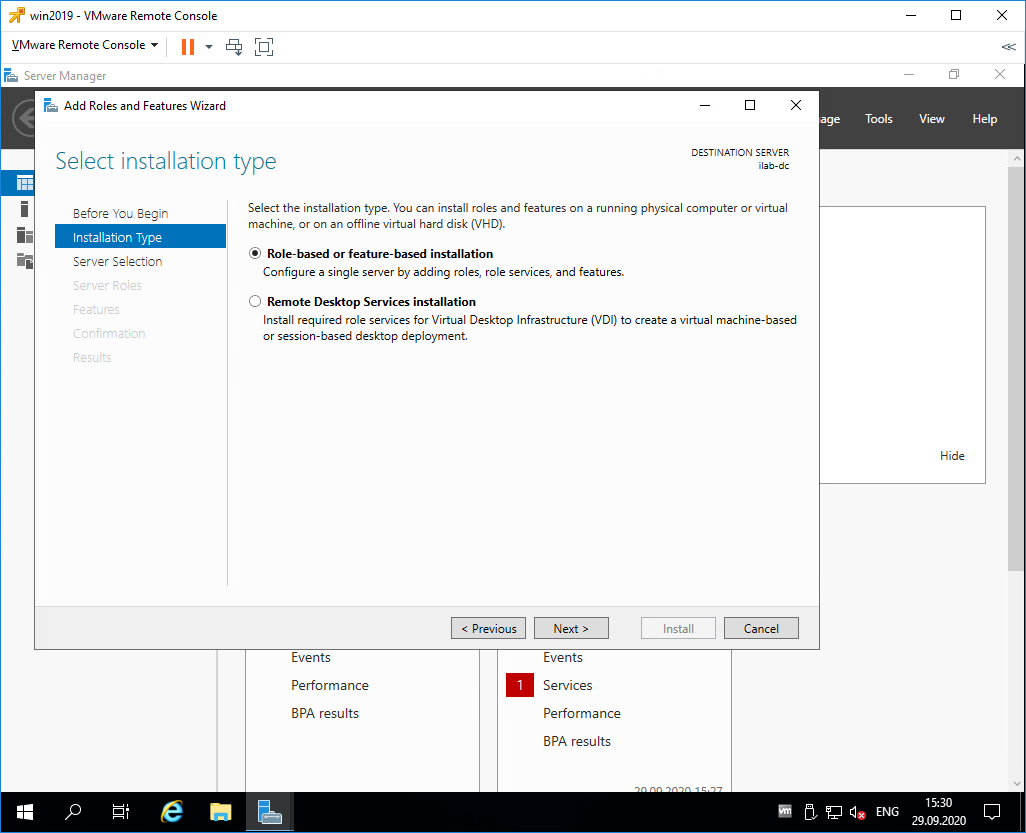

Тип установки – Установка ролей и компонентов >> Далее.

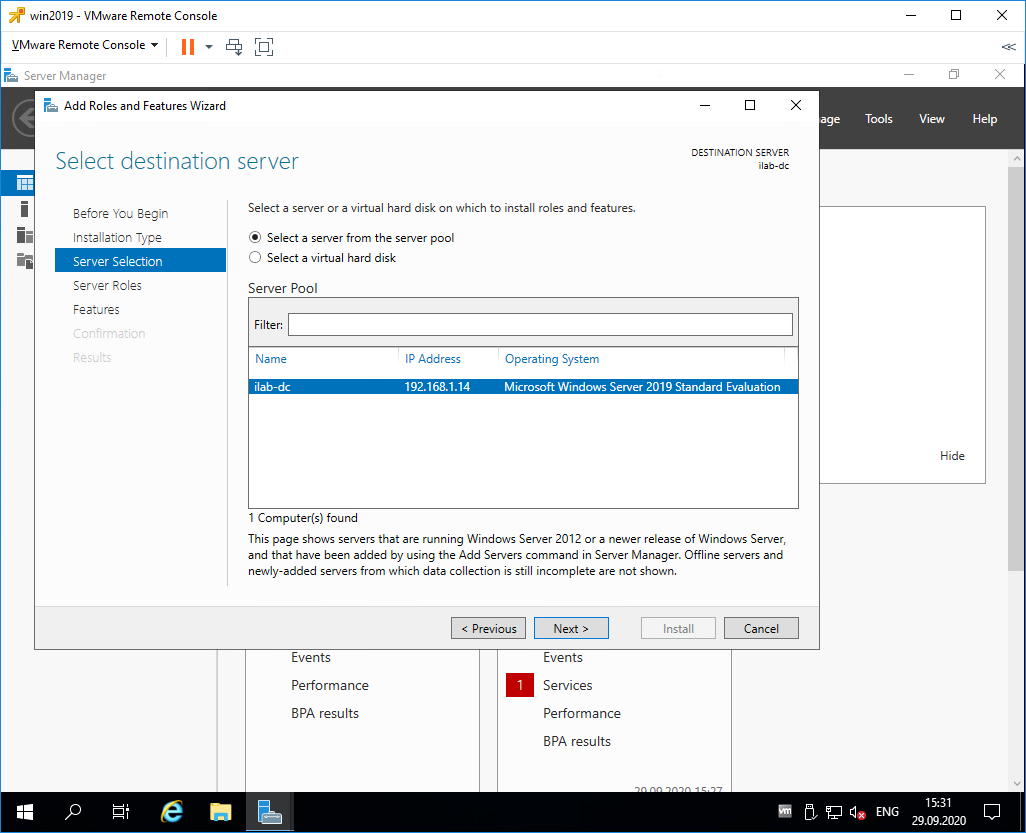

Выбор сервера – выбираем требуемый DCSERVER2 >> Далее.

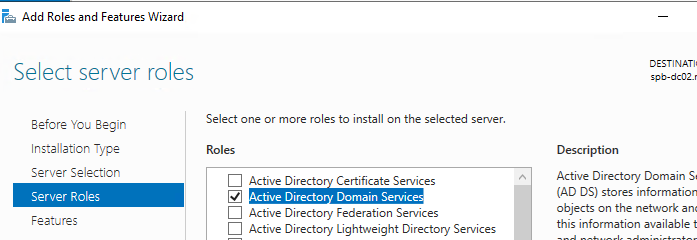

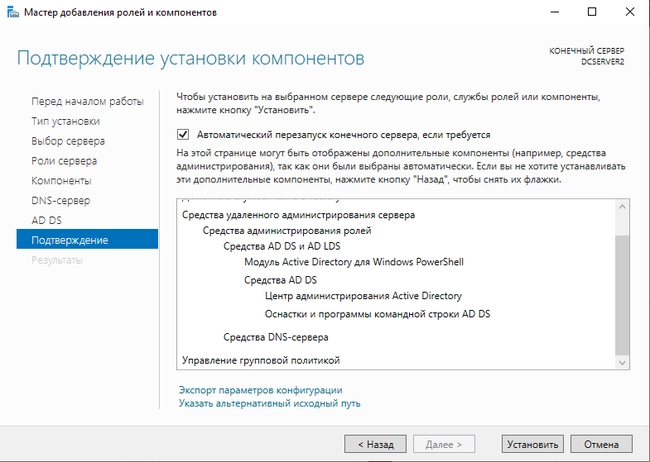

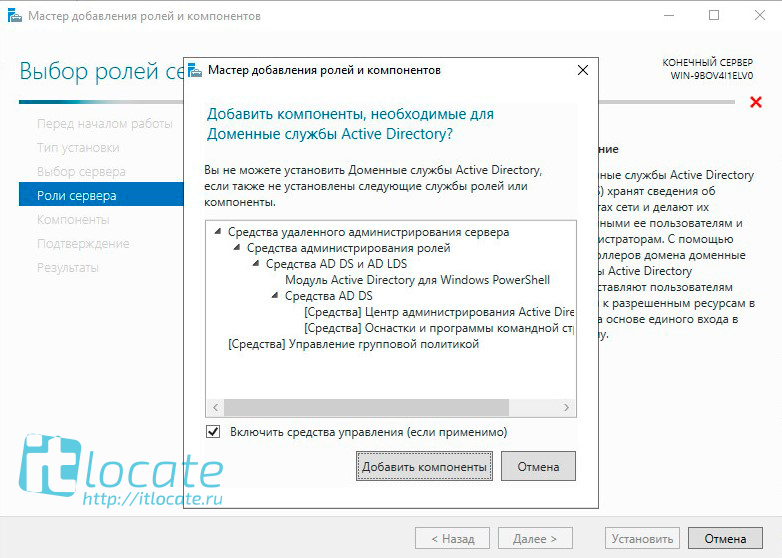

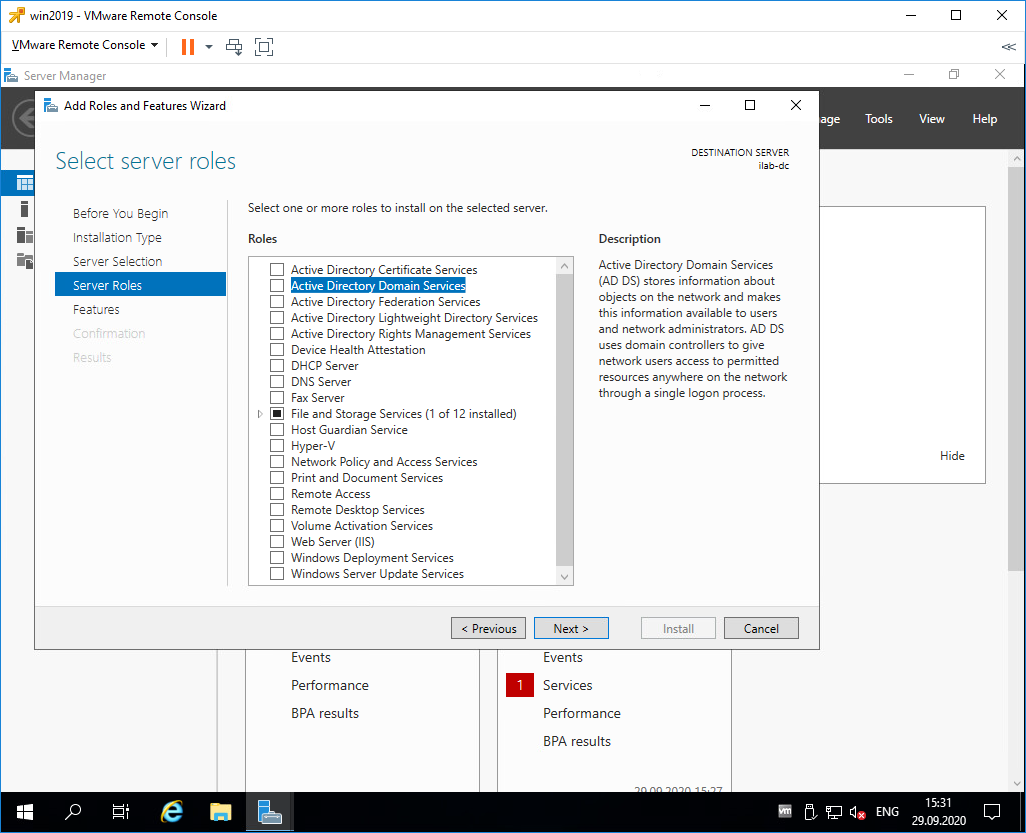

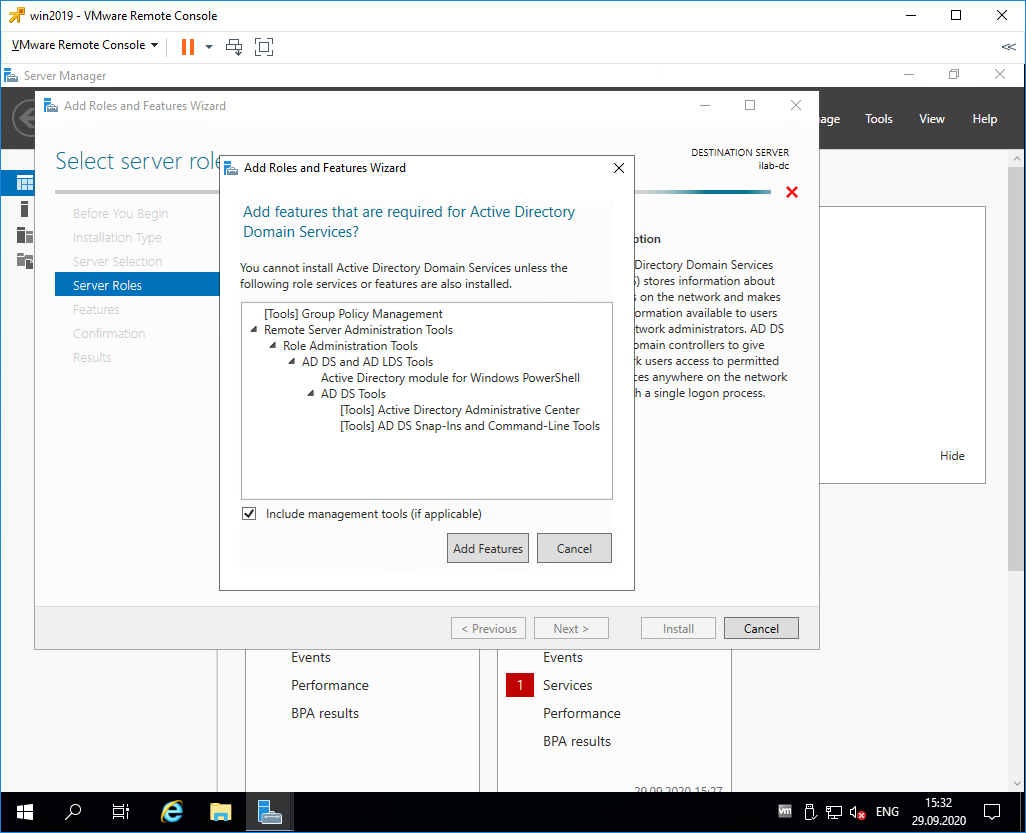

Роли сервера – отмечаем галочками DNS-сервер и Доменные службы Active Directory >>Добавить компоненты >> Далее. DHCP в нашей сети не используется.

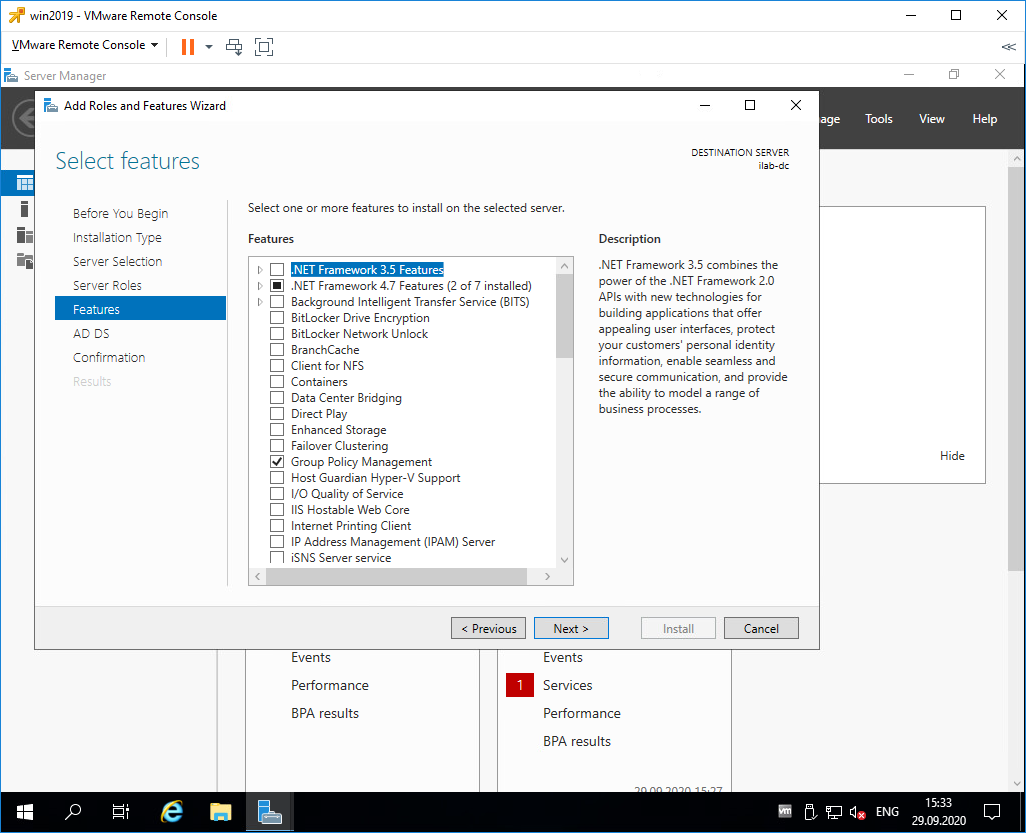

Компоненты >> Далее.

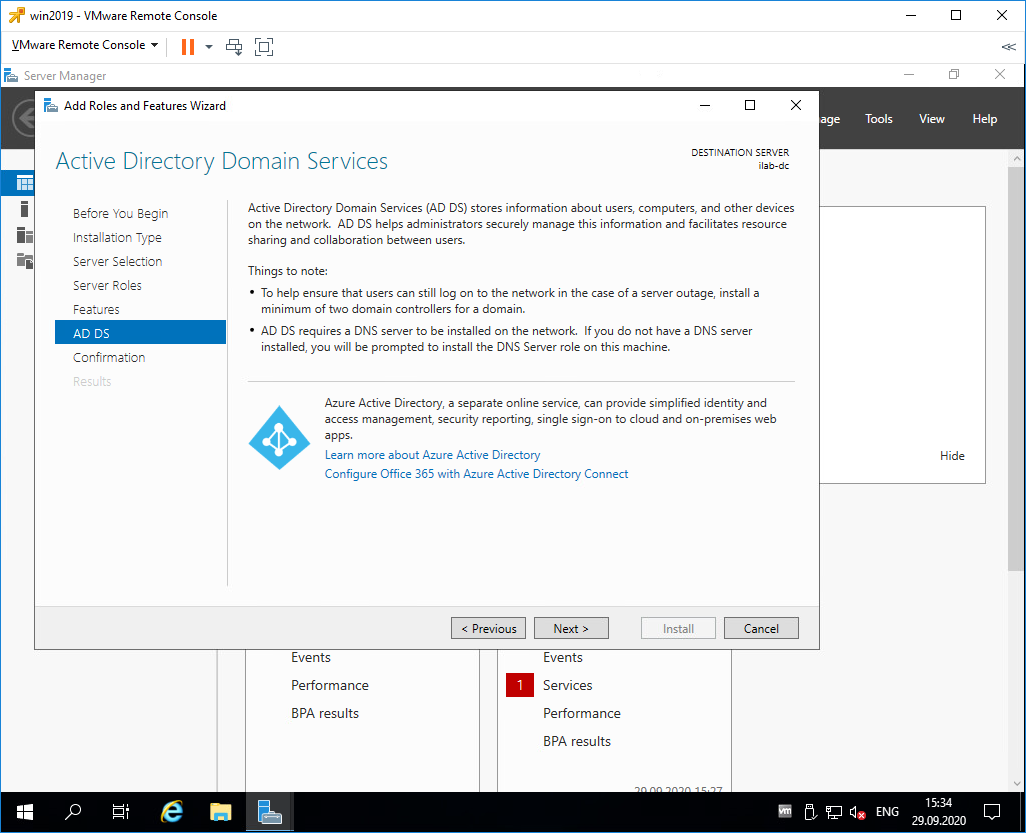

DNS, AD DS >> Далее.

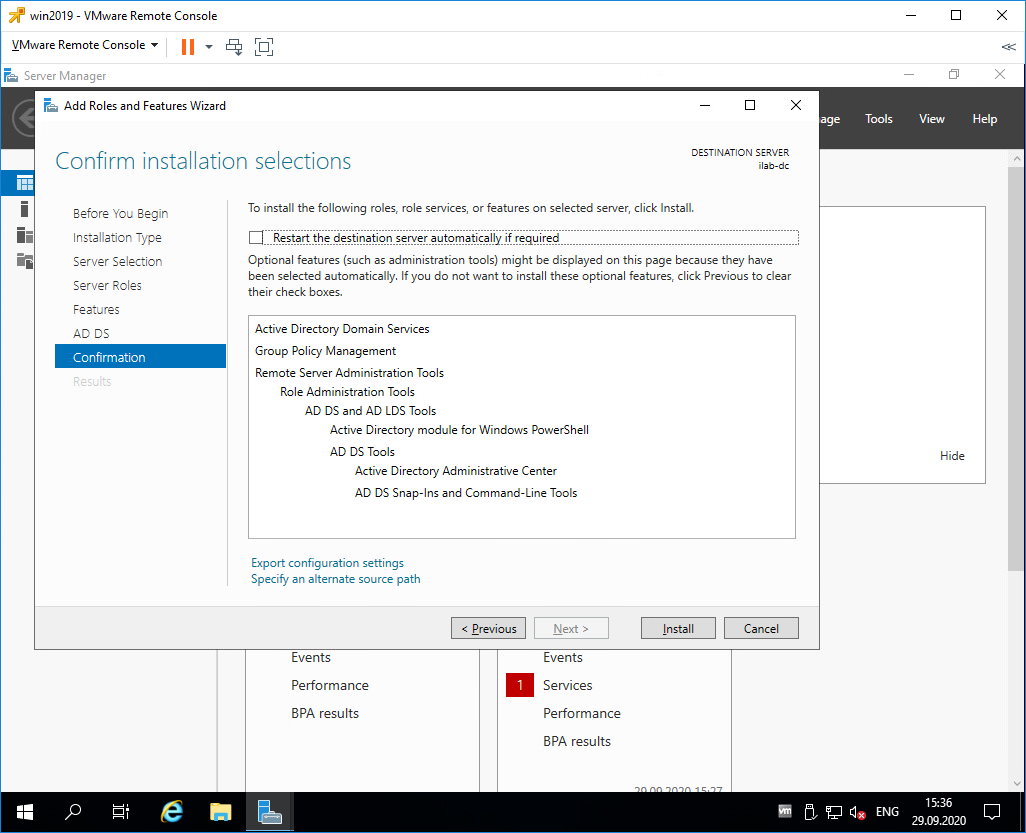

Подтверждение – Установить.

Ждем установку, если понадобится перезагружаем сервер.

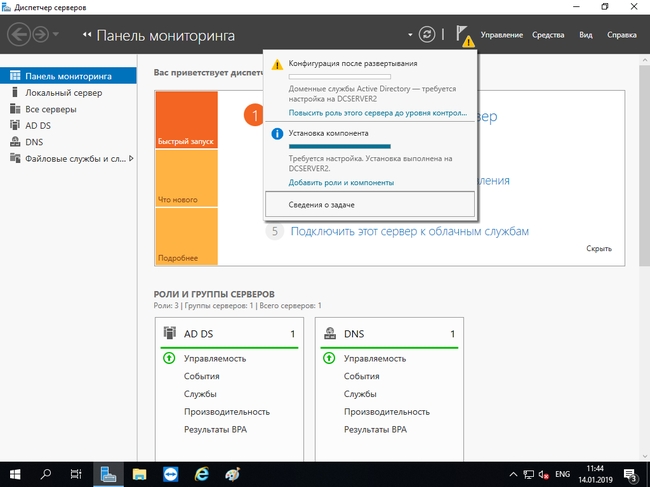

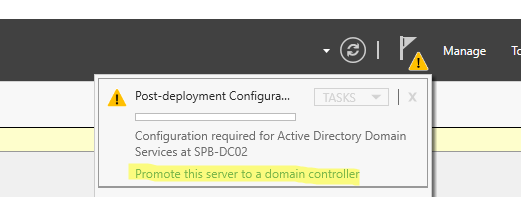

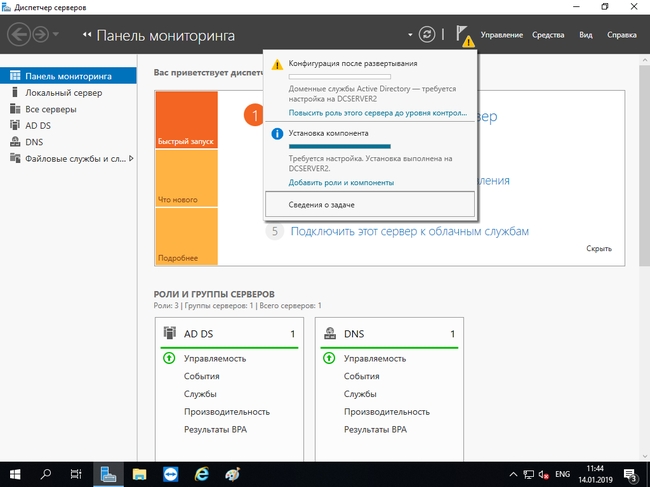

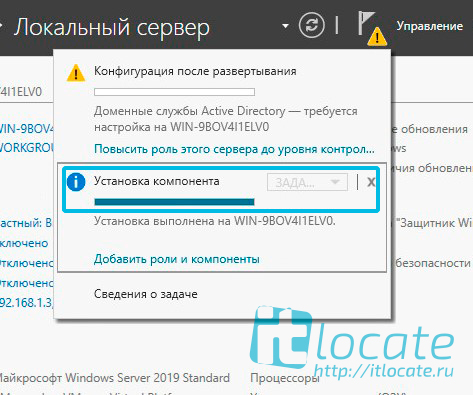

Повысим роль сервера до контроллера домена. В диспетчере серверов нажимаем на флажок, затем в раскрывшемся меню выбираем – Повысить роль этого сервера до уровня контроллера домена.

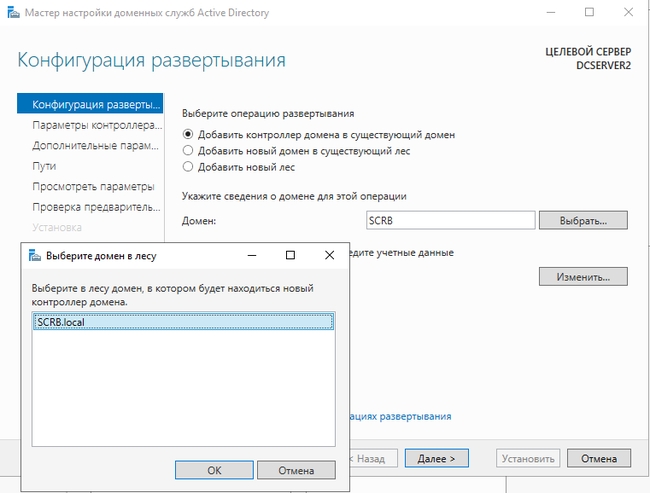

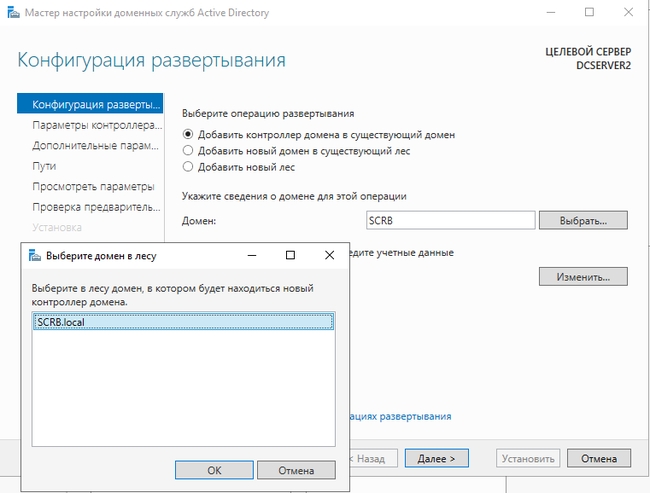

В первом пункте мастера настройки доменных служб Active Directory выбираем – Добавить контроллер домена в существующий домен.

Напротив надписи Домен нажимаем кнопку «Выбрать». Выбираем нужный домен, у нас SCRB.local. Вводим учетные данные администратора из домена. >>Далее.

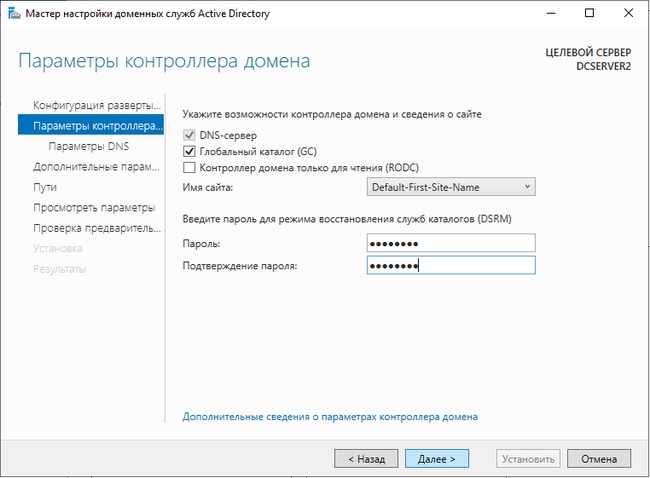

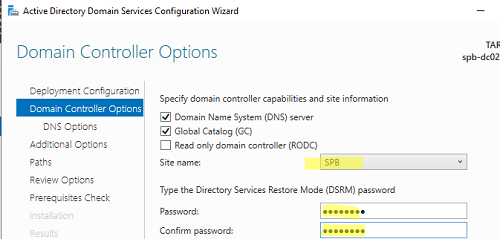

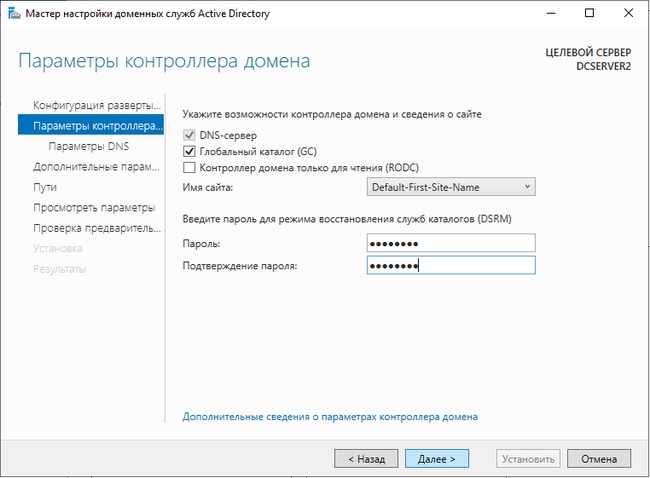

Следующим пунктом придумываем пароль для режима восстановления служб каталогов DSRM. Можно оставить галочку напротив надписи Глобальный каталог. >>Далее.

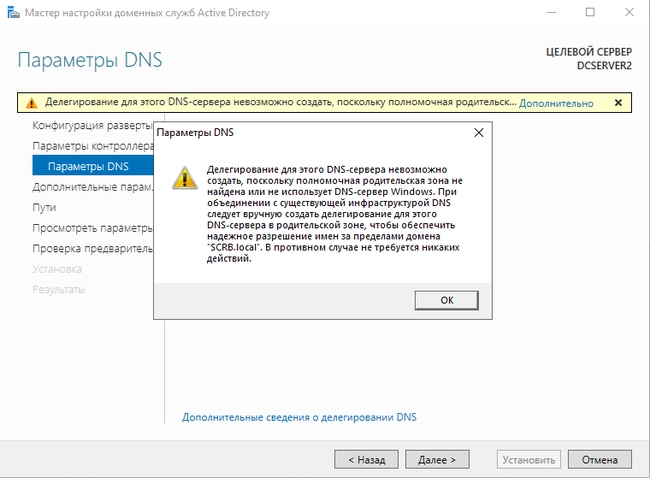

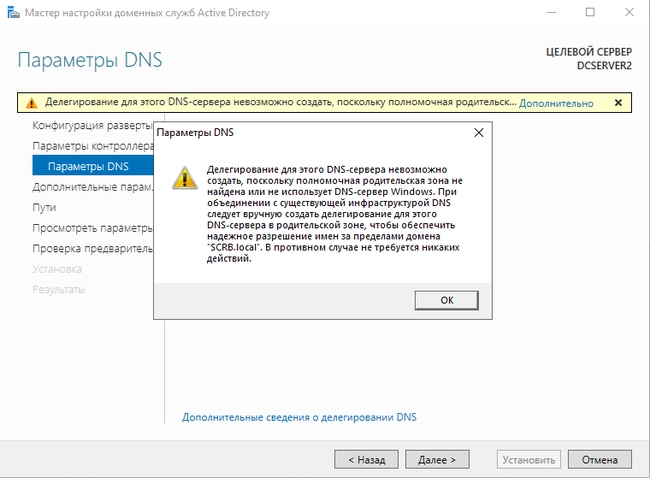

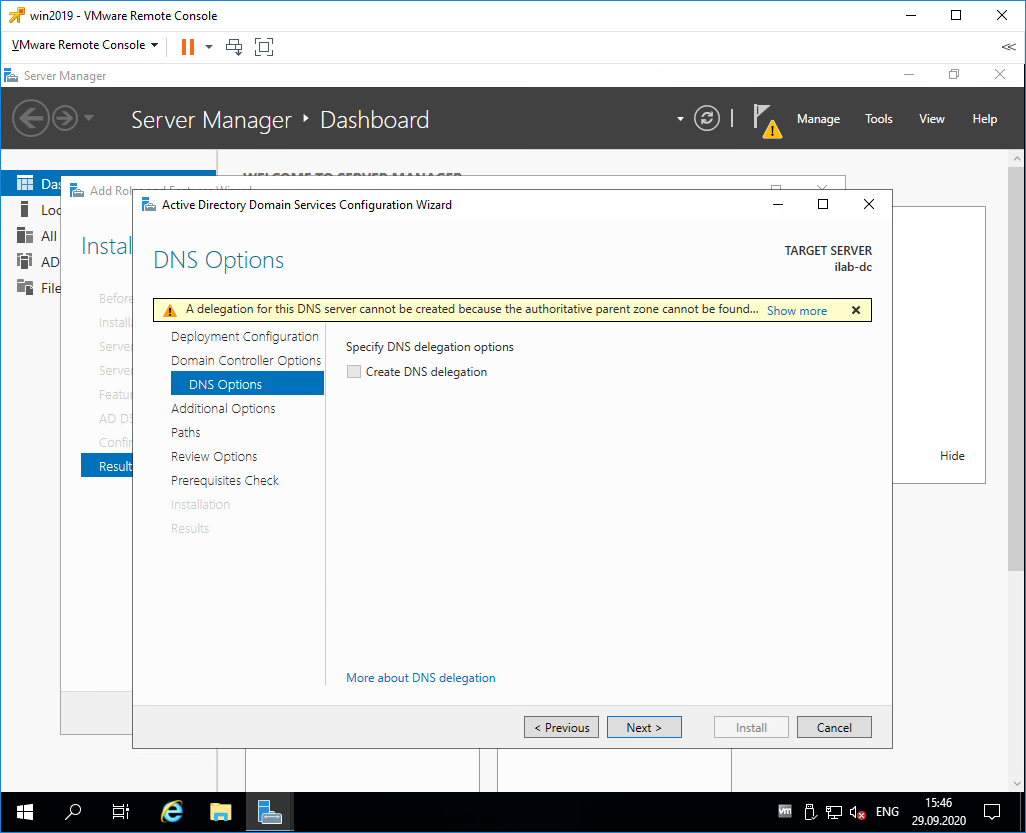

Делегирование для этого DNS-сервера невозможно создать… >>Далее.

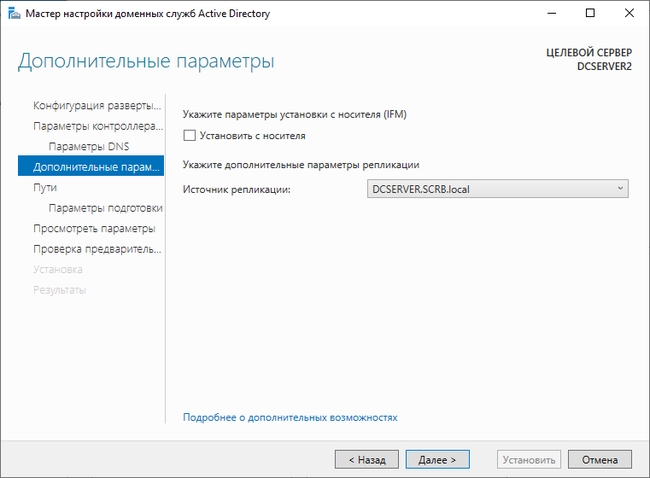

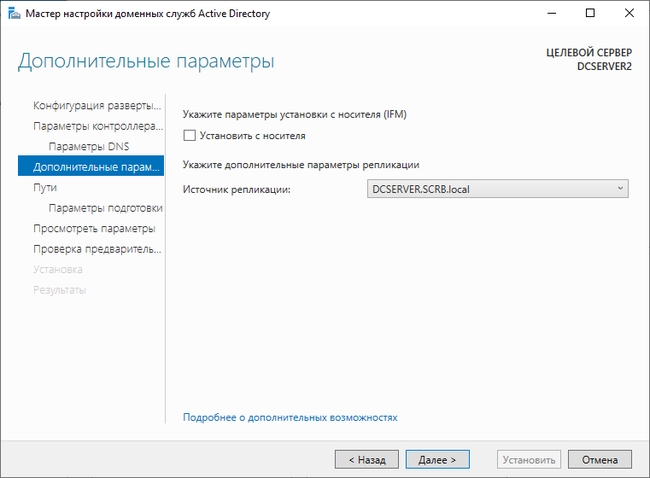

Дополнительные параметры – указываем источник репликации – основной контроллер домена DCSERVER.

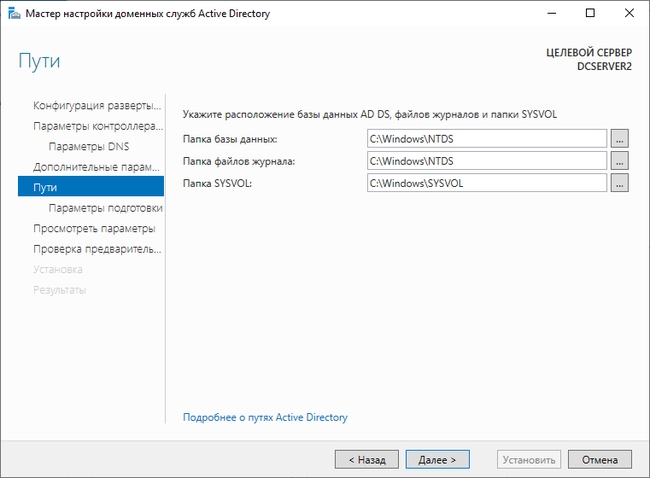

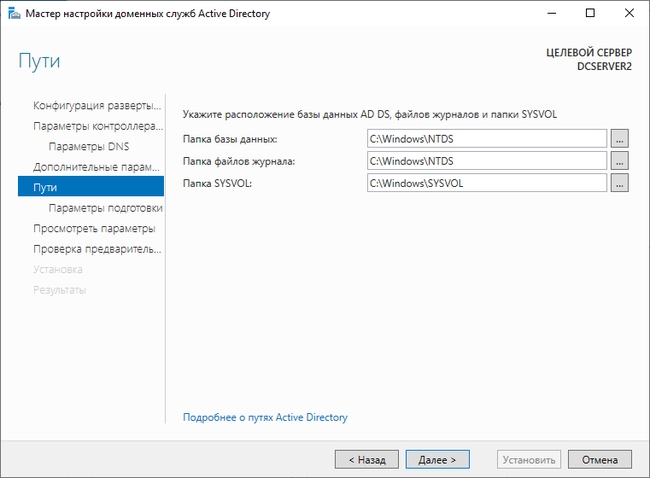

Пути оставляем без изменения. >> Далее.

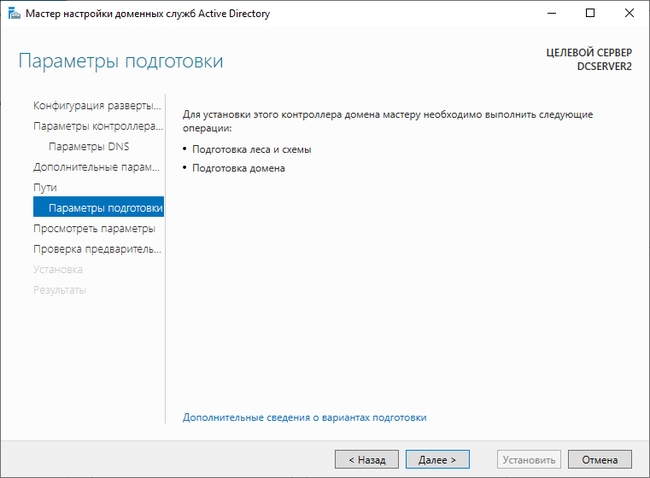

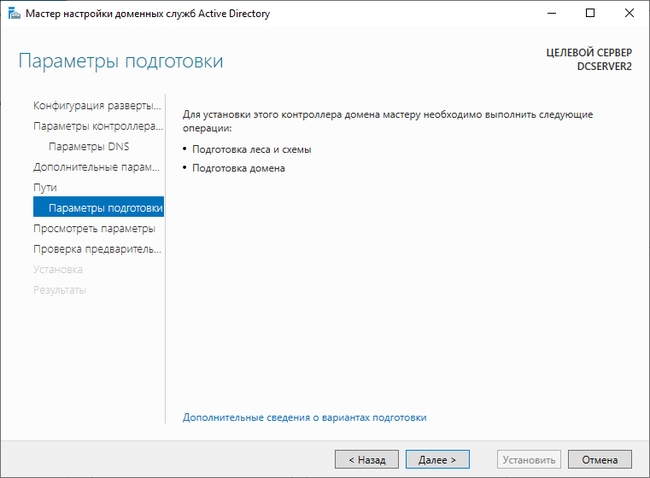

Параметры подготовки >> Далее.

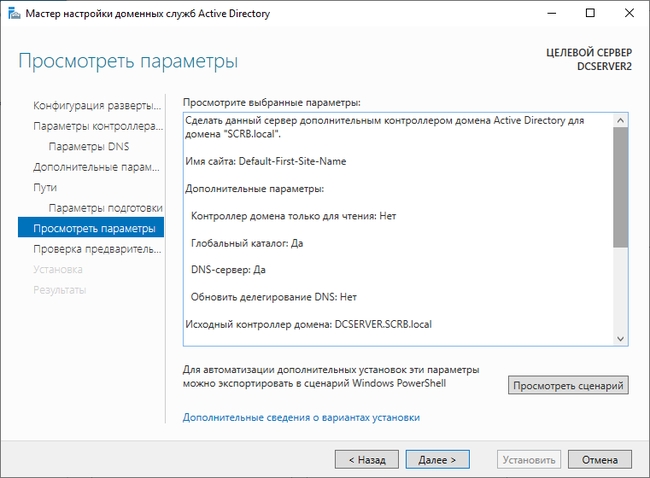

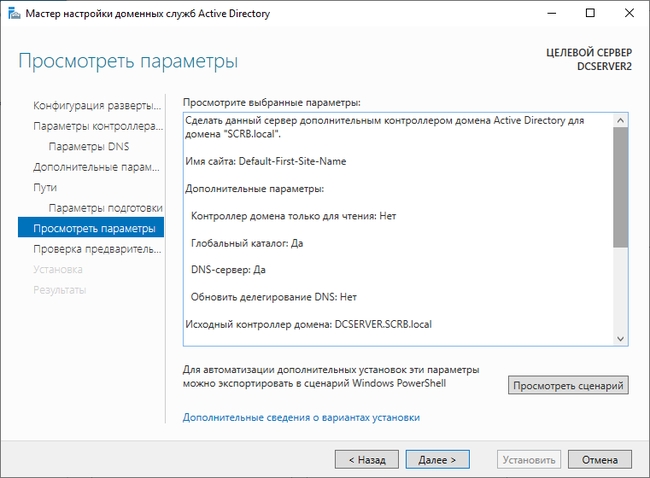

Просматриваем выбранные параметры >> Далее.

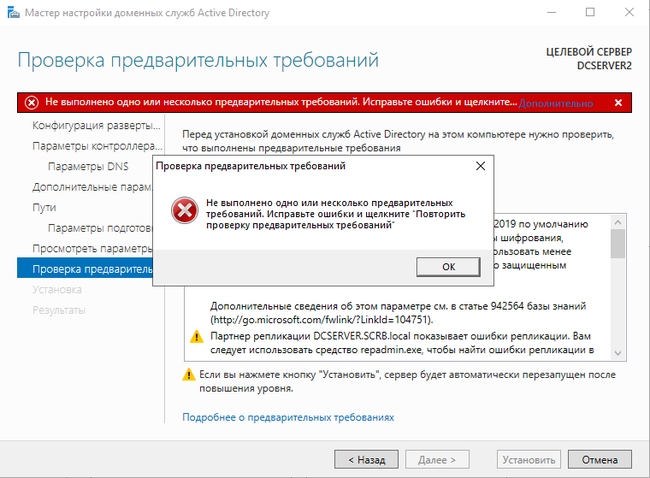

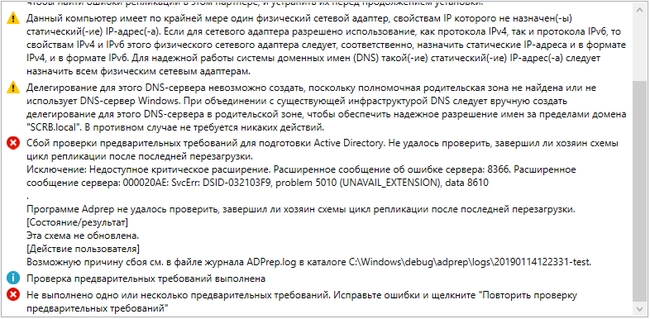

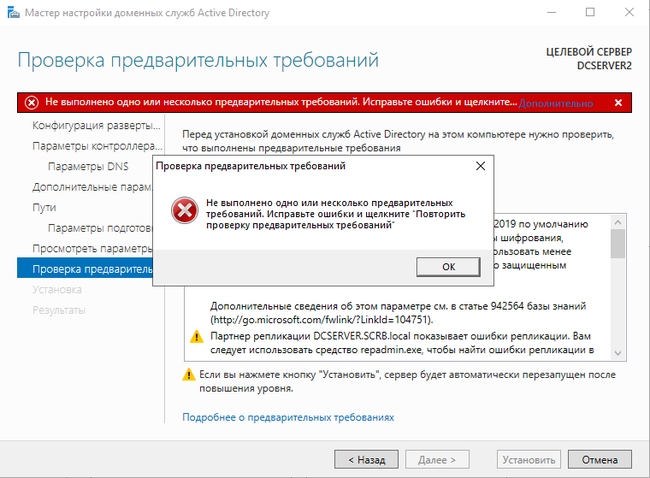

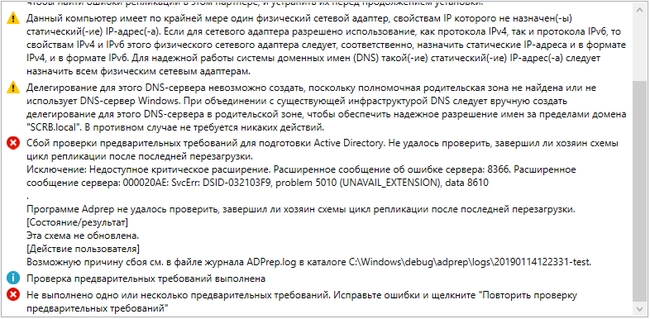

Во время проверки предварительных данных вылез «подводный камень». Не выполнено одно или несколько предварительных требований. Исправьте ошибки и щелкните «Повторить проверку предварительных требований».

Критическая ошибка отмечена красным кружком с крестиком и звучит так:

Сбой проверки предварительных требований для подготовки Active Directory. Не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки.

Исключение: Недопустимое критическое расширение. Расширенное сообщение об ошибке сервера:8366. Расширенное сообщение сервера:000020AE: SvcErr: DSID-032103F9, problem 5010 (UNAVAIL_EXTENSION), data 8610.

Программе Adprep не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки. Эта схема не обновлена.

Возможную причину сбоя см. в файле журнала ADPrep.log в каталоге C:Windowsdebugadpreplogs2019114122331-test.

Для устранения этой ошибки есть два варианта:

1.Устранить из домена все следы контроллера домена, с которым не прошла репликация.

2.Запустить этот контроллер домена, если он еще «живой», и подождать, пока пройдет репликация.

Воспользуемся вторым вариантом, так как сервер с именем WIN-SRV-ST в нашей сети еще не был деинсталирован и его можно запустить.

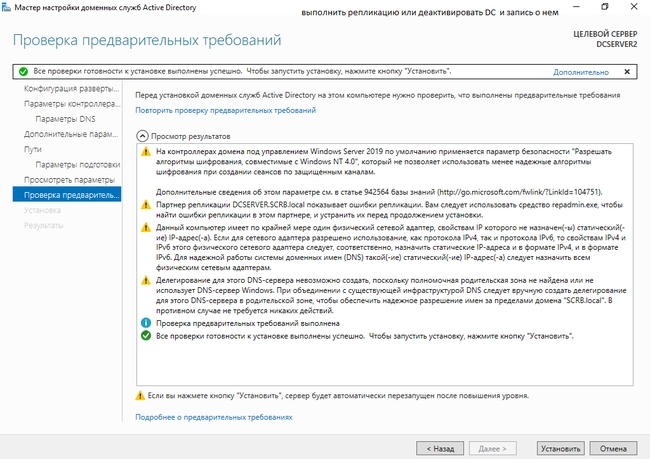

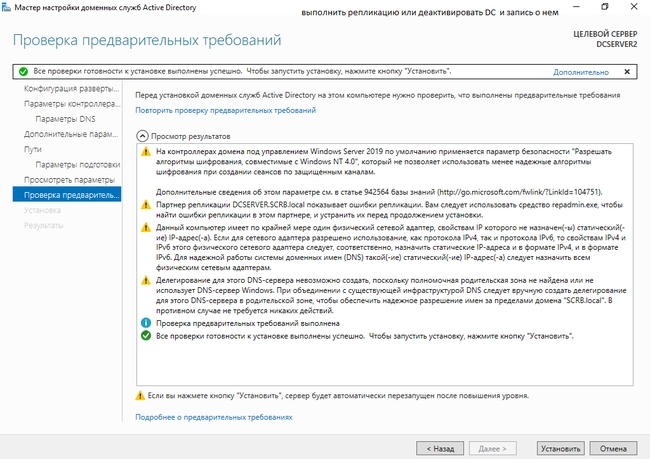

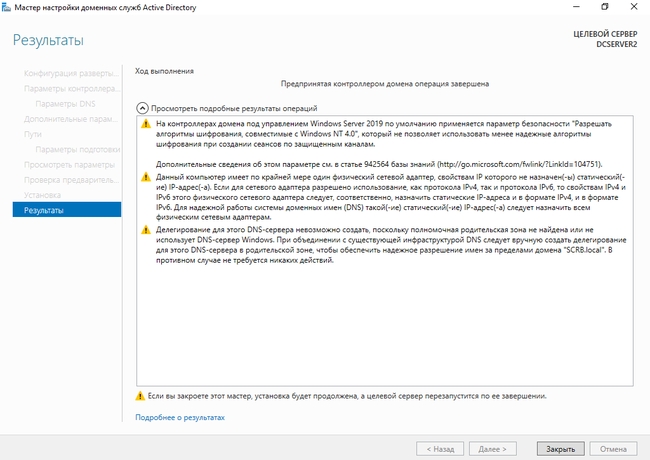

После запуска старого резервного контроллера домена на виртуальной машине проверка предварительных требований была пройдена. Жмем кнопку >>Установить.

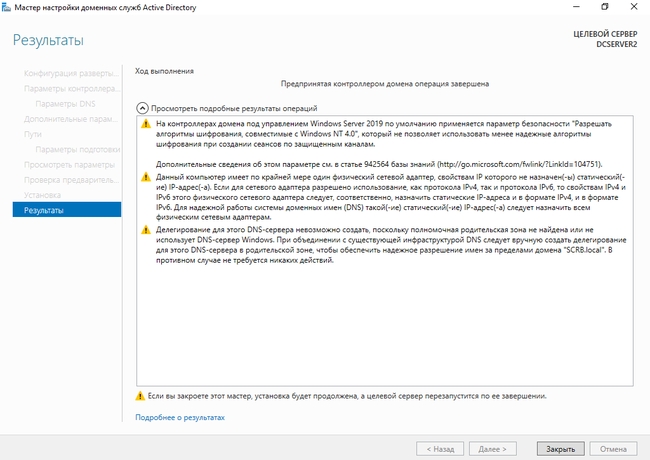

Окно Результаты можно закрыть. Пройдет установка и сервер автоматически перезагрузится.

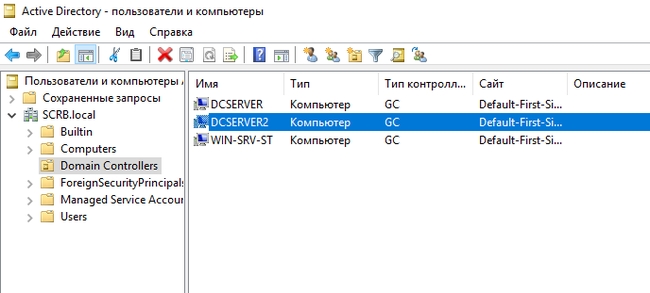

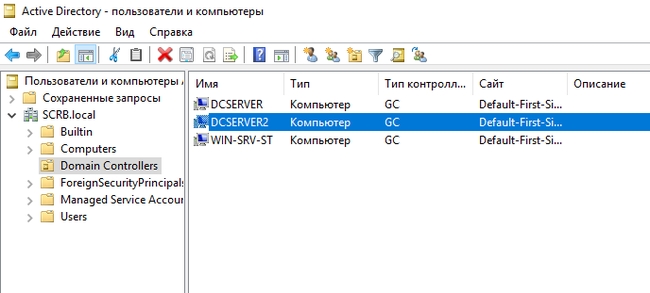

После перезагрузки в Active Directory – пользователи и компьютеры, можно увидеть новый контроллер домена DCSERVER2.

Контроллер домена работает. Можно проверить пользователей, они все на месте.

Переходим к удалению предыдущего резервного контроллера домена с ОС Windows Server 2008R2 (WIN-SRV-ST, третий в списке) для того, чтоб разобрать главный сервер на ремонт.

Для построение отказоустойчивой инфраструктуры Active Directory и распределения нагрузки необходимо иметь как минимум два контроллера домена. Также рекомендуется создавать дополнительные контроллеры домена на удаленных площадках. В этой статье мы рассмотрим, как развернуть дополнительный контроллер домена в существующем домене AD.

Содержание:

- Подготовка Windows Server перед развертыванием DC

- Установка роли Active Directory Domain Services (ADDS)

- Повышение сервера до контроллера домена Active Directory

- Проверка состояние нового контроллера домена

Подготовка Windows Server перед развертыванием DC

Разверните новый сервер (физический или виртуальный) с Windows Server. Рекомендуется использовать одинаковые версии Windows Server на всех DC. В нашем примере это Windows Server 2019.

Не рекомендуется устанавливать дополнительные службы или приложения на контроллер домена. На нем должны быть запущены только роли DNS и ADDS (допускается размещение DHCP сервера), а также мониторинга и агенты систем резервного копирования контроллера домена (если используются). Можно использовать режим Server Core для развертывания DC. Это уменьшит использование ресурсов и увеличит безопасность.

Выполните первоначальную настройку нового Windows Server

Задайте имя контроллера домена, соответствующее вашей инфраструктуре через Server Manager или с помощью команды PowerShell. Например, spb-dc02:

Rename-Computer -NewName spb-dc02

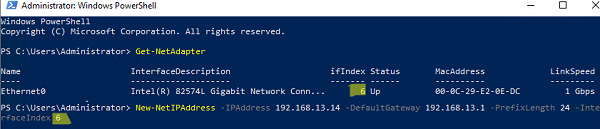

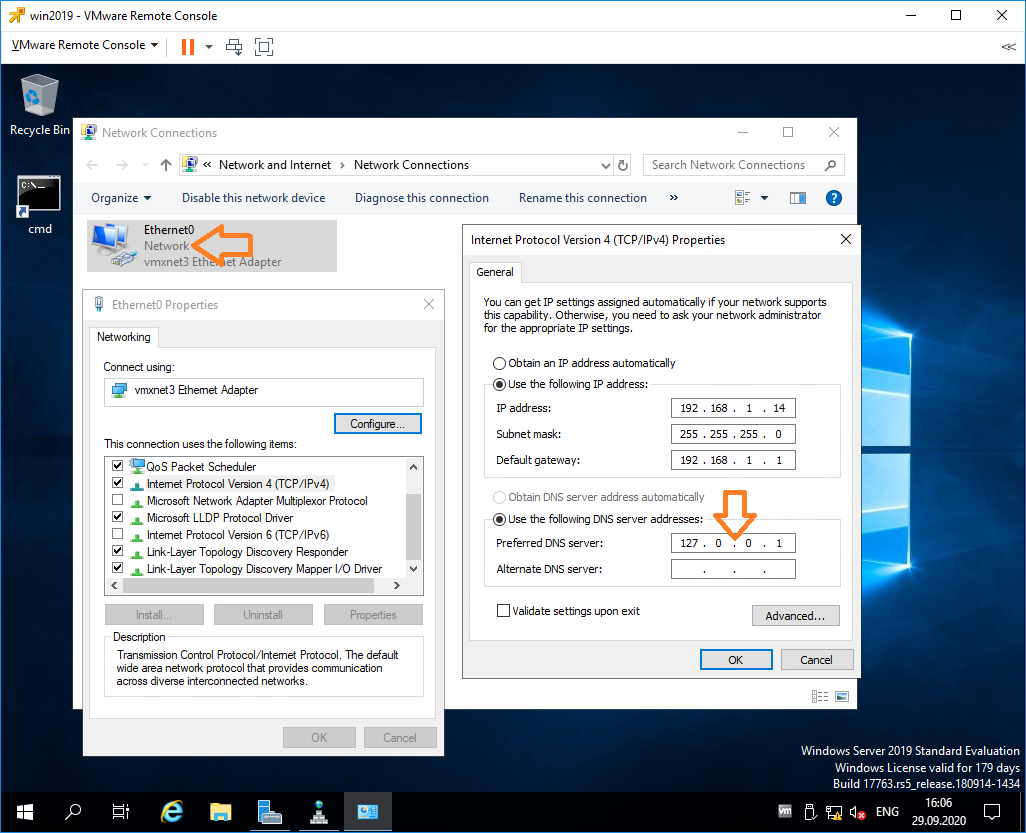

Задайте статический IP адрес серверу, укажите настройки DNS. В качестве предпочитаемого DNS сервера укажите IP адрес

127.0.0.1

(для более быстрого выполнения DNS запросов), а в качестве альтернативного – IP адрес ближайшего контроллера домена в этом же сайте AD. Можно задать настройки IP и DNS с помощью PowerShell:

Get-NetAdapter

New-NetIPAddress -IPAddress 192.168.13.14 -DefaultGateway 192.168.13.1 -PrefixLength 24 -InterfaceIndex 6

Set-DNSClientServerAddress -InterfaceIndex 6 -ServerAddresses ("127.0.0.1","192.168.10.14")

Задайте часовой пояс, проверьте что на сервере задано корректное время.

Установите обновления Windows (можно установить обновления с локального WSUS сервера или через Windows Update). Для установки обновления Windows можно использовать PowerShell модуль PSWindowsUpdate.

Включите RDP доступ, добавьте ваш Windows Server в домен Active Directory и перезагрузите Windows:

Add-Computer -DomainName winitpro.loc

Restart-Computer -force

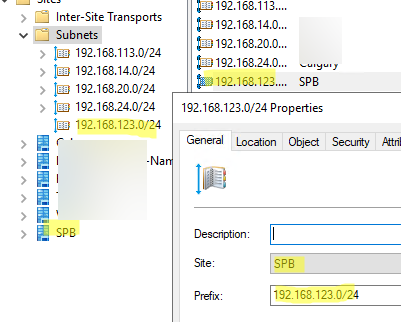

Если вы разворачиваете DC для новой удаленной площадки, откройте консоль Active Directory Sites & Services (

dssite.msc

), создайте новый сайт и привяжите к нему IP подсети клеиентов, которые будет обслуживать ваш DC.

Установка роли Active Directory Domain Services (ADDS)

После предварительной подготовки Windows Server, вы можете установить на нем роль ADDS. Откройте Server Manager, выберет Manage -> Add Roles and Features -> Server Roles -> отметьте Active Directory Domain Services.

Можно установить роль ADDS с помощью PowerShell:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

Проверьте, что что роль AD-Domain-Services установлена:

Get-WindowsFeature -Name *AD-Domain

Повышение сервера до контроллера домена Active Directory

После установки роли ADDS, вы можете повысить ваш Windows Server от рядового члена до контроллера домена.

В консоли Server Manager щелкните по ссылке Promote this server to a domain controller.

Укажите, что вы хотите добавить дополнительный контроллер домена в существующий домен: Add a domain controller to an existing domain.

Выберите что на этом сервере нужно установить DNS сервер и активировать роль Global Catalog.

Затем задайте пароль восстановления Directory Services Restore Mode (DRSM).

Если вы планируете развернуть контроллер домена для чтения, отметьте опцию RODC (read-only domain controller). В данном случае мы не используем этот режим, и разворачиваем обычный RW DC.

Выберите сайт AD, в который нужно поместить новый DC (в нашем примере мы выбрали сайт SPB, который создали ранее).

Пропустите шаг с делегацией DNS сервера.

Далее вы можете выбрать ближайший контроллер домена, с которого нужно выполнить репликацию на ваш новый DC. Если все DC находятся близко и не подключены через WAN каналы, выберите Any domain controller. Первоначальная репликация каталога и SYSVOL на новый DC может вызвать повышенную нагрузку на WAN каналы.

Для развертывания нового DC на площадке с плохим или нестабильным каналом связи можно использовать режим IFM (Install from media). В этом случае вам нужно сформировать снимок раздела домена и SYSVOL на любом DC, скопировать его на физический носитель и передать носить в филиал для развертывания нового DC.

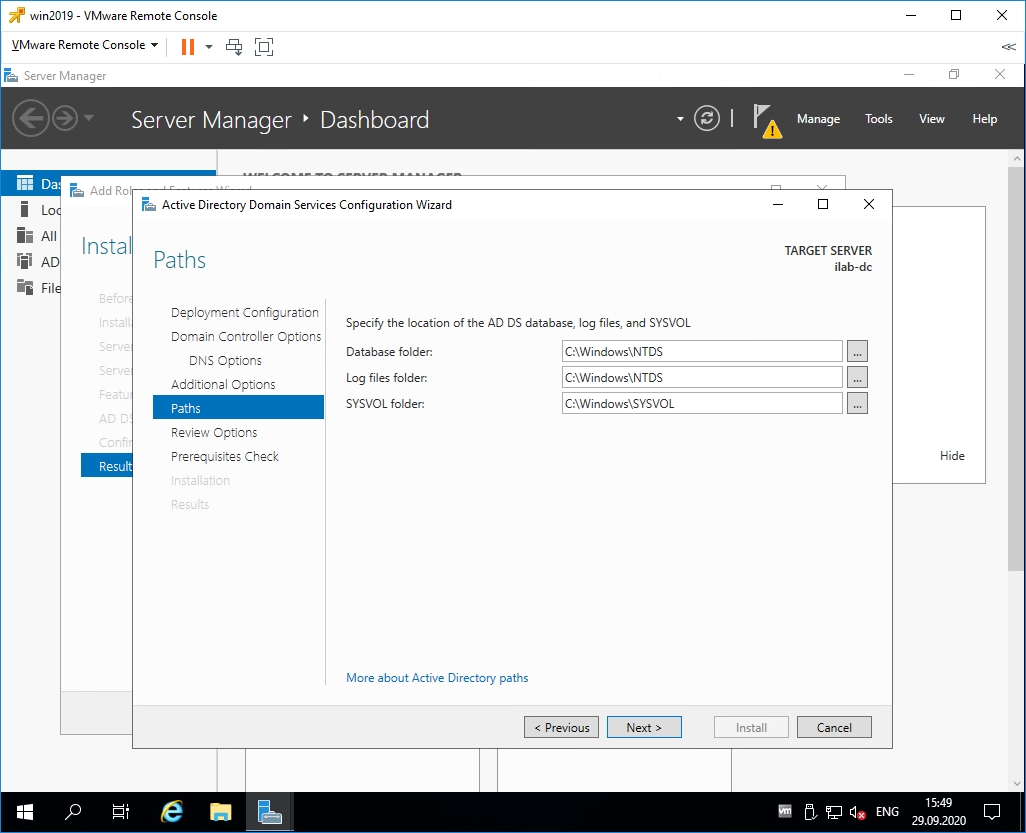

Затем укажите пути к каталогам базы данных ADDS (ntds.dit) и sysvol. В большинстве случаев можно оставить пути по умолчанию:

-

C:WindowsNTDS -

C:WindowsSYSVOL

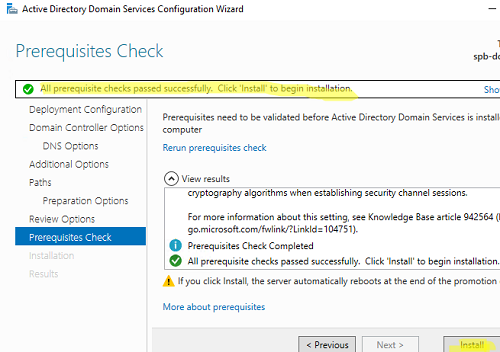

Запустится проверка. Если все предварительные требования выполнены, появится надпись:

All prerequisite checks passed successfully.

Нажмите Install чтобы повысить сервер до DC.

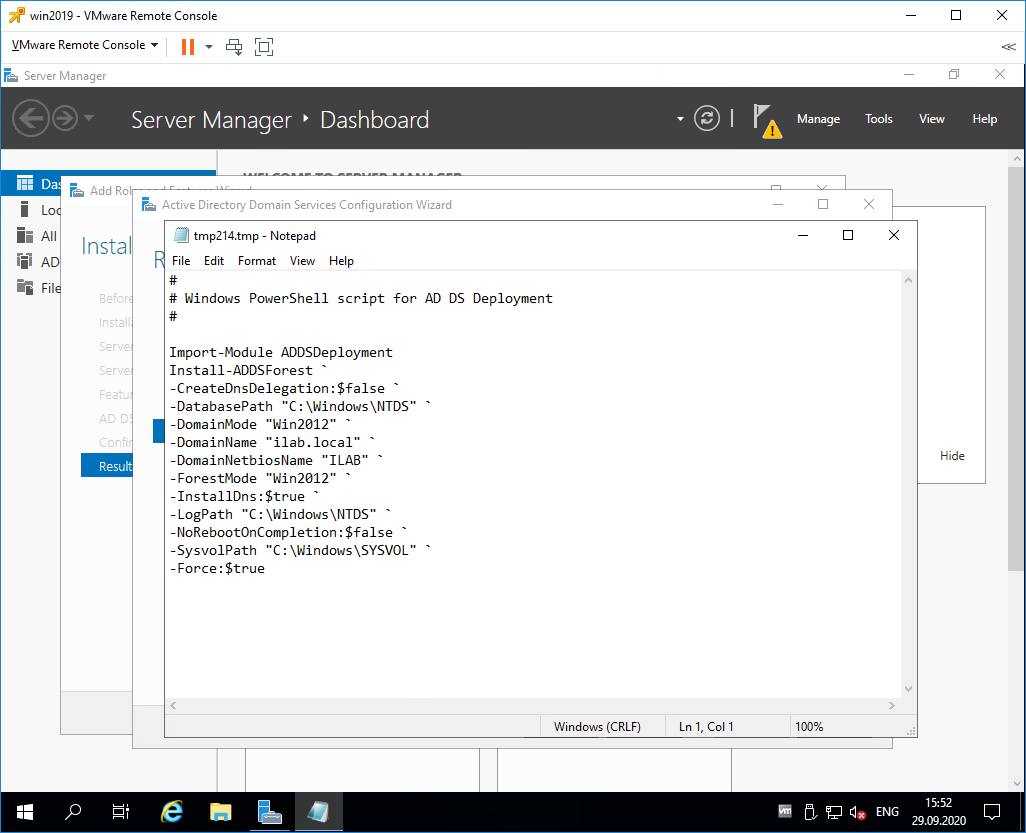

Можно использовать PowerShell для развертывания нового контроллера домена. Все описанные выше настройки можно задать следующей командой:

Import-Module ADDSDeployment

Install-ADDSDomainController -NoGlobalCatalog:$false -CreateDnsDelegation:$false -CriticalReplicationOnly:$false -DatabasePath "C:WindowsNTDS" -DomainName "winitpro.loc" -InstallDns:$true -LogPath "C:WindowsNTDS" -NoRebootOnCompletion:$false -SiteName "SPB" -SysvolPath "C:WindowsSYSVOL" -Force:$true

После завершения установки, сервер будет автоматически перезагружен.

Проверка состояние нового контроллера домена

После установки нового DC нужно проверить его состояние и корректность репликации в Active Directory.

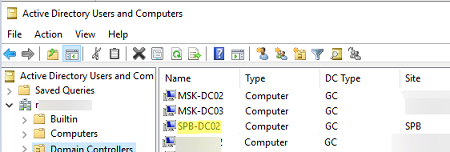

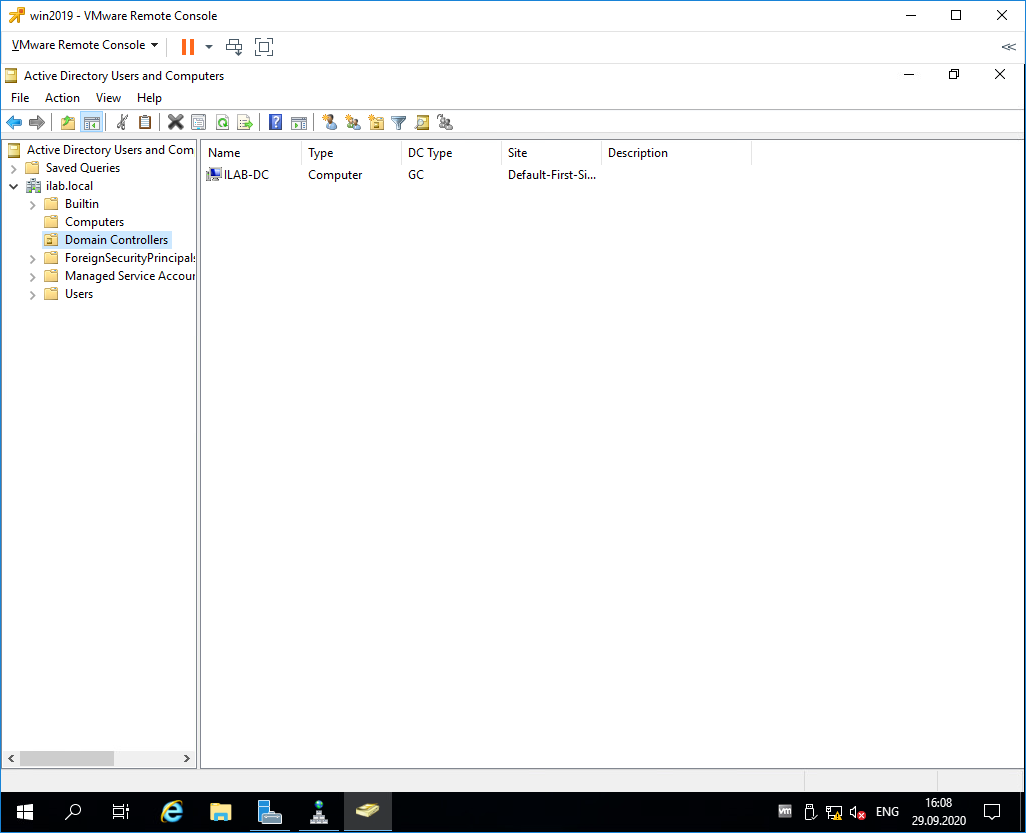

В первую очередь проверьте, что новый контроллер домена появится в разделе Domain Controllers консоли ADUC.

Также можно получить информацию о вашем новом DC с помощью командлета из модуля AD PowerShell:

Get-ADDomainController -Identity "SPB-DC02"

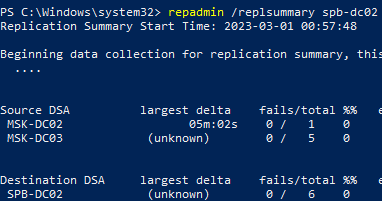

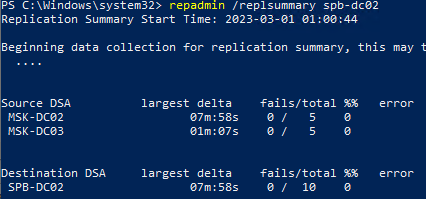

Проверьте состояние репликации между контроллерами домена домене с помощью команд:

repadmin /showrepl *

repadmin /replsummary

Можно получить информацию о партнерах по репликации для конкретного DC:

repadmin /replsummary spb-dc02

В моем случае в значении largest delta было указано unknown. Обычно это связано с тем, что репликация еще не завершена. Вы можете подтолкнуть репликацию с помощью консоли Active Directory Sites and Services. Разверните ваш сайт, выберите ваш DC, разверните NTDS Settings, щелкните по связи и выберите Replicate All.

Либо вы можете инициировать полную репликацию командой:

repadmin /syncall

Проверьте что ошибок репликации нет.

Теперь ваш новый DC может обслуживать клиентов и использоваться в качестве logonserver для компьютеров из привязанных IP подсетей/сайта.

В завершении оставлю еще несколько ссылок на статье, которые должны быть полезны для администраторов AD:

- Перенос FSMO ролей

- Корректное удаление контроллера домена

- Управление групповыми политиками (GPO) в Active Directory

- Как переименовать домен AD?

- Сброс пароля администратора домена

Содержание

- PC360

- Ремонт/настройка ПК и окружающих его устройств.

- Установка резервного контроллера домена на Windows Server 2019.

- Установка и настройка контроллера домена Active Directory на базе Microsoft Windows Server 2019 Standart

- Оглавление

- Введение

- Настройка сетевого интерфейса Active Directory 2019

- Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

- Разворачиваем Active Directory всеми возможными методами

- Устанавливаем роль

- Повышаем сервер до контроллера домена

- Управляем доменом

- Создание нового пользователя

- Включить пользователя

- Добавляем пользователя в группу

- Вывод:

- Windows Server 2019 — установка контроллера домена

- Подготовительные работы

- Установка роли Active Directory Domain Services

- Первоначальная настройка контроллера домена

PC360

Ремонт/настройка ПК и окружающих его устройств.

Установка резервного контроллера домена на Windows Server 2019.

В связи с очень сильной бюджетностью организации и отсутствием резервного сервера и даже резервных ПК, которые хранятся на складе и в любую минуту могут быть использованы, на один администраторский компьютер ADMIN-PC, с параметрами немного лучше, чем у всех остальных в сети, пришлось переносить сервера, на время ремонта основного сервера с несколькими виртуальными машинами. Виртуальные машины этот компьютер не потянет, поэтому решено было установить несколько ОС и запускать их по очереди. Одновременно они могут понадобиться только в аварийной ситуации и к тому же это на непродолжительное время. Рассмотрим установку нескольких ОС на один ПК и затем установим на него контроллер домена Windows Server 2019.

Подготавливаем ПК. Устанавливаем в него несколько жестких дисков HDD и размечаем их как нам требуется. На один HDD желательно устанавливать одну ОС, чтоб в случае поломки HDD, масштабы не были слишком масштабными. В нашем случае это выглядит как на фото ниже.

Создаем по инструкции загрузочную флэшку с Windows Server 2019.

Вставляем загрузочную флэшку в USB-разъем. Запускаем ПК, через BootMenu выбираем флэшку и нажимаем загрузку с неё.

Выбираем Windows Server 2019 Standard (возможности рабочего стола).

Выбираем нужный HDD. Короче говоря, устанавливаем операционную систему стандартным методом до момента перезагрузки системы.

После перезагрузки ПК система не отобразилась в диспетчере загружаемых ОС.

Нужно отметить, что до начала установки этой ОС в ADMIN-PC уже были установлены Windows 7, Windows 10 и Windows Server 2012. Запускаем любую из установленных ранее ОС. Если нет возможности запустить ни одну из операционных систем, тогда нужно править загрузчик вручную. Это отдельный случай.

Загрузив, допустим, Windows 7, скачиваем и запускаем программу для редактирования загрузки EasyBCD.

Выбираем пункт меню – Добавить запись.

Операционные системы – Windows.

Тип – Windows Vista/7/8, в бесплатной версии Win10 нет, поэтому оставляем так.

Имя – любое понятное для нас, латиницей.

Диск – указываем диск, на который начали устанавливать WinSrv2019.

Нажимаем кнопку «Добавить». После этого на вкладке «Текущие настройки» можно убедиться, что добавился дополнительный пункт в загрузочное меню с нашим новым сервером.

В пункте меню «Редактировать меню загрузки» можно поправить отображаемое при загрузке имя ОС и отметить галочкой, какая система будет загружаться по умолчанию.

Нажимаем кнопку «Сохранить». Перезагружаем ПК и проверяем выполненные настройки. Выбираем из появившегося списка Windows Server 2019 и ждем пока завершится установка ОС.

Нажимаем кнопку «Сохранить». Перезагружаем ПК и проверяем выполненные настройки. Выбираем из появившегося списка Windows Server 2019 и ждем пока завершится установка ОС.

По внешнему виду ОС очень похожа на Windows 10.

Переименовываем сервер. В нашей сети он будет известен как DCSERVER2. Антивирус можно не ставить т.к. есть встроенный Windows Defender.

Подключаем сервер в локальную сеть, назначаем статический IP-адрес. DNS от основного контроллера домена.

Переходим к настройке контроллера домена.

Запускаем диспетчер серверов, в панели мониторинга нажимаем – Добавить роли и компоненты. Откроется мастер добавления.

Перед началом работы >> Далее.

Тип установки – Установка ролей и компонентов >> Далее.

Выбор сервера – выбираем требуемый DCSERVER2 >> Далее.

Роли сервера – отмечаем галочками DNS-сервер и Доменные службы Active Directory >>Добавить компоненты >> Далее. DHCP в нашей сети не используется.

Ждем установку, если понадобится перезагружаем сервер.

Повысим роль сервера до контроллера домена. В диспетчере серверов нажимаем на флажок, затем в раскрывшемся меню выбираем – Повысить роль этого сервера до уровня контроллера домена.

В первом пункте мастера настройки доменных служб Active Directory выбираем – Добавить контроллер домена в существующий домен.

Напротив надписи Домен нажимаем кнопку «Выбрать». Выбираем нужный домен, у нас SCRB.local. Вводим учетные данные администратора из домена. >>Далее.

Следующим пунктом придумываем пароль для режима восстановления служб каталогов DSRM. Можно оставить галочку напротив надписи Глобальный каталог. >>Далее.

Делегирование для этого DNS-сервера невозможно создать… >>Далее.

Дополнительные параметры – указываем источник репликации – основной контроллер домена DCSERVER.

Пути оставляем без изменения. >> Далее.

Параметры подготовки >> Далее.

Просматриваем выбранные параметры >> Далее.

Во время проверки предварительных данных вылез «подводный камень». Не выполнено одно или несколько предварительных требований. Исправьте ошибки и щелкните «Повторить проверку предварительных требований».

Критическая ошибка отмечена красным кружком с крестиком и звучит так:

Сбой проверки предварительных требований для подготовки Active Directory. Не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки.

Исключение: Недопустимое критическое расширение. Расширенное сообщение об ошибке сервера:8366. Расширенное сообщение сервера:000020AE: SvcErr: DSID-032103F9, problem 5010 (UNAVAIL_EXTENSION), data 8610.

Программе Adprep не удалось проверить, завершил ли хозяин схемы цикл репликации после последней перезагрузки. Эта схема не обновлена.

Возможную причину сбоя см. в файле журнала ADPrep.log в каталоге C:Windowsdebugadpreplogs2019114122331-test.

Для устранения этой ошибки есть два варианта:

1.Устранить из домена все следы контроллера домена, с которым не прошла репликация.

2.Запустить этот контроллер домена, если он еще «живой», и подождать, пока пройдет репликация.

Воспользуемся вторым вариантом, так как сервер с именем WIN-SRV-ST в нашей сети еще не был деинсталирован и его можно запустить.

После запуска старого резервного контроллера домена на виртуальной машине проверка предварительных требований была пройдена. Жмем кнопку >>Установить.

Окно Результаты можно закрыть. Пройдет установка и сервер автоматически перезагрузится.

После перезагрузки в Active Directory – пользователи и компьютеры, можно увидеть новый контроллер домена DCSERVER2.

Контроллер домена работает. Можно проверить пользователей, они все на месте.

Переходим к удалению предыдущего резервного контроллера домена с ОС Windows Server 2008R2 (WIN-SRV-ST, третий в списке) для того, чтоб разобрать главный сервер на ремонт.

Источник

Установка и настройка контроллера домена Active Directory на базе Microsoft Windows Server 2019 Standart

Оглавление

Введение

Сервер контроллера домена Active Directory (AD DS) — это служба катологов Microsoft, в которой хранятся информация о всех пользователях, при помощи которой можно гибко настраивать и организовывать централизованно управлять доступами пользователей.

Настройка сетевого интерфейса Active Directory 2019

Саму процедуру установки ОС я рассматривать не буду, так как там всё и так понятно 😎. После открываем настройки сетевого адаптера и указываем: IP адрес, маску и шлюз.

Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

После установки ОС запускаем Диспетчер серверов. Выбираем Управление | Добавить роли и компоненты. Выбираем тип установки Установка ролей и помпонентов и далее отмечаем галкой Доменные службы Active Directory. Дополнительные компоненты пока что можно не устанавливать, пропускаем. Даём согласие на установку, нажимаем кнопку Установить. Так, осталось дело за малым — повысить роль сервера до уровня контроллера домена.

Теперь выполняем через WIN + R команду:

После чего мы добавим в Диспетчер серверов пункт AD DS. Теперь открываем оснастку Active Directory — пользователи и компьютеры и вперёд! 🍾

Возможно вам будет полезна статья о том как из перенести всех пользователей из одного домена в другой Перенос всех пользователей в новый домен Active Directory.

Источник

Разворачиваем Active Directory всеми возможными методами

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Устанавливаем роль

RSAT или локальный сервер с GUI:

Переходим в добавление компонентов и выбираем AD DS.

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Копируем имя компонента и приступаем к установке.

Windows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

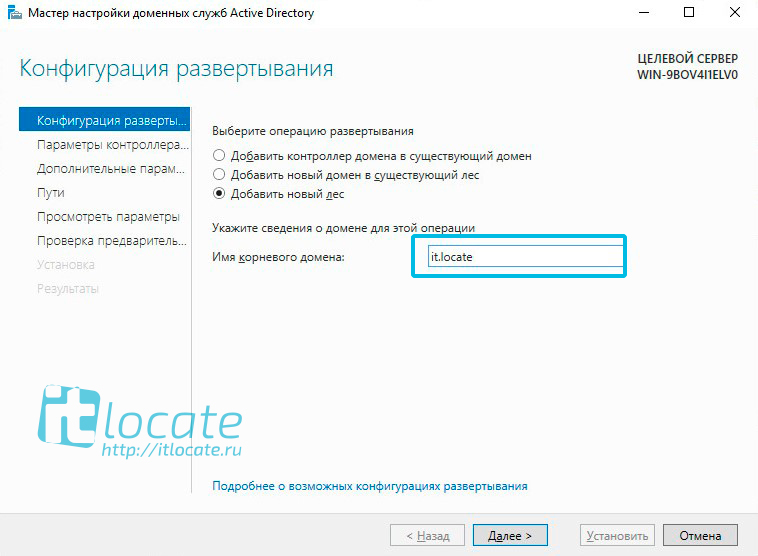

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

Любой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Как и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

Отличий между AD DC и Powershell никаких.

Включить пользователя

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Добавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

Получить группу со всеми свойствами можно так:

Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

Затем добавляем этот объект в группу:

Как видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Источник

Windows Server 2019 — установка контроллера домена

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

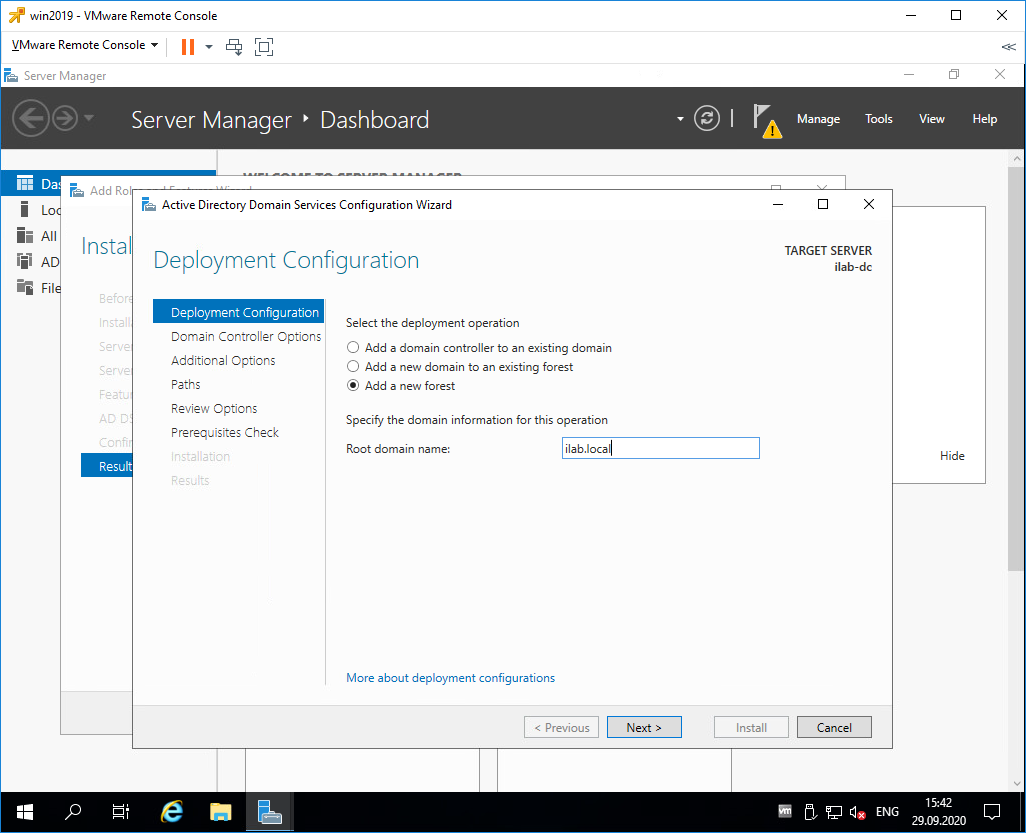

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

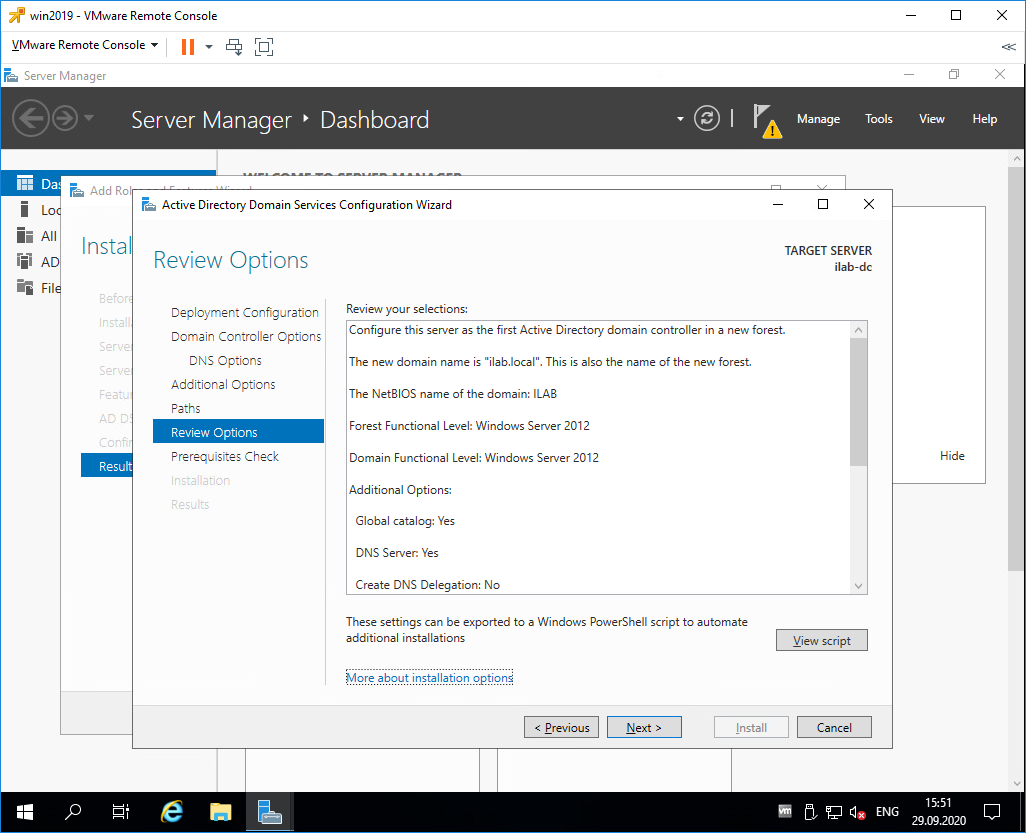

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

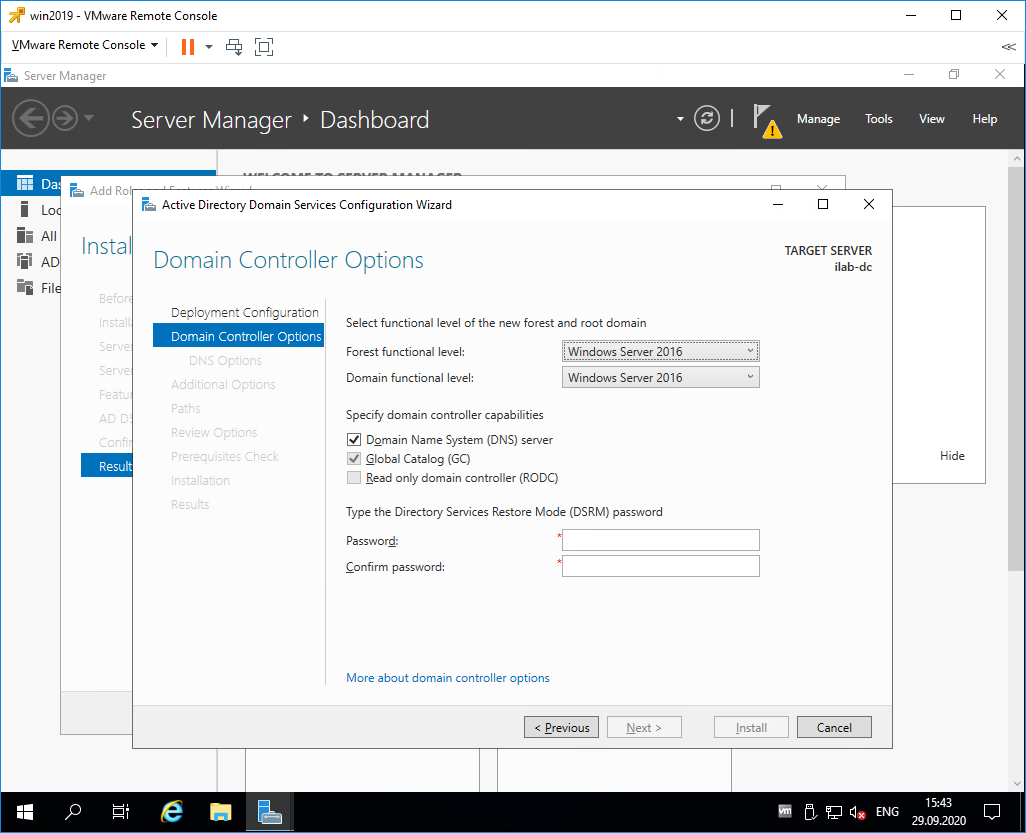

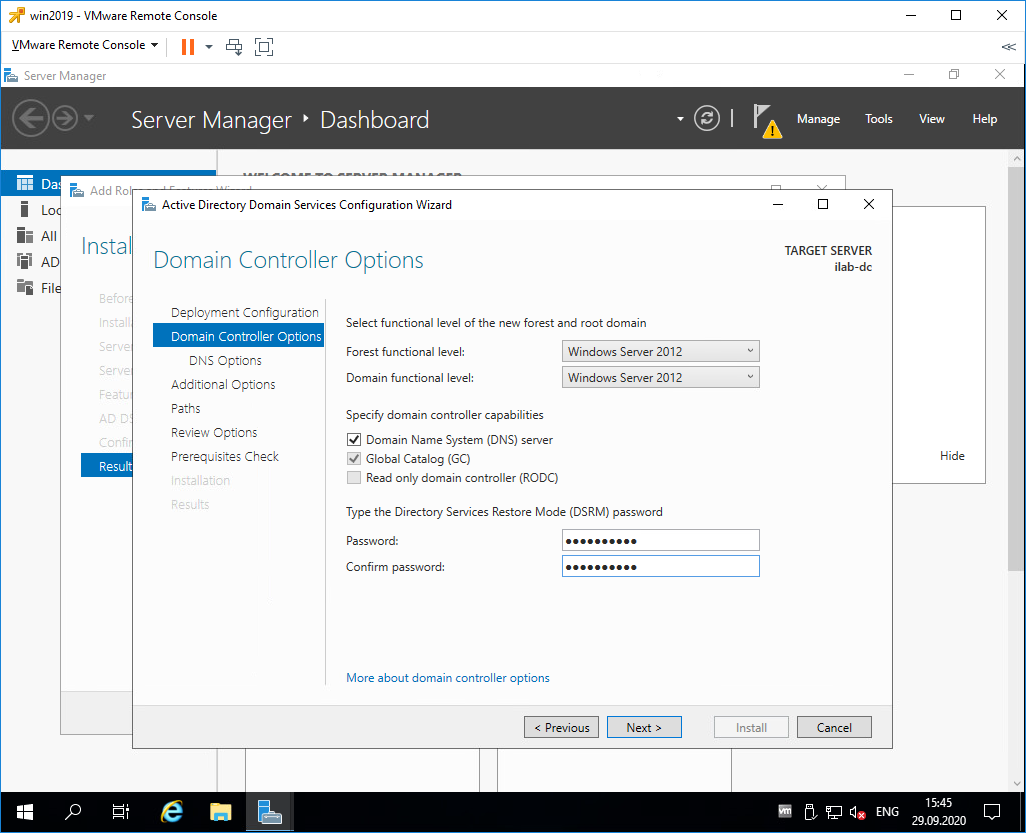

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found. «. Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

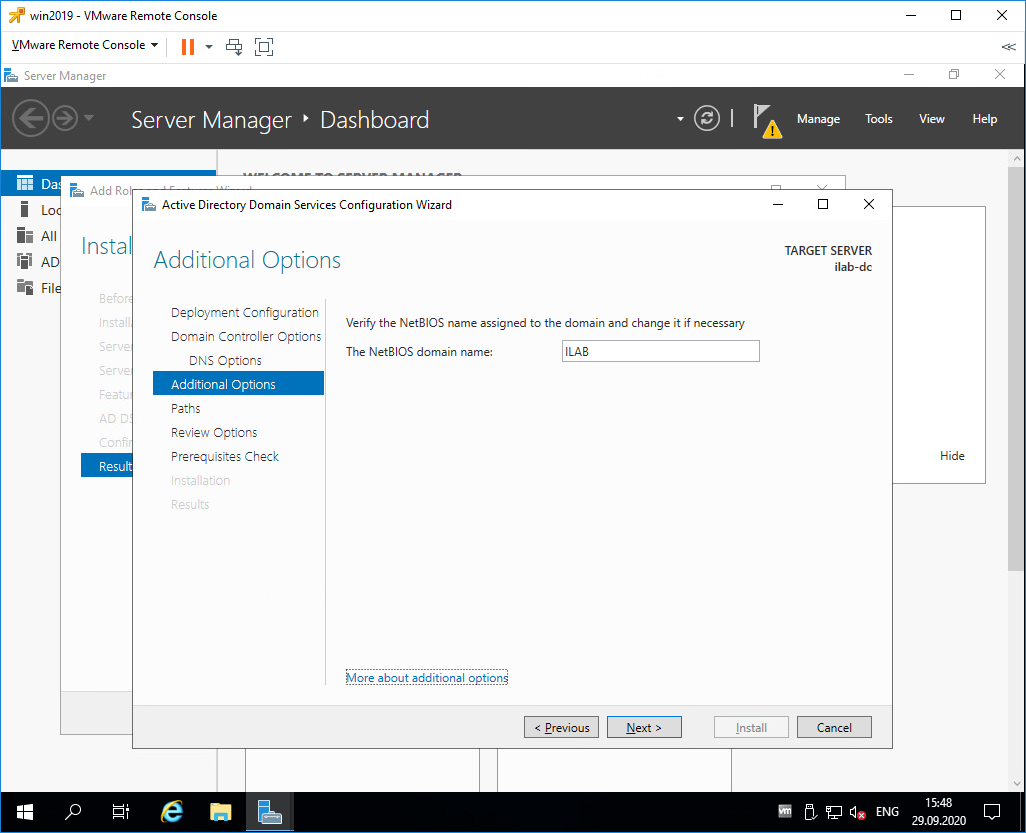

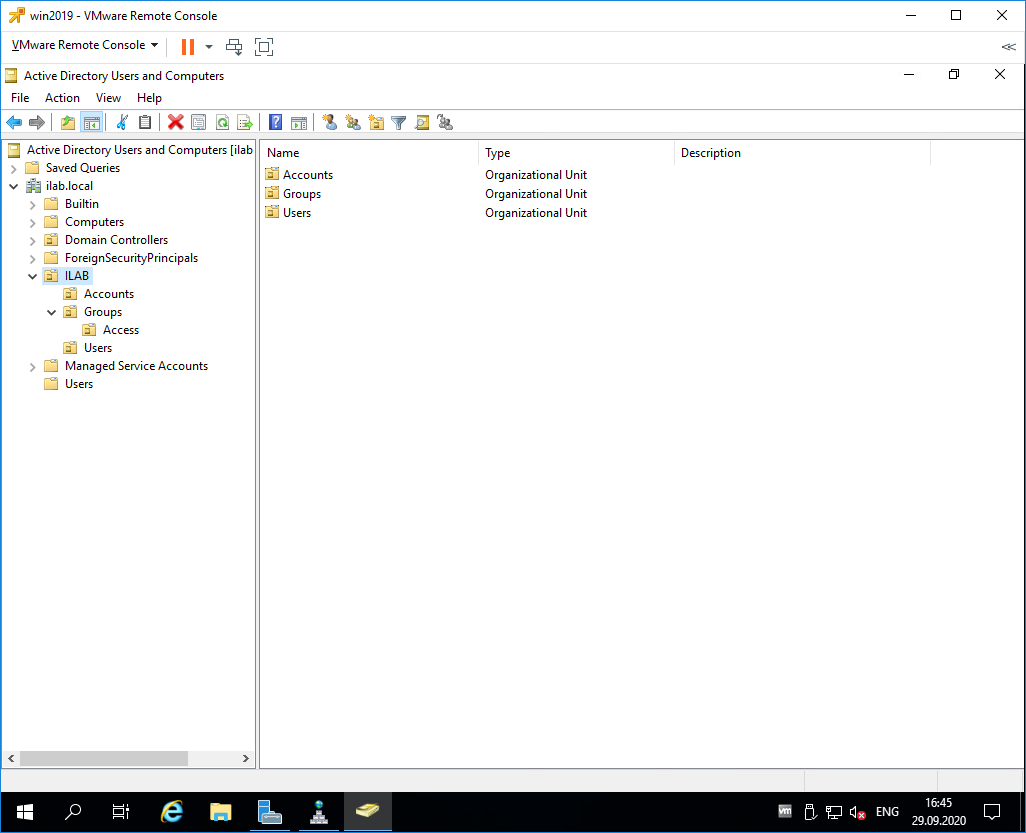

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

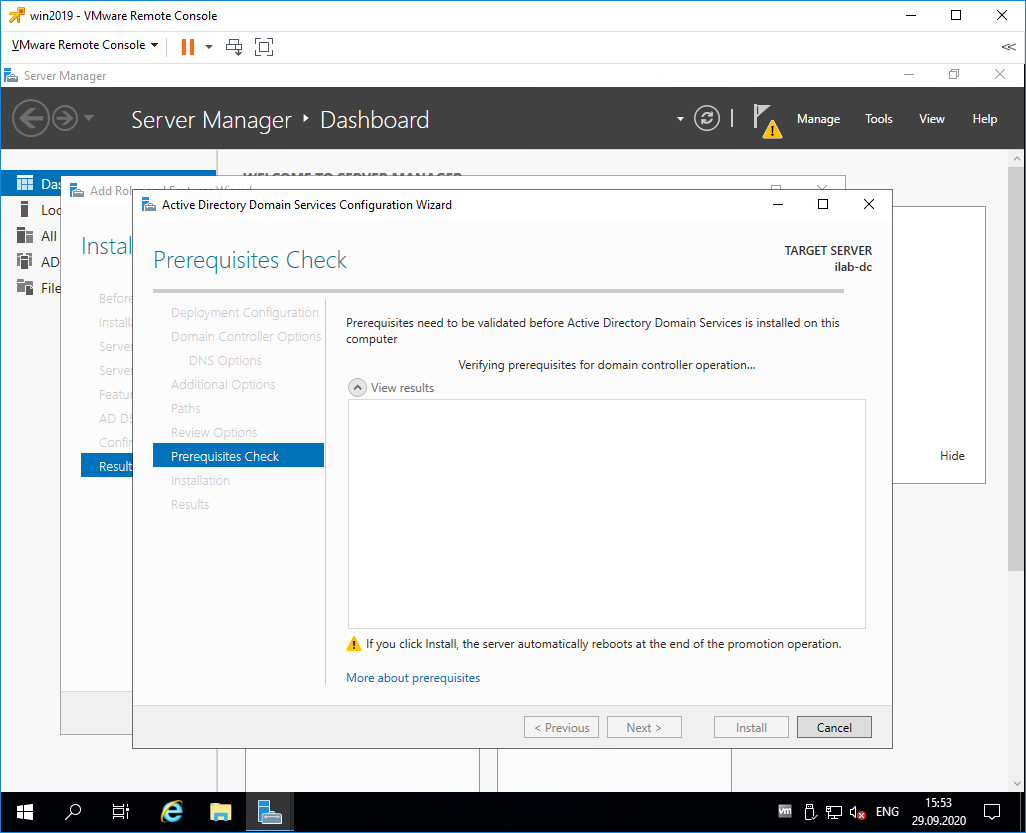

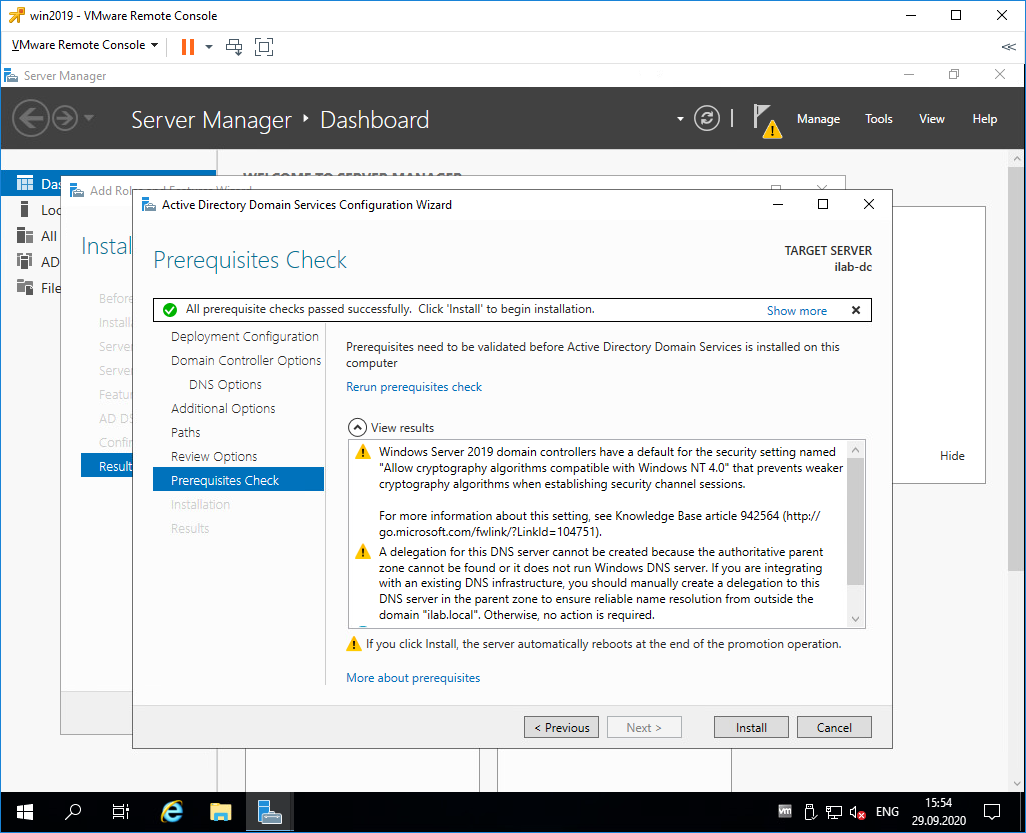

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

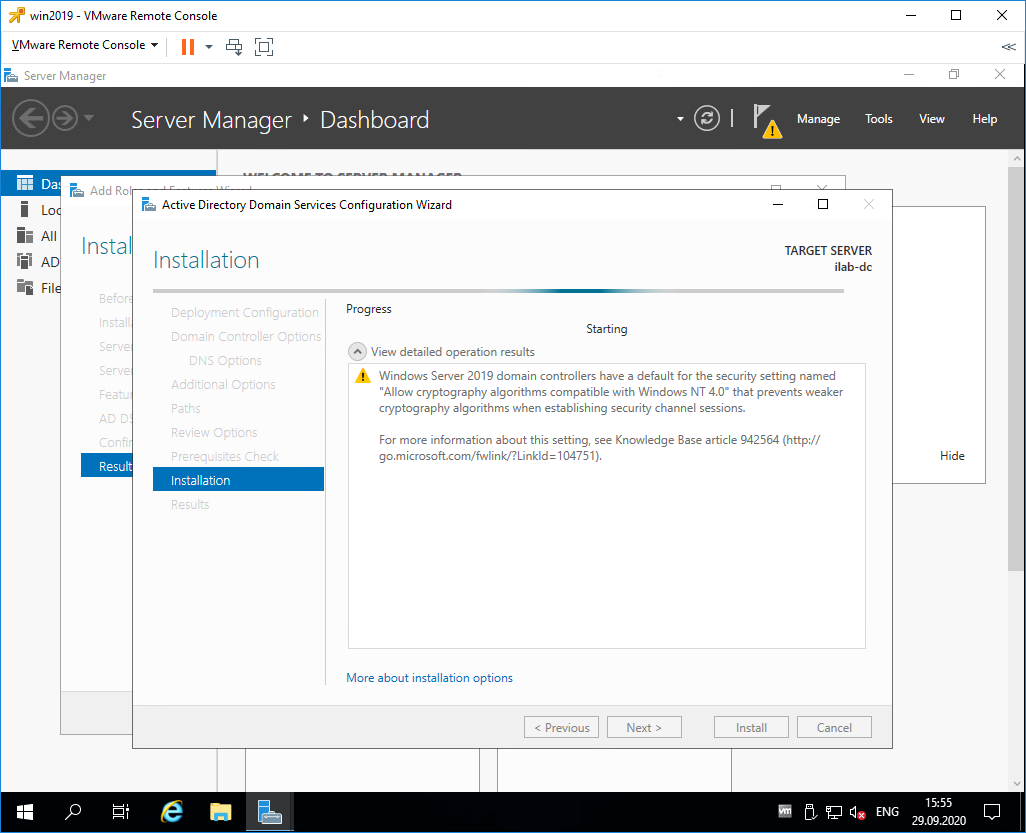

Начинается процесс установки.

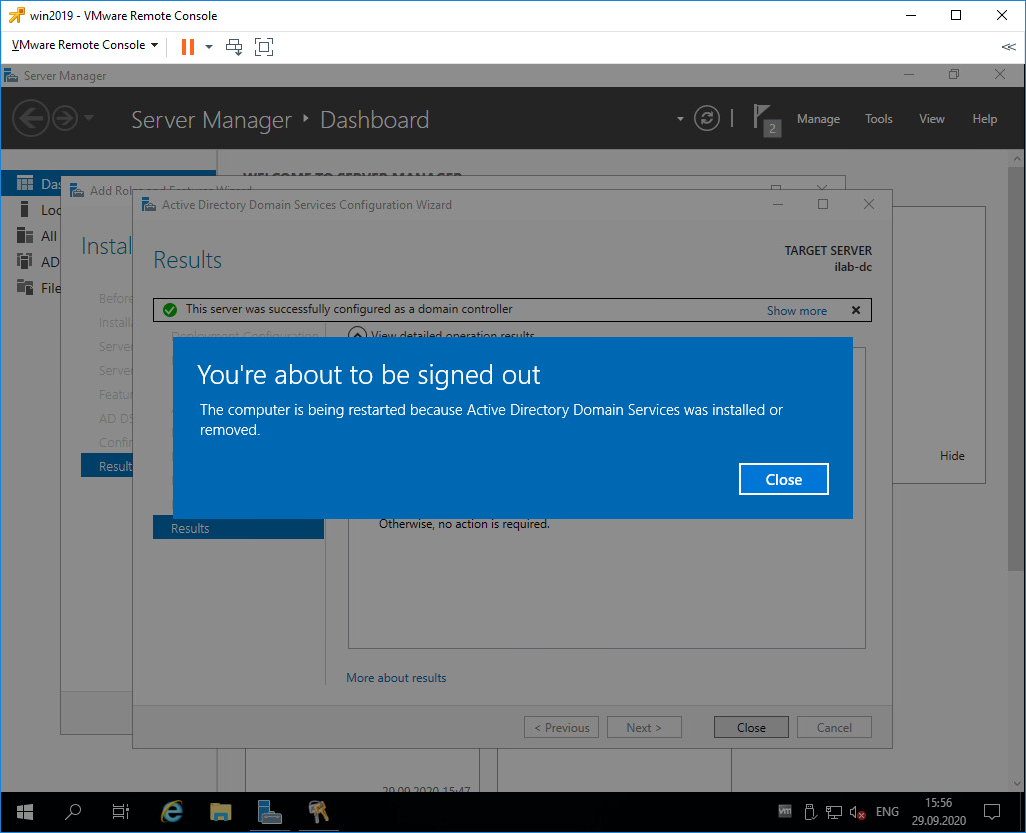

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

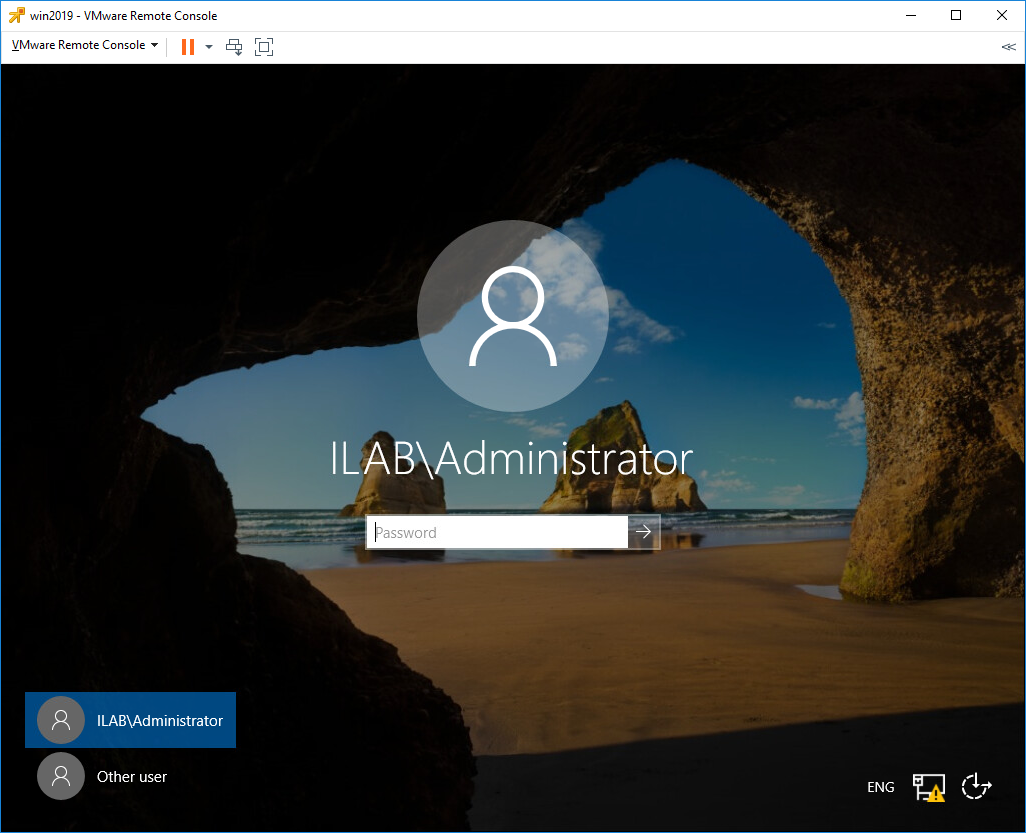

Наша учётная запись Administrator теперь стала доменной — ILABAdministrator. Выполняем вход.

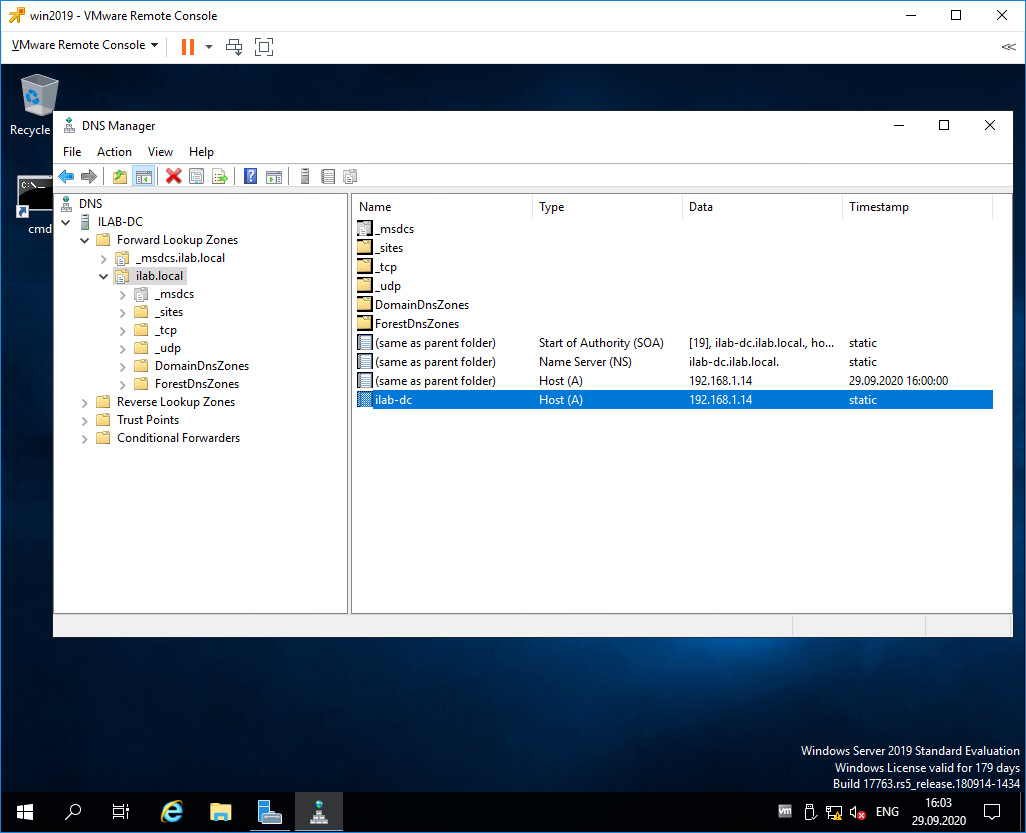

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

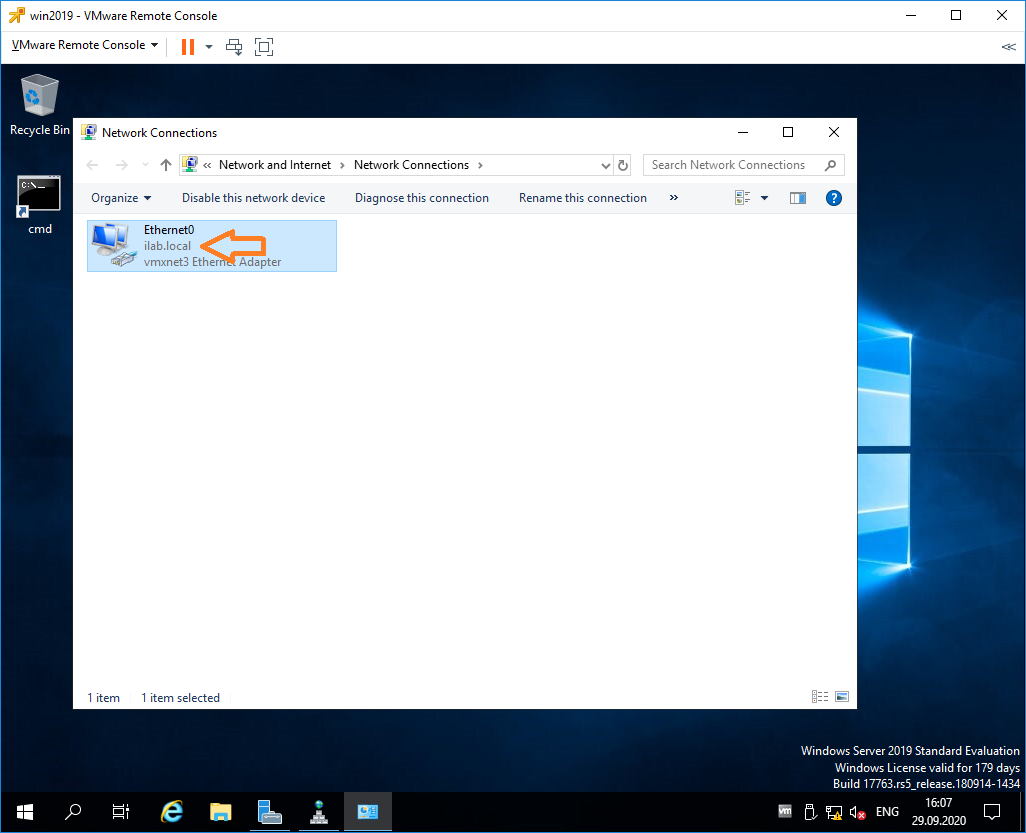

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

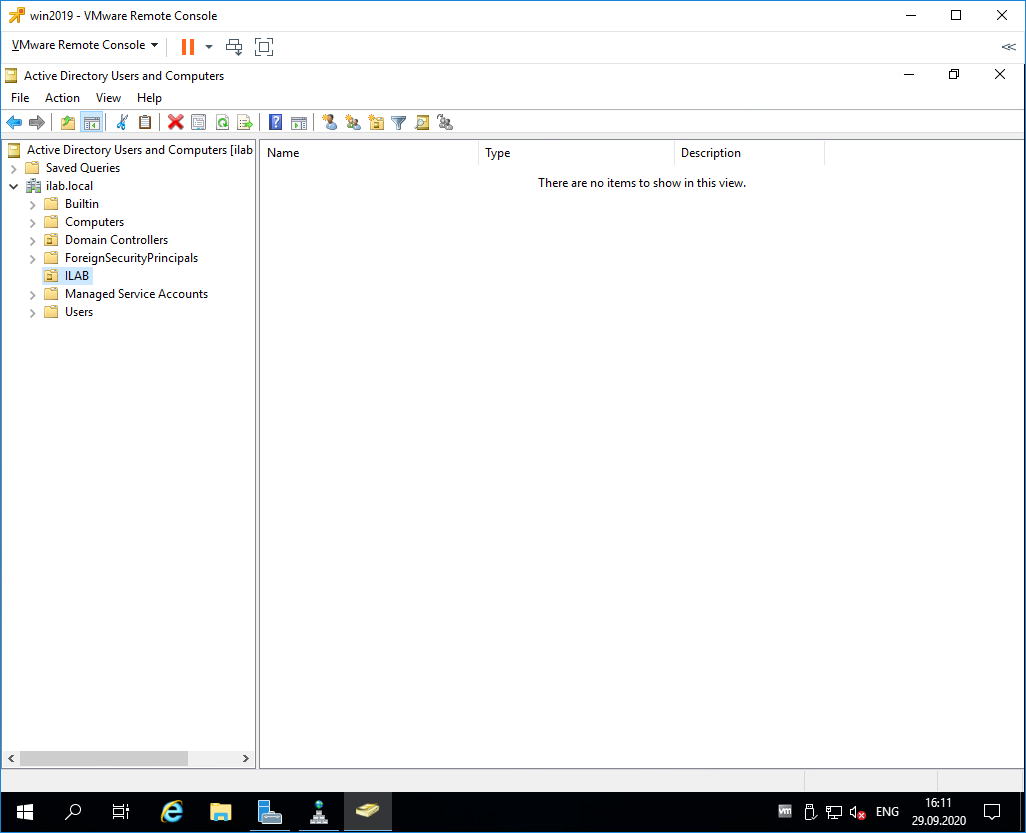

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

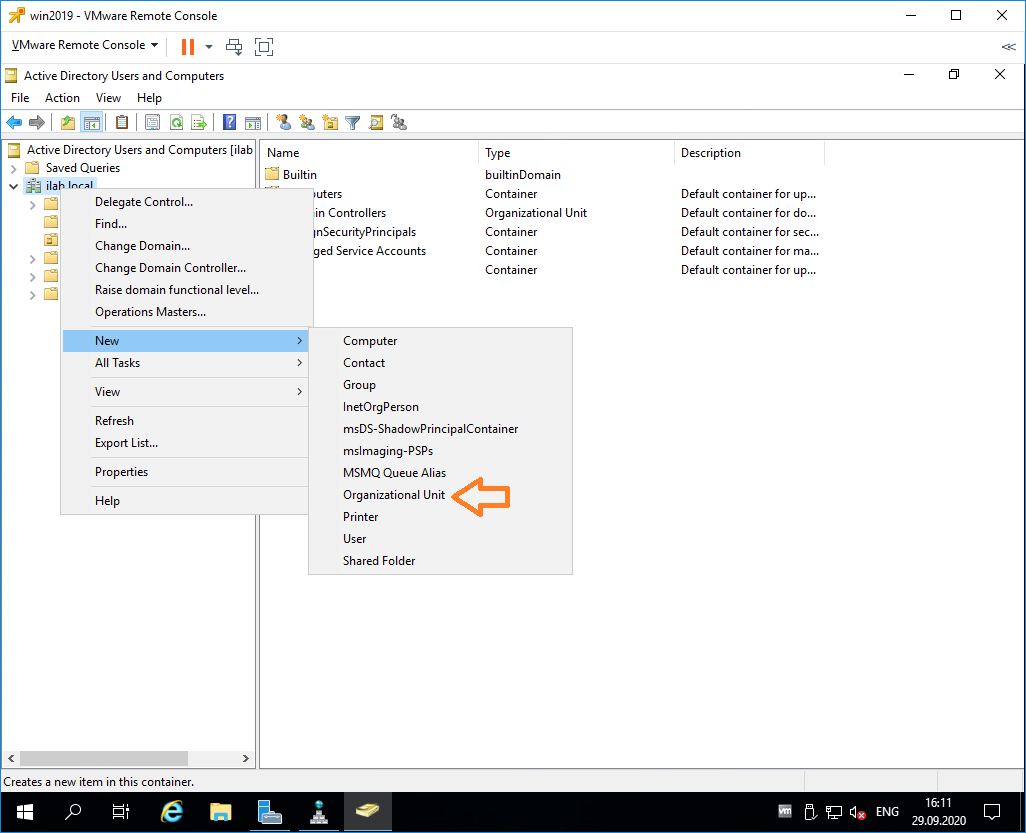

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Источник

В этой статье мы посмотрим, как создать резервную копию контроллера домена Active Directory на базе Windows Server 2019. Такая резервная копия DC позволит вам восстановить как отдельные объекты AD, так и домен целиком при возникновении проблем.

Несмотря на то, что сервисы Active Directory разработаны с учетом избыточности, администратору AD нужно разработать и внедрить четкую политику резервного копирования Active Directory.

Как минимум, необходимо создавать резервную копию DC с ролями FSMO и по одному DC на каждой площадке (филиале). Конкретные рекомендации по стратегии резервного копирования сильно зависят от архитектуры вашего домена и структуры сети.

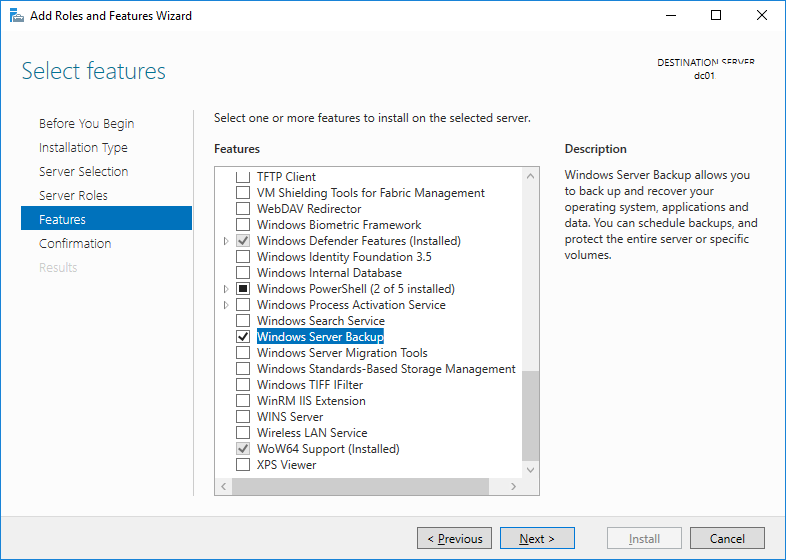

В Windows Server 2019 есть встроенный компонент Windows Server Backup, позволяющий создать резервную копию AD.

Запустите Server Manager на контроллере домена Windows Server и выберите Add Roles and Features. Затем нажмите Next несколько раз и выберите для установки компонент Windows Server Backup.

Также вы можете установить компонент WSB в Windows Server с помощью команды PowerShell:

Install-WindowsFeature -Name Windows-Server-Backup -IncludeAllSubfeature –IncludeManagementTools

Дождитесь окончания установки Windows Server Backup и нажмите Close.

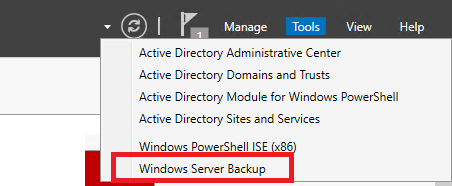

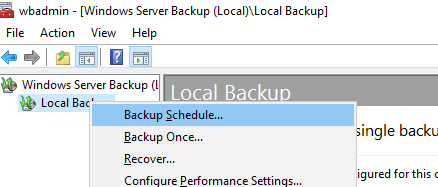

Теперь в Server Manager выберите Tools -> Windows Server Backup.

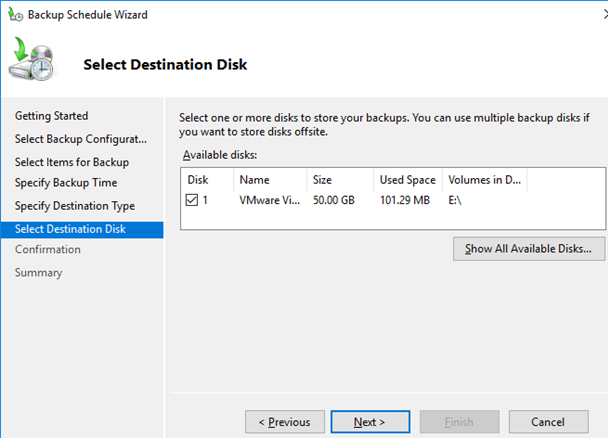

В левой панели выберите Local Backup, вызовите контекстное меню и выберите Backup Schedule.

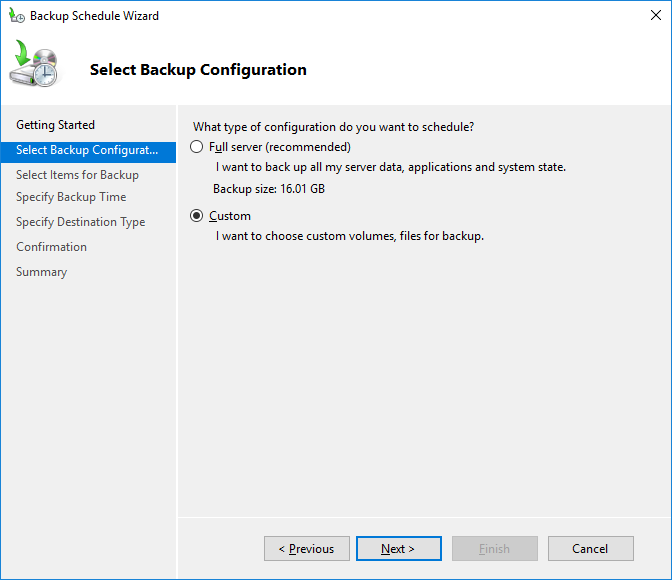

В настройках резервного копирования выберите Custom.

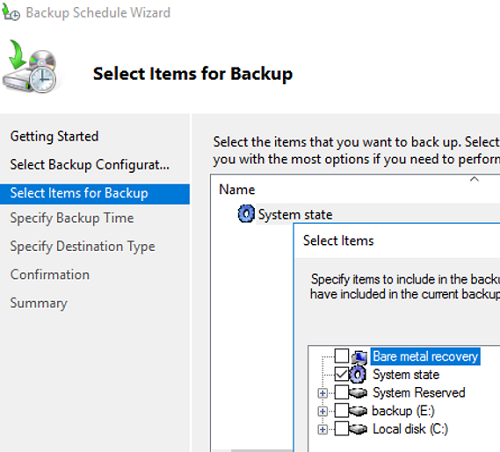

Для полного резевного копирования контоллера домена Active Directory нужно выбрать режим бэкапа System State. Такого образа вполне достаточно для восстановления контроллера домена Active Directory.

System State включает в себя:

- Базу Active Directory (ntds.dit)

- Каталог Sysvol (с объектами GPO)

- Встроенные DNS зоны со всеми записями

- Базу данных службы сертификации (Certificate Authority)

- Системные загрузочные файлы

- Реестр

- Базу данных службы компонентов (Component Services)

С помощью такого бэкапа вы сможете развернуть службы AD на том же самом сервере (не поддерживается восстановление ОС из system state backup на другом сервере). Если вы планируете восстанавливать контроллер домена на другом сервер, нужно выбрать опцию Bare metal recovery.

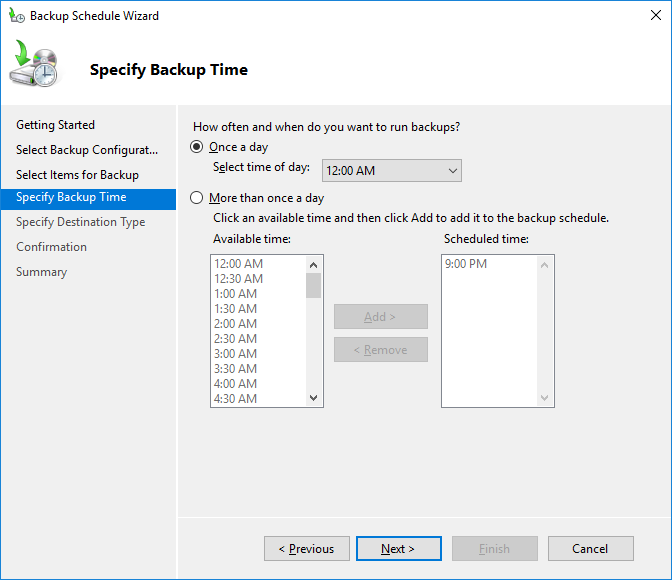

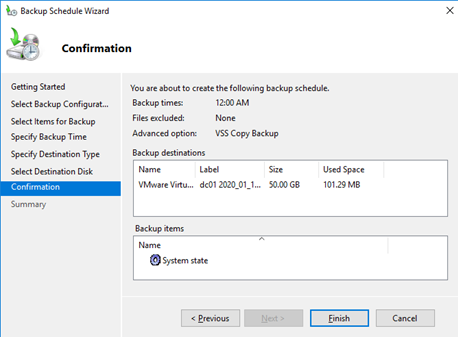

Задайте расписание резервного копирования. Например, я хочу создавать резервную копию AD ежедневно в 12:00.

Вы можете складывать резервные копии контроллера домена на отдельный физический диск или в сетевую папку на другом сервере или NAS устройстве. Я использую выделенный диск (выберите его в качества устройства для хранения резервных копий).

Нажмите Finish чтобы создать новое задание резервного копирования.

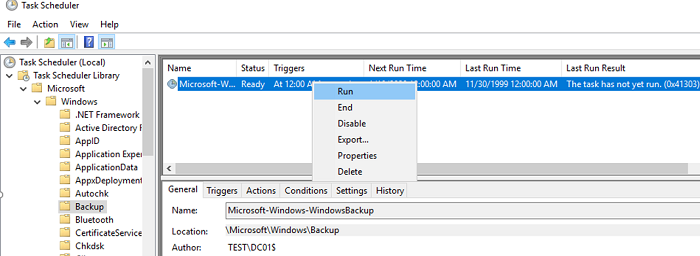

Вы можете найти созданное задание резервного копирования в Task Scheduler. Запустите taskschd.msc, перейдите в раздел Task Scheduler Library -> Microsoft -> Windows -> Backup и найдите задание Microsoft-Windows-WindowsBackup. Данное задание запускается от имени системы (аккаунта NT AuthoritySYSTEM). Если вы хотите создать резервную копию DC немедленно, в настройках задания на вкладке Settings включите опцию “Allow task to be run on demand”. Сохраните изменения, щелкните ПКМ по заданию и выберите Run (или дождитесь автоматического запуска задания по расписанию).

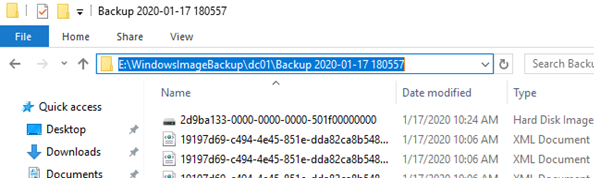

После окончания процесса резервного копирования на диске E: появится каталог с именем WindowsImageBackup. Обратите внимание на структуру каталога WindowsImageBackup. В нем содержится каталог с именем контроллера домена. В этой папке находится каталог с именем Backup и временем создания резервной копии (например, E:WindowsImageBackupdc01Backup 2021-10-17 120957). Внутри этого каталога находится файл vhdx. Это виртуальных диск с образом вашего контроллера домена. Вы можете вручную подключить его через Disk Manager и получить доступ к файлам.

Также вы можете выполнять резервное копирование DC с помощью консольной утилиты wbadmin. Например, чтобы создать резервную копию system state сервера и сохранить ее на отдельный диск, выполните команду:

wbadmin start systemstatebackup -backuptarget:e: -quiet

В этом примере содержимое каталога WindowsImageBackup на целевом диске перезаписывается.

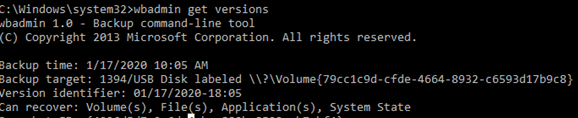

Список доступных резервных копий на диске можно вывести так:

wbadmin get versions

Чтобы удалить все старые резервных копии, кроме последней, выполните команду:

wbadmin delete backup -keepVersions:1

Также вы можете использовать PowerShell модуль WindowsServerBackup для создания резервной копии Active Directory на DC. Следующий PowerShell скрипт создаст резервную копию System State на указанном диске:

$WBpolicy = New-WBPolicy

Add-WBSystemState -Policy $WBpolicy

$WBtarget = New-WBBackupTarget -VolumePath "E:"

Add-WBBackupTarget -Policy $policy -Target $WBtarget

Start-WBBackup -Policy $WBpolicy

Для восстановления AD в случае аварий вам понадобится SystemState Backup в корне локального диска DC. При восстановлении AD вам нужно загрузить сервер с ролью ADDS в режиме Directory Services Restore Mode (DSRM).