-

Contents

-

Table of Contents

-

Troubleshooting

-

Bookmarks

Quick Links

USER’S GUIDE

Cellular + Wi-Fi Smart Security System

Related Manuals for KERUI PG-103

Summary of Contents for KERUI PG-103

-

Page 1

USER’S GUIDE Cellular + Wi-Fi Smart Security System… -

Page 2: Table Of Contents

CONTENTS DO THIS FIRST …………….Things to Note Before Getting Started System Requirements IN THE BOX………………MEET YOUR ALARM SYSTEM…………How the Alarm System Works Getting to Know Your System Smart Hub (Panel) Remote Control RFID Tag Door/Window Sensor PIR Motion Detector PLACEMENT/INSTALLATION TIPS……….

-

Page 3: Do This First

DO THIS FIRST. Things to Note Before Getting Started Please check the following conditions for a successful set-up: You have selected a 2.4GHz Wi-Fi network. The hub does not support the 5GHz option. Select the 5GHz band instead of the most common mistake when setting up the hub for the first time.

-

Page 4: In The Box

IN THE BOX. Remote Control x2 Wireless key to quickly away-arm, Smart Hub(panel) PIR Motion Detector x1 home-arm and disarm your home, Alarm, display and keypad. and to trigger an emergency alarm. Senses when someone walks nearby. Door/Window Sensor External Siren (Optional) x1(x2 optional) RFID Tags x2 (Optional) Wireless Siren (Optional)

-

Page 5: Meet Your Alarm System

MEET YOUR ALARM SYSTEM How the Alarm System Works The Panel receives the command and enters “Armed” mode. Disarmed Arm the system using the remote, RFID tag, the ARM button of hub panel or the APP. When a Door/Window Sensor detects a door/window opening, the sensor sends a signal to the panel letting the panel know .

-

Page 6: Getting To Know Your System

Getting to Know Your System This is a dual network system that utilizes both WiFi and cellular (GSM/3G). All sensors are wirelessly linked to the panel. In the event of alarm activation, for example, when a sensor is triggered, a push notification will automatically be sent and an alarm call will be made to all registered users.

-

Page 7

ON/OFF button Press to turn the panel on, and “Welcome” is displayed. Press and hold it until the Power port screen is off to turn the panel off. Plug in the power cable here. Siren port Plug in the siren cable here. SIM card slot Plug in the SIM card here. -

Page 8

What you see and What it means about the home screen display SMS/Call Status Text message sending Keypad locked Calling Power status AC powered, and the progress bars shows in case of charging. Displayed when the system has lost AC power. The icon is red when the backup battery power is low. -

Page 9

Quick view of menu functions Enable/Disable Human Voice Human Voice… -

Page 10

Used to set a schedule to arm automatically, and Enable/Disable automation Used to set a schedule to disarm automatically, and Enable/Disable automation… -

Page 11

Description Exit/Entry Delay: Your security system has been programmed with delay times that allow you to exit the premises after arming, and to disarm the system upon entry, before an alarm occurs. If you leave the premises too late when exiting, or disarm too late when arriving home, it will cause a false alarm. -

Page 12: Remote Control

Remote Control Wireless Key to quickly away-arm, home-arm and disarm your home, and to trigger an emergency alarm. LED indicator Arm button Disarm button Use when no one is home. Use when you don’t want The alarm sounds when a security.

-

Page 13: Door/Window Sensor

Door/Window Sensor Door/window sensors are set to ‘Stay Arm Active’ mode by default and are ideal for protecting entry/exit points,such as front/back doors and all windows. When the system is armed or home armed and a sensor is triggered (magnet separated from the sensor), a push notification including the sensor name will automatically be sent to the registered users, and the alarm will sound .

-

Page 14: Pir Motion Detector

PIR Motion Detector The motion detector is designed for use on interior walls and is set to ‘Out Arm Active’ Mode by default. Whenever the sensor detects movement (only while the alarm is armed), a push notification including the sensor name will automatically be sent to the registered users,and the alarm will sound .

-

Page 15: Placement/Installation Tips

PLACEMENT/INSTALLATION TIPS Where to place/install Smart Hub It should be close to where you come and go. So it’s easy to access on your way in and out. Find a spot with a good Wi-Fi and Use an unswitched wall outlet. cellular signal.

-

Page 16: How To Install Pir Motion Detector

How to install PIR Motion Detector Mount the bracket with the included screws as shown to the left. Then place the motion detector in the bracket. Specify the right direction of the detection range of the motion sensor. Test the operation of the motion Mounting height detector by putting it into testing mode which is described at the…

-

Page 17: Cellular Network Connection

Cellular network connection appears at the top of the home screen, you’re If the white connected to a cellular network. NOTE: If the gray is always displayed, the panel has not connected to a network. Make sure the SIM card has been put in the panel when it was off and the security code of the SIM card is permanently deactivated How to set Phone Numbers for SMS texts and phone calls by Panel…

-

Page 18: How To Record A Voice Message By Panel

How to record a Voice Message by Panel Your system can Record/Playback/Delete a brief voice message(up to 20 seconds) that can be played back later. The voice message will be played to the remote when a alarm call is connected. Go to Menu>Record>…

-

Page 19: How To Pair A New Wireless Sensor By Panel

How to pair a wireless sensor by Panel (Door/Window Sensor or PIR Motion Detector) Go to Menu>Parts>Detector>Add and enter Set Name/Mode/Number to scroll to , then use to scroll to the desired Function Zone Name. Door Alarm to scroll to , then use to scroll to the desired Name…

-

Page 20: How To Pair A New Rfid Tag By Panel

How to Pair a New RFID Tag by Panel Go to Menu>Parts>RFID>Add and enter ‘Synchronizing’ is displayed, the panel goes into the sniffer mode and count down the pairing time remaining . Tap the RFID Tag on the panel. As the serial number of RFID Tag is added to the panel, ‘Leaning OK’…

-

Page 21: App

Download app Scan the QR codes via a smart phone to download and install the application. Special Tips After installing the app, the phone will request permission to receive notifications from ’Smart Security Control’. Forbidden to receive notifications may result in an application running failure. Signing Up/In If you have not registered an account yet, please tap the Sign up on the app and follow the instructions to create your account first.

-

Page 22: Using Smart Security System

USING SMART SECURITY SYSTEM. The security levels Smart Hub has three different security levels you’ll use when you’re home or away. You can easily switch between them on Smart Hub or with RFID tag, Remote Control, or the app. NOTIFICATIONS WHAT’S DETECTED WHAT YOU HEAR WHAT HAPPENS…

-

Page 23

RFID tag Tap the tag on the panel to: Disarm in case of arm mode. Arm in case of disarm mode. Remote Control or App Press to away arm . Press to home arm. Press to disarm. Press Press to trigger an emergency alarm. to trigger an emergency alarm. -

Page 24: Smart Hub Features

Smart Hub features Battery backup If the building and/or neighbourhood has lost electrical power, Smart Hub includes a backup battery that will last for more than 6 hours . So even if the power is out, Smart Hub can still detect when an intruder is in your home and sound the alarm.

-

Page 25: Troubleshootings

TROUBLESHOOTINGS Reason/Solution Issues 1. Make sure alarm hub power adapter is connected to AC The alarm cannot start up. power properly; 2. Ensure the power is on 1. Check if indicator on remote control is on when pressing, if not, please re-install or replace battery ; Remote control 2.

-

Page 26

1. Make sure alarm hub power adapter is connected to The alarm hub AC power properly; cannot start up 2. Make sure alarm hub power is on. 1. Check if indicator on remote control is on when pressing, if not, please re-install or replace battery ; Remote control 2. -

Page 27

1.Please make sure your arm/disarm SMS notification switch is on. No SMS notification when 2.Please make sure alarm notification numbers are stored and turned on. hub is arming or disarming: Mobile phones cannot 1.Please make sure phone number is set as system alarm number. 2.Please make sure SIM card is with enough balance credit. -

Page 28: Specifications

SPECIFICATIONS Power Supply: Micro USB 110/220VAC to 5V, 1000mA Backup Battery: 3.7V, 500mAh Rechargeable Lithium Battery Consumption: <150mA@normal Siren Output: <300mA Radio Frequency: 433Mhz GSM: 850/900/1800/1900MHz Wi-Fi: IEEE802.11b/g/n Operation Temperature: 0~55℃ Remote Control Power Supply: DC 3V (CR2025 Lithium Battery x1) Standby Current:<5uA Alarm Current: <15mA Transmitting Distance: <80m (Open Area/No Interference)

-

Page 29

RFID Tag Chip:4100 Frequency: 125KHz Read Distance:<2cm Wireless Siren Power Supply: Micro USB 110/220VAC to 5V, 1000mA Backup Battery: 3.7V, 300mAh Rechargeable Lithium Battery Standby Current:<15mA Alarm Current:<230mA Volume:100dB Radio Frequency: 433Mhz Operation Temperature: 0~55℃ Siren with 3.5mm Male Cable Power Supply: DC 3~12V Working Current:<110mA Volume:100dB…

Производитель: Научно-производственное предприятие «Стелс»

Адрес: 634055, Россия, г. Томск, ул. Созидания, 1

www.nppstels.ru

Вся информация, размещенная на данном интернет-сайте, носит информационный характер и не является публичной офертой, определяемой положениями Статьи 437 (2) ГК РФ

Содержание

- Как установить систему контроля доступа RFID

- Шаг 1: Установка базовой станции RFID

- Шаг 2: Установка беспроводных считывателей

- Шаг 3: Установка RFID карт

- Шаг 4: Настройка программного обеспечения

- Основные компоненты системы контроля доступа

- Как настроить систему контроля доступа RFID

- Основные преимущества RFID контроля доступа

- Как использовать RFID контроль доступа в офисе

- Какие виды карт и брелоков используются в системе контроля доступа

- Основные ошибки при использовании системы контроля доступа RFID

- Вопрос-ответ

- Хочу использовать RFID контроль доступа в офисе, какую инструкцию я могу найти на русском языке?

- Как подключить считыватель к компьютеру для использования RFID контроля доступа?

- Можно ли использовать RFID контроль доступа с помощью мобильного приложения?

- Какие данные хранятся на метках RFID при использовании контроля доступа?

- Какую дальность действия имеет считыватель RFID при использовании контроля доступа?

RFID (Radio Frequency Identification) – это технология бесконтактного считывания и хранения информации на микрочипах. Такая технология широко используется в системах контроля доступа. Она позволяет автоматически определять личность пользователя посредством специального микрочипа, который содержит уникальную информацию. Это значительно упрощает и ускоряет процесс контроля доступа, и делает его более надежным.

Однако, для того чтобы система работала должным образом, необходимо настроить ее правильно, а также научить пользователей ее использовать. Для этого, была разработана инструкция по использованию системы контроля доступа RFID и схема ее подключения, которые мы предлагаем вам в данной статье на русском языке.

В инструкции вы найдете подробное описание того, как использовать систему, как осуществлять регистрацию физических лиц, как выдавать и отзывать доступ и т.п. А в схеме подключения – диаграмму, которая показывает, какие компоненты системы нужно подключать друг к другу.

Как установить систему контроля доступа RFID

Установка системы контроля доступа RFID может показаться сложной задачей, но с правильной инструкцией и схемой она становится более простой и понятной. В этой статье мы дадим несколько советов для установки системы контроля доступа RFID.

Шаг 1: Установка базовой станции RFID

Первым шагом является установка базовой станции RFID. Базовая станция подключается к компьютеру или к сети, и осуществляет связь с беспроводными считывателями. При помощи базовой станции вы можете настроить параметры считывателей, а также получать данные от них.

Шаг 2: Установка беспроводных считывателей

После установки базовой станции можно приступить к установке беспроводных считывателей. Считыватели необходимо располагать в проходах или входах, чтобы осуществлять контроль доступа для людей, имеющих доступные RFID карты.

Шаг 3: Установка RFID карт

Установите RFID карты на держатели и выдайте их нужным людям. На каждой карте должен быть уникальный код, который будет использоваться для идентификации пользователей в системе контроля доступа.

Шаг 4: Настройка программного обеспечения

Последним шагом является настройка программного обеспечения для управления системой контроля доступа RFID. С помощью ПО вы можете добавлять и удалять пользователей, управлять их правами доступа, а также просматривать отчеты о доступе.

В завершение можно отметить, что правильно установленная и настроенная система контроля доступа RFID может существенно улучшить безопасность в офисе, компании или другом учреждении.

Основные компоненты системы контроля доступа

RFID-считыватель – устройство, которое используется для считывания уникальных кодов, хранящихся на RFID-метках. Считыватель можно разместить на входе в помещение или на отдельной стойке.

RFID-метки – небольшие устройства, которые содержат в себе информацию о доступе пользователя к определенному помещению или зоне. Метки можно привязать к карточке или брелку, чтобы легко ее нести с собой.

Управляющее устройство – это компонент, который отвечает за управление системой контроля доступа. Оно считывает и обрабатывает информацию от RFID-считывателя и меток, а также принимает решение о разрешении или запрете доступа пользователю.

Системное программное обеспечение – это комплекс программных средств, необходимых для конфигурирования управляющего устройства и настройки системы контроля доступа в целом. С помощью ПО можно создавать список пользователей, изменять права доступа, анализировать данные о доступе и многом другом.

Электромагнитный замок – это устройство для механической блокировки двери. Он управляется управляющим устройством и открывается только после получения сигнала о разрешении доступа.

Как настроить систему контроля доступа RFID

Чтобы настроить систему контроля доступа RFID, необходимо следовать нескольким простым шагам.

Шаг 1: Закрепите RFID считыватель на месте, где необходимо контролировать доступ. Установите его на определенной высоте и угле, чтобы избежать ошибок считывания.

Шаг 2: Подключите считыватель к компьютеру через USB. Установите необходимые драйверы и программное обеспечение.

Шаг 3: Настройте систему считывания. Укажите тип RFID тэгов, которые будут использоваться в системе, установите диапазон считывания и пропишите правила доступа.

Шаг 4: Зарегистрируйте пользователей в системе. Выдайте им RFID тэги и привяжите их к их учетным записям.

Шаг 5: Проверьте работу системы. Попробуйте пропустить через нее различные тэги и убедитесь, что доступ открывается только для тех, кто имеет на это право.

Использование системы контроля доступа RFID позволяет обеспечить безопасность и удобство доступа к закрытым помещениям. Следуйте инструкциям по настройке системы и вы сможете чувствовать себя уверенно в безопасности своего бизнеса или дома.

Основные преимущества RFID контроля доступа

Системы контроля доступа на основе RFID (Radio Frequency Identification) технологии становятся все более популярными в сфере охраны и безопасности. Они предоставляют множество преимуществ по сравнению с другими видами контроля доступа.

- Надежность и точность. RFID-технология позволяет определять уникальный идентификатор каждого ключа или бейджа, что делает подмену невозможной. Более того, системы RFID могут работать в широком диапазоне условий, включая плохую погоду и темные помещения.

- Удобство использования. Системы контроля доступа на основе RFID удобны в использовании для конечных пользователей: сотрудники могут быстро пройти через дверь или турникет, многие системы даже предоставляют возможность бесконтактного доступа.

- Гибкость. RFID-технология позволяет создавать системы контроля доступа с различными параметрами, такими как время действия, уровень доступа, количество пользователей и т.д. Это позволяет настраивать систему под нужды каждой компании.

- Эффективность. Системы контроля доступа на основе RFID улучшают режим работы компаний, позволяя сократить время на ручной контроль доступа сотрудников и гостей. Более того, системы контроля доступа позволяют улучшить контроль над территорией компании и повысить ее безопасность.

Все эти факторы делают системы контроля доступа на основе RFID технологии самыми эффективными и помогают компаниям уберечь себя от нежелательных посетителей и узурпаторов.

Как использовать RFID контроль доступа в офисе

RFID контроль доступа – это технология, позволяющая управлять доступом к помещениям компании и контролировать идентификацию сотрудников. Использование данной системы значительно повышает безопасность офиса и облегчает контроль входа-выхода.

Чтобы использовать RFID контроль доступа в офисе, необходимо установить специальное оборудование на входах и выходах. Каждый сотрудник будет иметь доступ к офису через свою RFID карточку или брелок. Важно помнить, что доступ к определенным зонам может быть ограничен, например, к комнате хранения документов или серверной.

Кроме того, система RFID контроля доступа может использоваться для учета времени работы сотрудников. Для этого необходимо установить дополнительное программное обеспечение, которое будет считывать данные с RFID карт и брелоков и автоматически формировать отчеты о времени работы сотрудников.

Преимущества использования RFID контроля доступа очевидны: повышение уровня безопасности, контроль доступа к определенным зонам, возможность учета времени работы сотрудников. Вместе с тем, для эффективного использования системы необходимо проводить регулярное обслуживание оборудования и обновлять программное обеспечение системы.

В целом, RFID контроль доступа является эффективным решением для обеспечения безопасности и контроля доступа в офисе. Выбор конкретной системы зависит от потребностей компании и бюджета на внедрение системы.

Какие виды карт и брелоков используются в системе контроля доступа

RFID карты — это самые распространенные типы карт, используемых в системах контроля доступа. Они содержат микрочип, который передает информацию через радиоволновой сигнал. Карты могут быть активными или пассивными.

RFID брелоки — это небольшие устройства, которые можно носить на ключах или зажимать на одежде. Они имеют такую же технологию, как и карты, и являются удобным способом авторизации доступа.

Безконтактные карты — это похожие на RFID карты, которые также используют технологию радиоволн. Они могут быть частью RFID системы контроля доступа или отдельной системой.

Магнитные карты — это карты, которые используют магнитные полосы для хранения информации. Они также могут быть частью системы контроля доступа, но они менее безопасны в использовании, так как магнитные полосы могут быть легко копированы.

Штрих-код карты — это карты, которые имеют штрих-код, содержащий информацию о доступе. Они могут быть сканированы на специальном устройстве для допуска к области.

Смарт-карты — это карты, которые имеют микрочип, но также имеют возможность хранить больше информации, такую как фото и информацию о биометрии. Они являются более безопасными в использовании, чем магнитные карты.

Основные ошибки при использовании системы контроля доступа RFID

1. Неправильная установка считывателей и антенн

Одной из основных ошибок является неправильная установка считывателей и антенн. Их нужно устанавливать в нужных местах и в нужном положении, чтобы вся система работала оптимально.

2. Некачественные технические характеристики

Еще одним фактором, который может стать ошибкой, являются некачественные технические характеристики устройств. Плохо выбранные компоненты системы могут привести к сбоям и невыполнению функций.

3. Недостаточное обучение пользователей

Еще одним важным моментом является недостаточное обучение пользователей. Если пользователи не понимают, как работает система, то они могут совершать ошибки, вводя неправильные данные или не используя правильно карты доступа.

4. Плохая организация системы

Также важна правильная организация системы. Если организация нарушена, то система не будет работать правильно, и пользователи будут сталкиваться с проблемами доступа.

5. Неудачный выбор карточек доступа

Еще одной ошибкой является неудачный выбор карточек доступа. Они должны соответствовать требованиям и быть совместимыми с системой. В противном случае система работать не будет.

6. Неверное планирование системы

И последней ошибкой может стать неверное планирование системы. Если система не спроектирована правильно, то она не будет работать эффективно.

Вопрос-ответ

Хочу использовать RFID контроль доступа в офисе, какую инструкцию я могу найти на русском языке?

На русском языке можно найти много инструкций и схем RFID контроля доступа. Можно посмотреть на различных сайтах и форумах. Например, можно заглянуть на сайт «Security House». Там найдется много полезной информации о контроле доступа, в том числе и инструкция и схема на русском языке.

Как подключить считыватель к компьютеру для использования RFID контроля доступа?

Для подключения считывателя к компьютеру требуется провод USB. Подключите один конец провода к считывателю, а другой — к любому свободному USB-порту компьютера. После этого установите драйвер, если он не установлен автоматически, и используйте специальное программное обеспечение, которое обычно идет в комплекте со считывателем.

Можно ли использовать RFID контроль доступа с помощью мобильного приложения?

Да, существуют различные мобильные приложения, которые работают с RFID контролем доступа. Такие приложения могут быть установлены на мобильном телефоне и работать через Bluetooth или NFC с считывателем доступа. Но для этого необходимо проверить совместимость мобильного устройства со считывателем и подходящее программное обеспечение.

Какие данные хранятся на метках RFID при использовании контроля доступа?

На метках RFID обычно хранится уникальный идентификатор, который используется для идентификации каждой метки. Также можно хранить дополнительную информацию, например, фотографию владельца метки или информацию об уровне доступа. Но в большинстве случаев на метках хранится только идентификатор.

Какую дальность действия имеет считыватель RFID при использовании контроля доступа?

Дальность действия считывателя RFID зависит от типа меток, используемых в системе. Для обычных меток дальность составляет несколько сантиметров, а для меток с усилителем дальность может достигать нескольких метров. Но в любом случае, дальность действия считывателя ограничена, поэтому чаще всего применяются карты доступа на бесконтактной основе.

На сегодняшний день в сфере безопасности большую популярность завоевали различные системы контроля доступа. Под это громкое название попадает множество устройств, начиная от обычных электрозамков и заканчивая автоматизированными пропускными системами на промышленных предприятиях.

На сегодняшний день в сфере безопасности большую популярность завоевали различные системы контроля доступа. Под это громкое название попадает множество устройств, начиная от обычных электрозамков и заканчивая автоматизированными пропускными системами на промышленных предприятиях. Но все они в конечном итоге выполняют одну и ту же функцию – ограничение доступа посторонних лиц к охраняемому объекту.

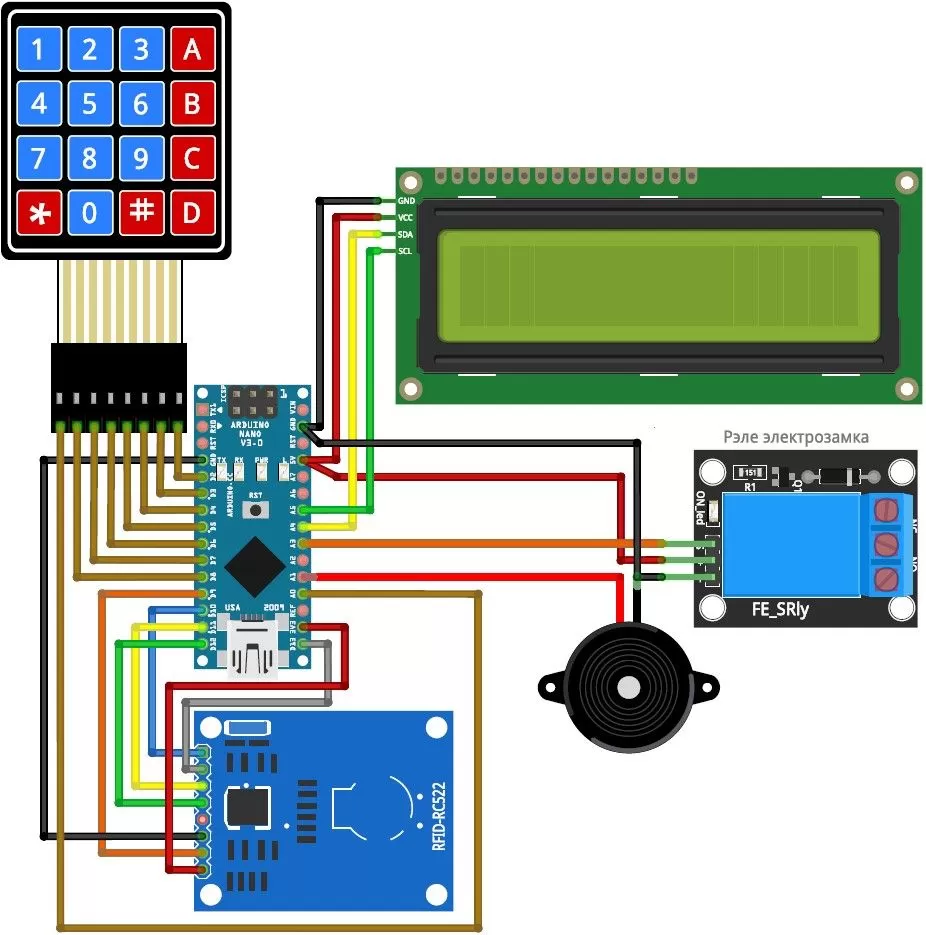

Углубившись в данную тему, она показалась мне интересной и я, как радиолюбитель-программист микроконтроллеров, решил реализовать нечто подобное на популярной платформе Arduino. Из имеющихся в наличии компонентов были выбраны следующие:

- Плата Arduino Nano;

-

Матричная мембранная клавиатура 4х4;

-

LCD-дисплей 16х2 с I2C-интерфейсом;

-

RFID-модуль RC-522 с набором бесконтактных карт-ключей;

-

Релейный модуль;

-

Пьезоэлектрический излучатель (буззер).

После того, как весь вышеуказанный перечень был подготовлен, наступило время кропотливой работы над техническим заданием. Без него работа над системой контроля доступа затянулась бы на неопределённое время, а может быть и вовсе не завершилась.

Техническое задание

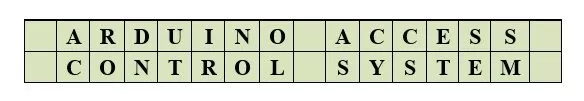

После подачи питания, устройство оповещает пользователя о готовности к работе, издавая характерный звуковой сигнал. Модуль реле, с помощью которого планируется управлять электрозамком, находится в обесточенном состоянии. На дисплее в течение трёх секунд высвечивается надпись:

По истечении этого времени, стартовая надпись пропадает, и устройство переходит в рабочий режим. Система контроля доступа поддерживает два основных режима: рабочий и режим администратора. Последний служит для регистрации новых карт и смены паролей.

1.1. Рабочий режим

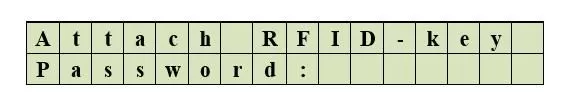

В рабочем режиме пользователю предлагается приложить к терминалу RFID-карту или ввести пароль на матричной клавиатуре. Об этом говорит соответствующая надпись на дисплее:

Ввод пароля осуществляется нажатием цифр на матричной клавиатуре с последующим подтверждением или отменой. Для подтверждения ввода используется клавиша [#], а для отмены – клавиша [*].

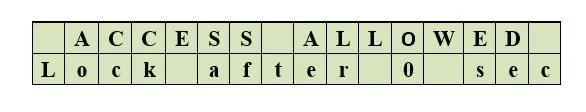

Если к терминалу приложена зарегистрированная в системе карта или введён правильный пароль, устройство издаёт характерный звук и на реле управления электрозамком подаётся питание в течение 1-9 сек. (настраивается в меню). На дисплее выводится информация об успешном доступе к объекту и остаток времени открытого состояния замка.

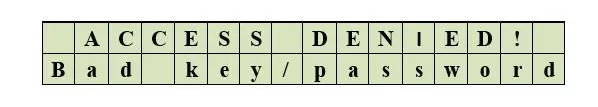

В случае, когда пароль введён неверно или определён RFID-ключ, который отсутствует в базе данных, устройство выводит мигающую информацию об ошибке доступа с соответствующим звуковым сопровождением.

1.2 Режим администратора

Данный режим предназначен для удаления или добавления новых RFID-карт в энергонезависимую память Arduino, смены паролей и настройки некоторых рабочих параметров. Чтобы войти в меню администратора, необходимо ввести в рабочем режиме специальный пароль на матричной клавиатуре и нажать клавишу [#]. По умолчанию пароль представляет последовательность цифр 1234567, но в дальнейшем может быть изменён на свой собственный.

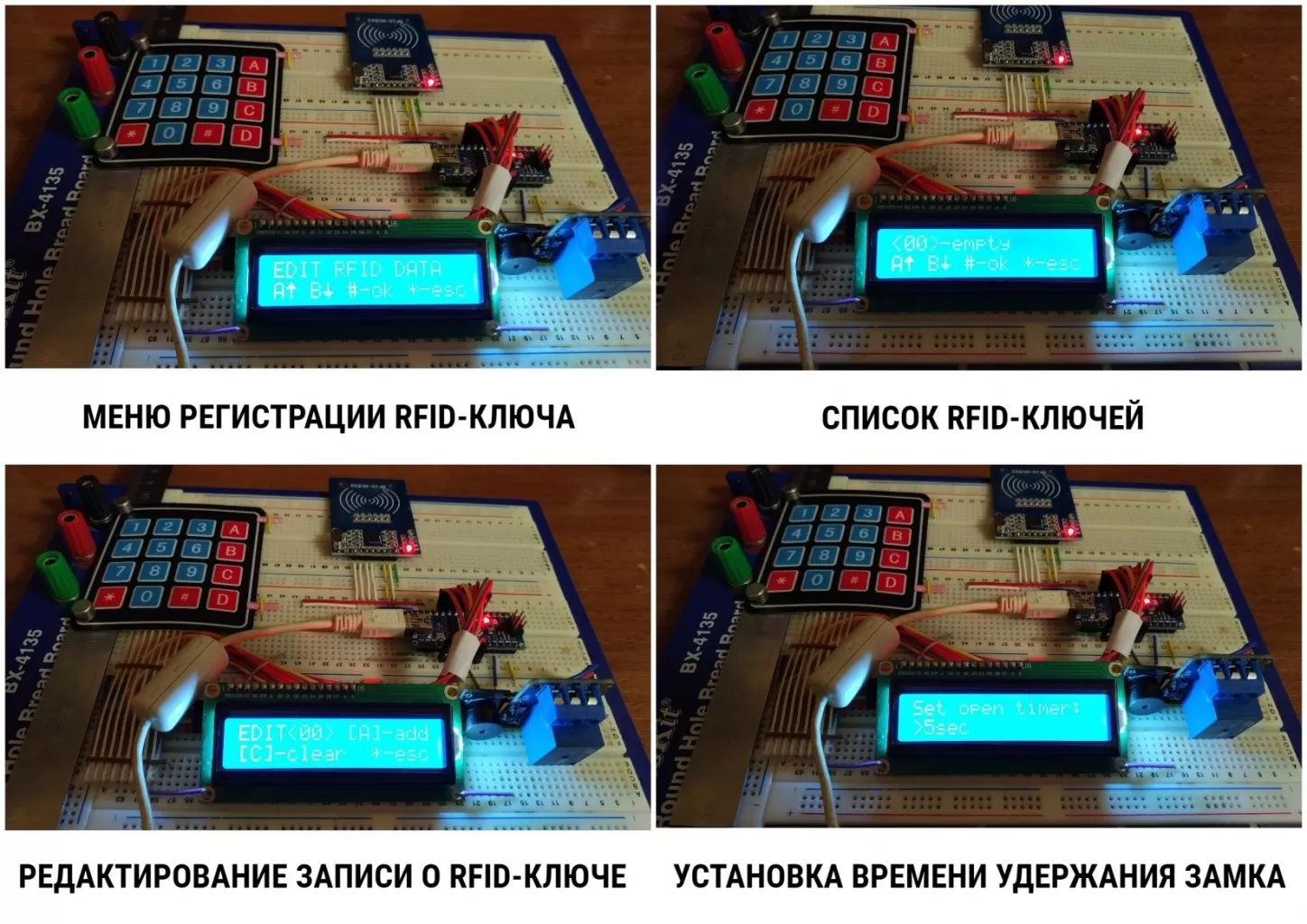

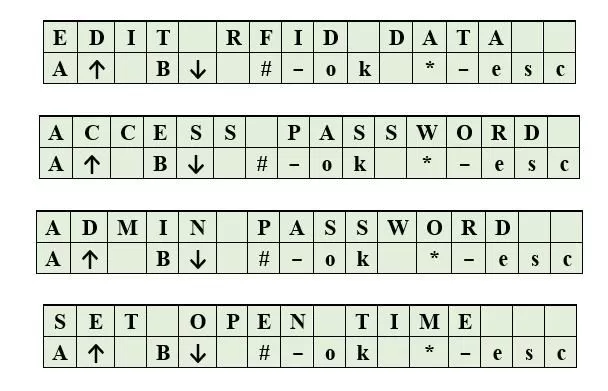

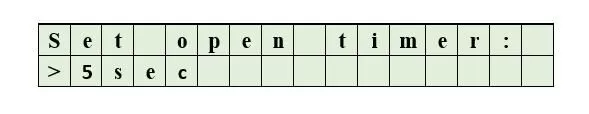

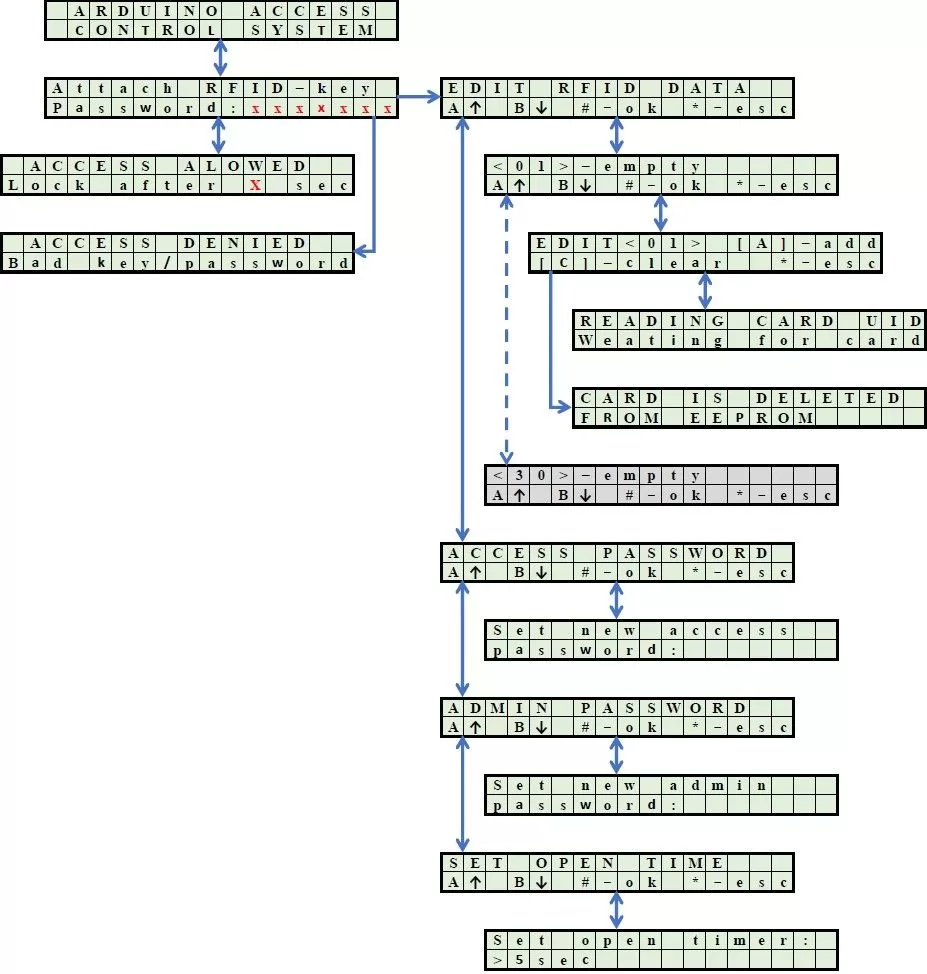

Итак, меню администратора состоит из 4-х пунктов, изображение которых представлены ниже.

Как видно из вышеприведенных примеров, навигация по пунктам меню вверх и вниз осуществляется нажатием клавиш [А] и [В]. Вход в выбранное подменю происходит при нажатии [#], а выход на верхний уровень – нажатием [*].

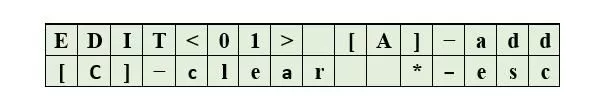

1.2.1. Подменю редактирования RFID-карт «EDIT RFID DATA»

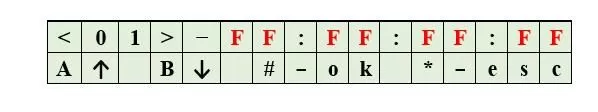

При переходе в данное подменю пользователю предоставляется возможность добавления, замены или редактирования RFID-ключей в базе данных устройства. Всего в базу можно занести до 30 уникальных кодов ключей (при необходимости это число можно увеличить). Для перелистывания списка используются клавиши [А] и [В]. На дисплее пользователь видит следующую информацию:

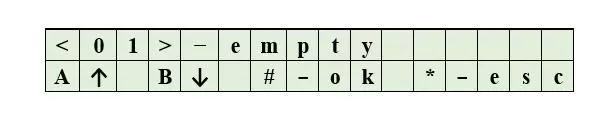

В левой верхней части показан порядковый номер ячейки, связанный с энергонезависимой памятью Arduino. Напротив порядкового номера ячейки указан код привязанной карты (обозначен красным цветом). Если ячейка пустая, то вместо кода выводиться надпись «empty», как показано ниже:

Нажимая кнопку [#], пользователь может произвести три манипуляции с выбранной ячейкой, а именно: добавить в неё ключ или заменить существующий, очистить ячейку, оставить всё без изменений. В этом ему поможет следующий экран с подсказками:

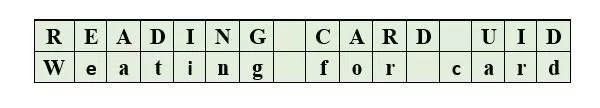

Если принято решение добавить/зарегистрировать, то после нажатия кнопки [А] издаётся звуковой сигнал, система ожидает поднесения карты-ключа к приёмному терминалу, о чём говорит соответствующее изображение на дисплее:

На обнаружение карты отводится 5 секунд, по истечение которых будет выведено сообщение об успешной или неуспешной регистрации.

Удаление карты из ячейки базы сопровождается кратковременным сообщением «CARD DELETED». Таким образом, описанные выше манипуляции с конкретной ячейкой <01> аналогично применимы для всех остальных ячеек.

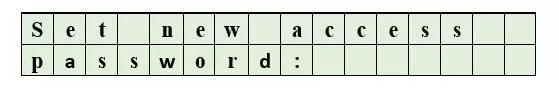

1.2.2. Подменю смены пароля доступа «ACCESS PASWORD»

Подменю предлагает ввести новый пароль доступа к объекту, т.е. тот пароль, с помощью которого можно будет открыть электрозамок. Соответствующее меню показано ниже.

По аналогии с предыдущими пунктами, для подтверждения ввода используется клавиша [#], а для отмены – клавиша [*].

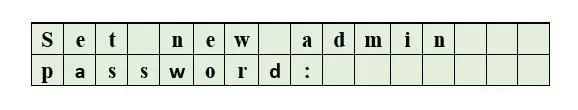

1.2.3. Подменю смены пароля администратора «ADMIN PASSWORD»

Здесь всё аналогично предыдущему пункту, только меняется пароль, позволяющий войти в меню администратора.

1.2.4. Подменю установки времени открытого замка «SET OPEN TIME».

В этом пункте меню пользователь может задать время, в течение которого замок будет удерживаться в открытом состоянии после поднесения зарегистрированной карты или вводе правильного пароля. Интерфейс выглядит следующим образом.

Установка времени возможна в пределах от 1 до 9 секунд и задаётся нажатием соответствующей цифры на матричной клавиатуре. Подтверждение – клавиша [#], отмена – клавиша [*].

Итак, все пункты тщательно проработаны и задана конкретная функция каждого из них. Но перед тем, как двигаться дальше, неплохо было бы составить целостную карту меню с отражением всех взаимосвязей между его подпунктами. Карта будет служить своеобразной шпаргалкой при составлении программного обеспечения для системы контроля доступа.

Схемное решение

После определения с техническим заданием, можно приступить к соединению всех компонентов схемы в единое устройство. Для этого следует учесть некоторые особенности модулей, которые планируется использовать в схеме.

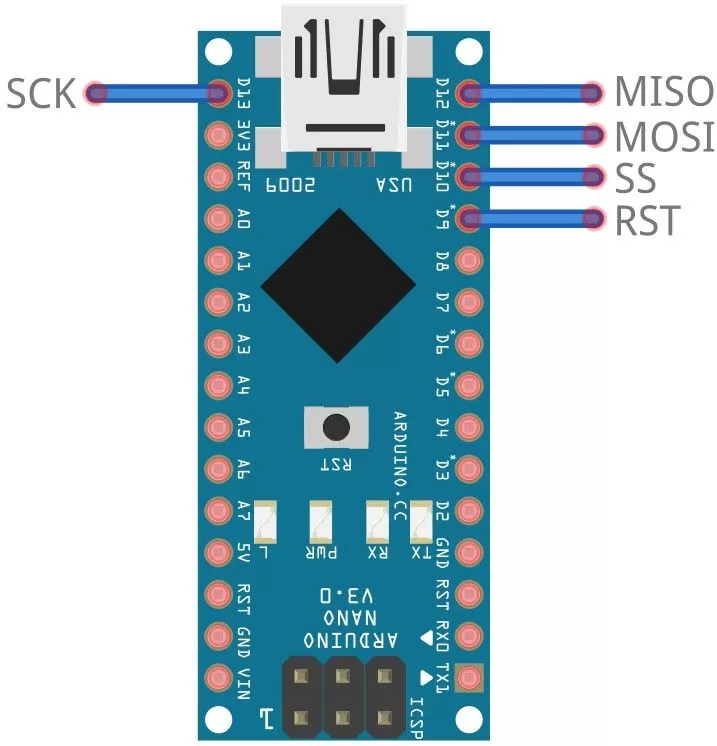

Первым делом обращаем внимание на модуль RFID-приёмника RC-522. Он работает по SPI-протоколу и, следовательно, должен взаимодействовать с чётко определёнными выводами Arduino Nano, на которые завязан аппаратный SPI. Согласно документации на плату имеем следующую картину:

Выводы MISO, MOSI и SCK являются постоянными и не могут быть переопределены. Выводы SS и RST могут цепляться к любым пинам Arduino Nano, а их номера должны быть прописаны в скетче.

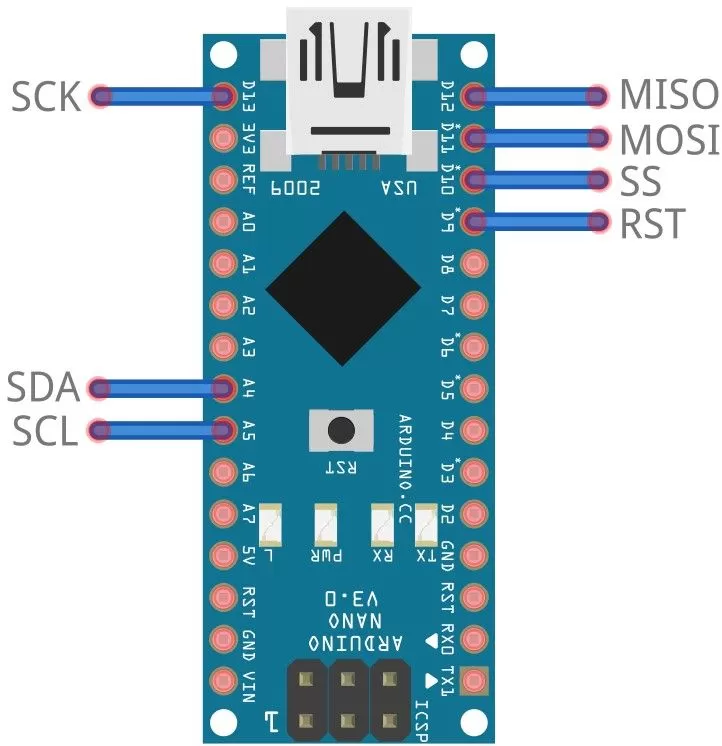

Второй момент, на который необходимо обратить внимание – это дисплей, работающий по протоколу I2C. Для платы Arduino Nano шина I2C выведена на A4(SDA) и A5(SCL), как показано ниже.

Остальные элементы схемы (клавиатура, буззер и модуль реле) потребуют ещё 10 пинов микроконтроллера. Из вышеприведенного рисунка видно, что выбранная плата Arduino способна целиком удовлетворить эту потребность.

В итоге, после учета всех необходимых потребностей, у меня получилась следующая схема:

Обратите внимание, что приёмник RC-522 необходимо питать напряжением 3.3V, чтобы не вывести его из строя. Реле, предназначенное для открытия электрозамка, управляется логическим уровнем 5V. На практике встречаются 12-вольтовые релейные модули, так что этот момент тоже следует учитывать. Излучатель звука – пьезоэлектрический, без встроенного звукового генератора. Использование обычного динамика с большой долей вероятности спалит выход А1 платы Arduino Nano. Советую уделить внимание всем вышеперечисленным моментам, чтобы максимально исключить возможные неприятности.

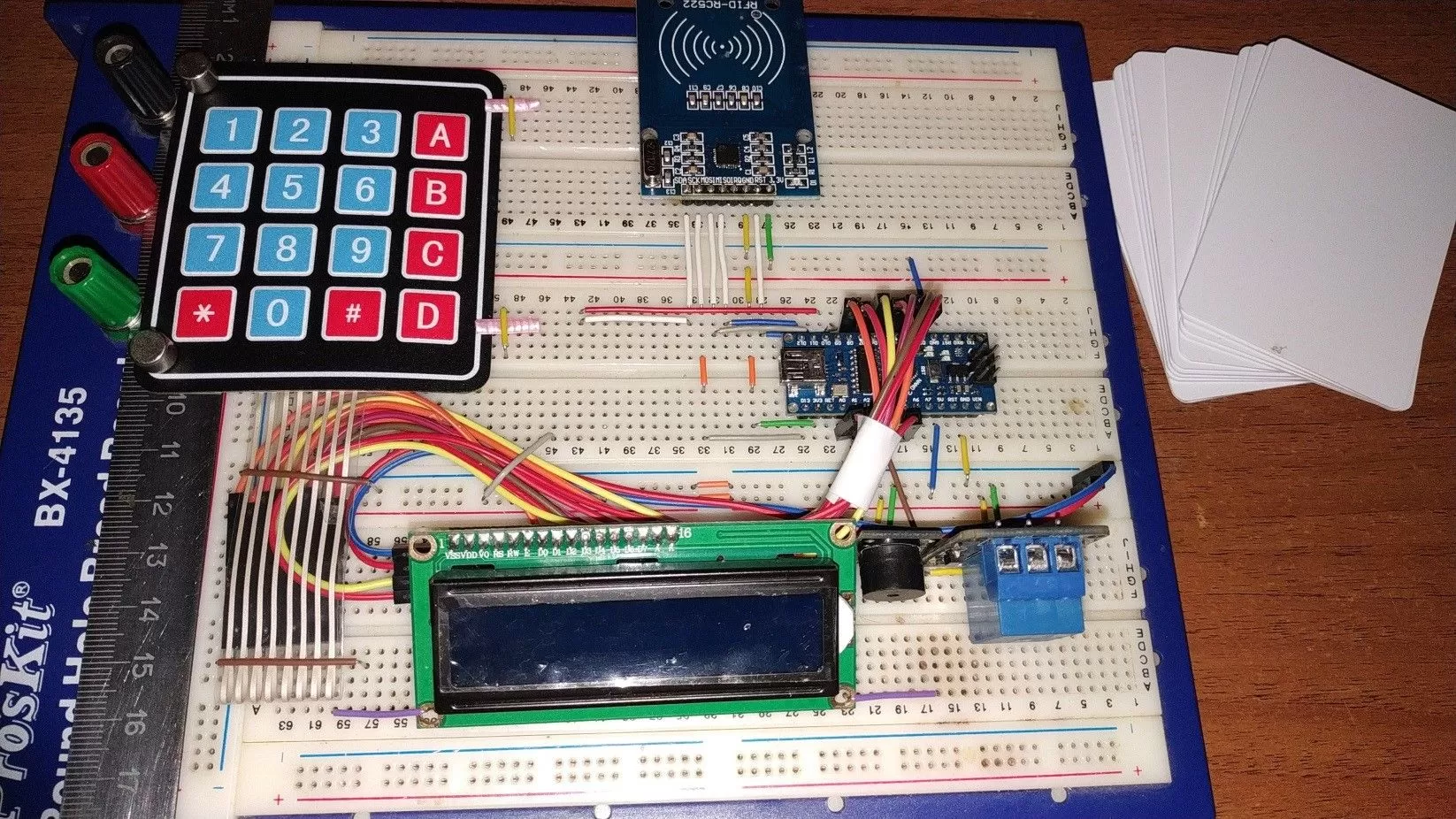

В собранном виде электросхема выглядит следующим образом:

В качестве RFID-ключей будут использованы пластиковые карты, которые шли в комплекте с модулем RC-522.

Где приобрести Arduino модули и датчики? Купить модули Arduino можно в нашем магазине 3DIY с доставкой по всей России!

Программирование

Перед тем, как окунуться с головой в составление программного кода, я решил уделить немного времени вопросу организации данных в энергонезависимой памяти Arduino Nano. Как следует из технического задания, мы должны иметь возможность хранить в EEPROM данные следующего характера:

-

Уникальные идентификаторы ключей доступа в количестве 30 штук;

-

Пароль доступа, при вводе которого замок должен открываться;

-

Пароль администратора для входа в меню настроек;

-

Время, в течение которого замок будет удерживаться в открытом состоянии;

-

Уникальный идентификатор первичного запуска программы.

3.1. Уникальные идентификаторы RFID-ключей

Как известно, каждая RFID-метка содержит свой уникальный идентификатор (UID), который состоит из 4-х байт. Именно эти данные будут записываться в EEPROM при регистрации ключа, и извлекаться оттуда для сравнения при попытке открытия замка картой. Я решил, что помимо 4-х байтного UID буду дописывать спереди ещё один байт как признак пустой или занятой строки, отведённой в базе данных под карту. Итого, структура одной записи конкретного ключа будет представлять собой последовательность из 5 байт данных. Ниже представлена карта EEPROM, где наглядно показано к каким физическим адресам памяти будут привязаны данные о всех RFID-ключах в системе:

|

Номер ключа или строки |

Адрес в EEPROM |

||||

|

Признак регистрации ключа в базе данных (1-ключ зарегистрирован; 0-ячейка не занята) |

Уникальный UID |

||||

|

Ключ №0 |

0000 |

0001 |

0002 |

0003 |

0004 |

|

Ключ №1 |

0005 |

0006 |

0007 |

0008 |

0009 |

|

Ключ №2 |

0010 |

0011 |

0012 |

0013 |

0014 |

|

Ключ №3 |

0015 |

0016 |

0017 |

0018 |

0019 |

|

Ключ №4 |

0020 |

0021 |

0022 |

0023 |

0024 |

|

Ключ №5 |

0025 |

0026 |

0027 |

0028 |

0029 |

|

Ключ №6 |

0030 |

0031 |

0032 |

0033 |

0034 |

|

Ключ №7 |

0035 |

0036 |

0037 |

0038 |

0039 |

|

Ключ №8 |

0040 |

0041 |

0042 |

0043 |

0044 |

|

Ключ №9 |

0045 |

0046 |

0047 |

0048 |

0049 |

|

Ключ №10 |

0050 |

0051 |

0052 |

0053 |

0054 |

|

Ключ №11 |

0055 |

0056 |

0057 |

0058 |

0059 |

|

Ключ №12 |

0060 |

0061 |

0062 |

0062 |

0064 |

|

Ключ №13 |

0065 |

0066 |

0067 |

0068 |

0069 |

|

Ключ №14 |

0070 |

0071 |

0072 |

0073 |

0074 |

|

Ключ №15 |

0075 |

0076 |

0077 |

0078 |

0079 |

|

Ключ №16 |

0080 |

0081 |

0082 |

0083 |

0084 |

|

Ключ №17 |

0085 |

0086 |

0087 |

0088 |

0089 |

|

Ключ №18 |

0090 |

0091 |

0092 |

0093 |

0094 |

|

Ключ №19 |

0095 |

0096 |

0097 |

0098 |

0099 |

|

Ключ №20 |

0100 |

0101 |

0102 |

0103 |

0104 |

|

Ключ №21 |

0105 |

0106 |

0107 |

0108 |

0109 |

|

Ключ №22 |

0110 |

0111 |

0112 |

0113 |

0114 |

|

Ключ №23 |

0115 |

0116 |

0117 |

0118 |

0119 |

|

Ключ №24 |

0120 |

0121 |

0122 |

0123 |

0124 |

|

Ключ №25 |

0125 |

0126 |

0127 |

0128 |

0129 |

|

Ключ №26 |

0130 |

0131 |

0132 |

0133 |

0134 |

|

Ключ №27 |

0135 |

0136 |

0137 |

0138 |

0139 |

|

Ключ №28 |

0140 |

0141 |

0142 |

0143 |

0144 |

|

Ключ №29 |

0145 |

0146 |

0147 |

0148 |

0149 |

Из вышеприведенной таблицы видно, что данные о всех ключах доступа (30шт.) будут храниться в диапазоне адресов 0-149. Не так уж и много, учитывая то, что Arduino Nano может предоставить в наше распоряжение 1024 ячейки энергонезависимой памяти.

3.2. Пароль доступа и пароль администратора

Ранее для себя я определился, что длина того или иного пароля будет составлять 7 цифр, что эквивалентно 7 байтам данных. Ввиду того, что пароли могут быть изменены посредствам меню администратора, их также следует хранить в EEPROM, чтобы не потерять при отключении питания. Пользуясь предыдущим опытом составления карты памяти для RFID-ключей, выполню аналогичную работу, только для этих двух паролей. Соответствующая таблица приведена ниже:

|

Пароль |

Адрес в EEPROM |

||||||

|

Доступ |

0150 |

0151 |

0152 |

0153 |

0154 |

0155 |

0156 |

|

Админ |

0157 |

0158 |

0159 |

0160 |

0161 |

0162 |

0163 |

Таким образом, получаем, что пароль для доступа будет храниться в диапазоне адресов 150-159, а пароль администратора в диапазоне 157-163.

3.3. Время, в течение которого замок будет удерживаться в открытом состоянии.

Напомню, что при наборе правильного пароля или поднесения зарегистрированного ключа к терминалу должно срабатывать реле открытия электрозамка. Это реле в течение некоторого времени должно быть под током, чтобы дать возможность не спеша открыть дверь. Вышеуказанный параметр настраивается в меню администратора и может лежать в диапазоне 1-9 сек. Следовательно нам потребуется ещё одна ячейка в памяти EEPROM.

|

Параметр |

Адрес в EEPROM |

|

Время удержания реле электрозамка |

0164 |

3.4. Уникальный идентификатор первичного запуска программы

Этот параметр необходим для того, чтобы программа отличала самый первый запуск от всех последующих. Дело в том, что при первом запуске мы должны инициализировать EEPROM значениями по умолчанию, так как в ней пока ничего нет. Последующие запуски не должны больше изменять энергонезависимую память, так как в процессе работы пользователь мог там что-либо сохранить на своё усмотрение. Пусть адрес, по которому разместиться этот флаг будет равен 500.

|

Параметр |

Адрес в EEPROM |

|

Признак первичного запуска программы |

0500 |

3.5. Библиотеки и код.

После составления карты энергонезависимой памяти, остаётся всего один шаг до написания программы. Этот шаг заключается в скачивании и установке нескольких библиотек, которые в значительной степени упростят разработку скетча и сделают его более читаемым. Итак, библиотеки понадобятся следующие:

-

New-LiquidCrystal-master. Позволяет работать с LCD-дисплеем по шине I2C.

-

Keypad-master. Для удобной работы с матричной клавиатурой.

-

rfid-master. Библиотека служит для работы с RFID-модулем RC-522.

Что касается скетча, то на его написание и отладку ушло немало времени. Код получился внушительным, и приводить его листинг в тексте статьи, на мой взгляд, не рационально – лучше оставлю

ССЫЛКА НА КОД. Со своей стороны я постарался максимально задокументировать все важные моменты, чтобы каждый мог внести что-нибудь от себя при наличии на то желания.

Ну и напоследок небольшой фотоотчёт о работе системы доступа в разных режимах.